基本介紹

- 中文名:怪物病毒

- 發生時間:2002年

概述,特徵,解決方案,變種介紹——怪物病毒II,相關報導,

概述

特徵

一、複製自身,釋放“鉤子”

怪物病毒

病毒運行時,會將自身複製到system目錄下,檔案名稱為隨機的4個字母,擴展名為.EXE(如:yyyy.EXE),並釋放出一個動態程式庫檔案,大小為 5632位元組,檔案名稱為隨機的6個字母,擴展名為.DLL(如:zzzzzz.DLL),這個DLL是一個鉤子函式,用來監控鍵盤動作,以截獲用戶的登錄名及密碼。

二、 修改註冊表,開機自啟動

病毒通過查註冊表得到系統的“開始選單”→“程式”→“啟動”的路徑。並複製自己到該目錄下,檔案名稱為隨機的3個字母,擴展名為.EXE。並在註冊表的"HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce"中加入自身,保證系統重啟時被自動執行。

病毒運行後會啟動4個執行緒:

2. 執行緒2啟動後會進行區域網路傳染,遍歷所有的網路資源,找到後病毒會把自己複製到\\\$C\Documents and Settings\\「開始」選單\程式\啟動\siq.exe檔案中,如果區域網路中被感染的計算機重啟的話,病毒便會被激活。

3. 執行緒3啟動後會搜尋硬碟上的地址簿檔案,根據其中地址向外傳送一封利用了MIME和IFRAME漏洞的病毒郵件(這種漏洞郵件不需要雙擊運行,只要預覽該郵件,病毒就會運行),進行Internet傳播。

郵件的附屬檔案是被染毒機器上的某個檔案名稱,

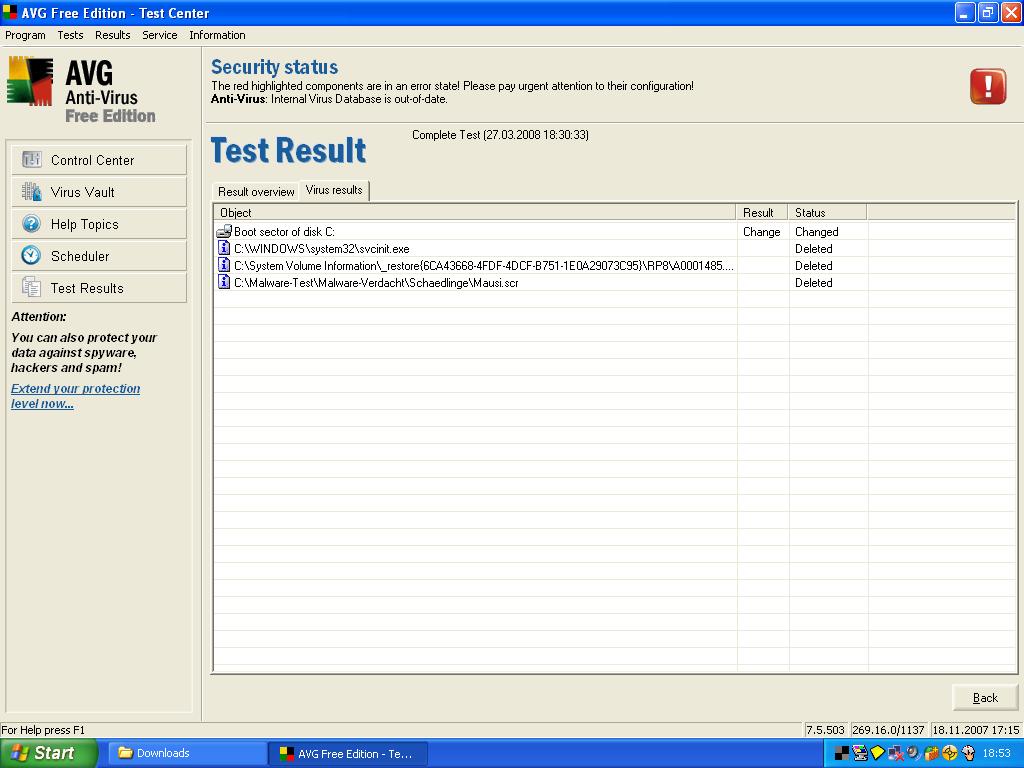

解決方案

變種介紹——怪物病毒II

感染對象:系統檔案/網路

依賴系統:WIN9X//NT/2000/XP

病毒介紹:

該病毒於2003年6月6日被瑞星全球反病毒監測網截獲。該病毒集系統、黑客、後門、蠕蟲等多種病毒特性與一身,病毒運行時會釋放三個病毒體到系統目錄,偷取用戶鍵盤信息,監聽連線埠開後門,並且感染檔案,在感染的過程中破壞檔案結構,使一些反病毒軟體無法正常清除。另外該病毒還會感染區域網路中的共享目錄,並通過EMAIL地址向外傳送大量病毒郵件,造成網路癱瘓等嚴重後果。

病毒的發現與清除:

此病毒會有如下特徵,如果用戶發現計算機中有這些特徵,則很有可能中了此病毒:

1. 該病毒由於感染系統目錄,釋放的病毒檔案名稱是隨機的,因此可以查看一下註冊表中的:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run項中是否有可疑的鍵值。

PCFWALLICON.EXE | PCCWIN98.EXE | PAV.EXE | PAVSCHED.EXE | PAVCL.EXE |

PADMIN.EXE | OUTPOST.EXE | NVC95.EXE | NUPGRADE.EXE | NORMIST.EXE |

NMAIN.EXE | NISUM.EXE | NAVWNT.EXE | NAVW32.EXE | NAVNT.EXE |

NAVLU32.EXE | NAVAPW32.EXE | N32SCANW.EXE | MPFTRAY.EXE | MOOLIVE.EXE |

LOCKDOWN2000.EXE | LOOKOUT.EXE | LUALL.EXE | JEDI.EXE | IOMON98.EXE |

IFACE.EXE | ICSUPPNT.EXE | ICSUPP95.EXE | ICMON.EXE | ICLOADNT.EXE |

ICLOAD95.EXE | IBMAVSP.EXE | IBMASN.EXE | IAMSERV.EXE | IAMAPP.EXE |

FRW.EXE | APVXDWIN.EXE | FP-WIN.EXE | AUTODOWN.EXE | FPROT.EXE |

ANTI-TROJAN.EXE | APVXDWIN.EXE | ACKWIN32.EXE | _AVPM.EXE | _AVPCC.EXE |

_AVP32.EXE | …… |

如果用戶安裝了這些軟體,並無故出錯,則很可能是中了該病毒。

4. 病毒會試圖從後綴後為.mmf,.nch,.mbx,.eml,.tbb,.dbx,.ocs的檔案中搜出mail地址進行郵件傳播,郵件標題可能為:

Payment notices | update | various |

hmm | Just a reminder | Correction of errors Announcement |

New Contests | Get a FREE gift! | Today Only |

My eBay ads | 25 merchants and rising | Cows |

Your Gift | CALL FOR INFORMATION! | New reading |

Sponsors needed | SCAM alert!!! | Warning! |

Its easy | free | hipping! |

Get 8 FREE issues - no risk! | Tools For Your Online Business | New |

onus in your cash account | $150 FREE Bonus! | Your News Alert |

Hi! | Daily | mail Reminder |

病毒郵件的附屬檔案名可能為:

readme | Setup | Card | Docs | news | image | images | pics | resume | photo | video | music | song |

病毒郵件附屬檔案的擴展名可能為:

.reg | .ini | .bat | .diz | .txt | .cpp | .html | .htm | .jpeg | .jpg | .gif | .cpl | .dll | .vxd | .sys | .com | .exe | .bmp |

如果用戶收到了有以上內容的信件,則很可能是感染了該病毒。

用戶如果在自己的計算機中發現以上全部或部分現象,則很有可能中了怪物II(Worm.BugBear.B)病毒。

相關報導

“怪物(Bugbear)”病毒急速傳播幾十個國家受感染

稱作W32.Bugbear或I-Worm.Tanatos的這個蠕蟲感染運行微軟視窗作業系統的電腦。它於一周前被發現並且已經在數十個國家傳播。一旦電腦被感染,黑客能夠從這台電腦上竊取和刪除數據信息。承載該病毒的電子郵件的標題可能是:“壞訊息”、“成員資格確認”、“市場更新報告”和“你的禮物”。

該蠕蟲通過運行微軟視窗作業系統電腦中的電子郵件地址簿進行複製,並且能夠使自己成為電子郵件的附屬檔案。它能夠通過網路系統進行傳播,在網際網路上讓黑客截取密碼並且接入到受感染的電腦。據Symantec Corp.稱,這個病毒還企圖繞過反病毒程式和防火牆。該公司已經在它的網站上發布了一個可供下載使用的防範補丁,還將該“怪物(Bugbear)”定性為是一個嚴重的威脅。

芬蘭赫爾辛基市F-Secure Corp.的反病毒研究經理Mikko Hypponen在給美聯社的電子郵件中說,“怪物”目前對全球電腦安全產生了最嚴重的威脅。F-Secure Corp.在它的網站上也發布了一個修補這一問題的軟體補丁。Hypponen說,預計該蠕蟲的傳播會持續到明年,因為許多消費者將不會意識到他們的電腦受到感染。

微軟2001年曾發布一個該問題的補丁“安全公告MS01-027”,但許多用戶目前並沒有在他們的電腦上安裝上這個補丁。

“怪物”病毒變種:專盜密碼及信用卡資料

怪物病毒

怪物病毒 怪物病毒

怪物病毒