密碼學中的高級加密標準(Advanced Encryption Standard,AES),又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。

基本介紹

- 中文名:高級加密標準

- 外文名:Advanced Encryption Standard

- 設計:Joan Daemen

- 功能:替代原先的DES

簡介

解釋

沿革

SubBytes是AES算法四步驟之一

SubBytes是AES算法四步驟之一密碼說明

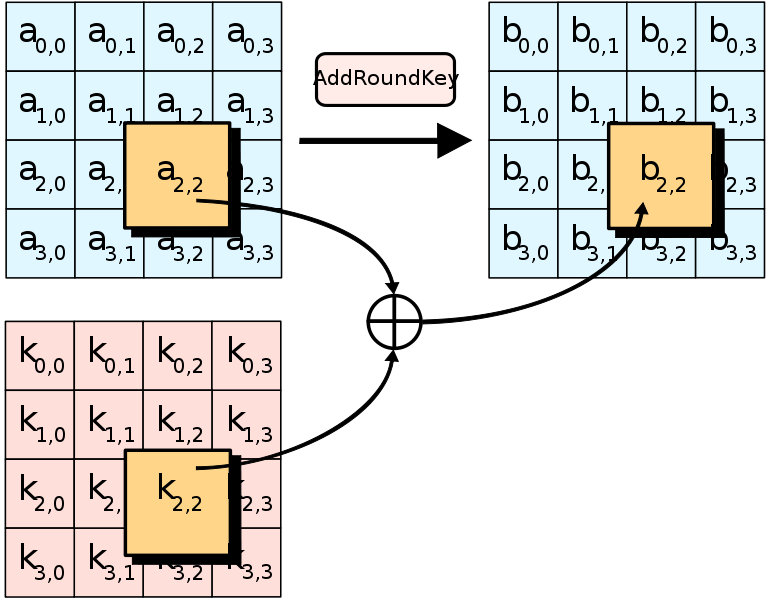

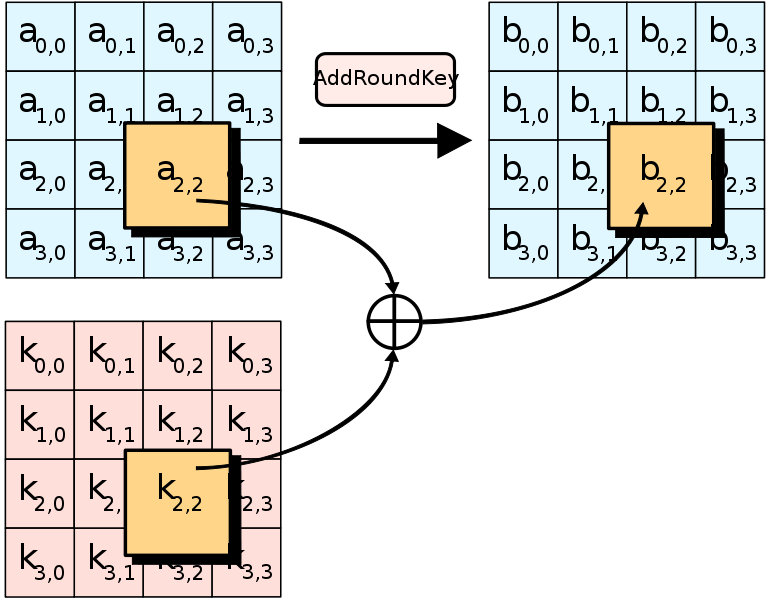

AddRoundKey

將每個狀態中的位元組與該回合金鑰做異或

將每個狀態中的位元組與該回合金鑰做異或

aes加密算法一般指本詞條

密碼學中的高級加密標準(Advanced Encryption Standard,AES),又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。

SubBytes是AES算法四步驟之一

SubBytes是AES算法四步驟之一 將每個狀態中的位元組與該回合金鑰做異或

將每個狀態中的位元組與該回合金鑰做異或高級加密標準(英語:Advanced Encryption Standard,縮寫:AES),在密碼學中又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。這個標準用來替代原先的DES,已經被...

AES加密標準又稱為高級加密標準Rijndael加密法,是美國國家標準技術研究所NIST旨在取代DES的21世紀的加密標準。AES的基本要求是,採用對稱分組密碼體制,密鑰長度可以為128...

對稱加密算法是套用較早的加密算法,技術成熟。在對稱加密算法中,數據發信方將明文(原始數據)和加密密鑰(mi yue)一起經過特殊加密算法處理後,使其變成複雜的加密...

數據加密的基本過程就是對原來為明文的檔案或數據按某種算法進行處理,使其成為不可讀的一段代碼為“密文”,使其只能在輸入相應的密鑰之後才能顯示出原容,通過這樣...

AES技術是一種對稱的分組加密技術,使用128位分組加密數據,提供比WEP/TKIPS的RC4算法更高的加密強度。AES的加密碼錶和解密碼錶是分開的,並且支持子密鑰加密,這種...

數據加密算法(Data Encryption Algorithm,DEA)是一種對稱加密算法,很可能是使用最廣泛的密鑰系統,特別是在保護金融數據的安全中,最初開發的DEA是嵌入硬體中的。通常...

密碼學中的高級加密標準(Advanced Encryption Standard,AES),又稱Rijndael加密法,是美國聯邦政府採用的一種區塊加密標準。...

密碼算法是用於加密和解密的數學函式,密碼算法是密碼協定的基礎。現行的密碼算法主要包括序列密碼、分組密碼、公鑰密碼、散列函式等,用於保證信息的安全,提供鑑別、完整...

DSA(Digital Signature Algorithm):數字簽名算法,是一種標準的 DSS(數字簽名標準);AES(Advanced Encryption Standard):高級加密標準,是下一代的加密算法標準,速度快,...

2、3DES(Triple DES):是基於DES,對一塊數據用三個不同的密鑰進行三次加密,強度更高;3、AES(Advanced Encryption Standard):高級加密標準,是下一代的加密算法...

加密,是以某種特殊的算法改變原有的信息數據,使得未授權的用戶即使獲得了已加密的信息,但因不知解密的方法,仍然無法了解信息的內容。 在航空學中,指利用航空攝影...

2000 年 10 月,NIST 選擇 Rijndael(發音為 "Rhine dale")作為 AES 算法。它目前還不會代替 DES 3 成為政府日常加密的方法,因為它還須通過測試過程,“使用者...

TripleDES 有時稱為 DESede(表示加密、解密和加密這三個階段)。參考資料 1. DES、RC4、AES等加密算法優勢及套用 .IT168.2017-03-20[引用日期2018-08-28] ...

在密碼學中,加密是將明文信息隱匿起來,使之在缺少特殊信息時不可讀。加密體系包括了加密算法、數字摘要、數字簽名和CA。...

現今為止,國際上比較通行的是DES、3DES以及最近推廣的AES。數據加密標準(Data Encryption Standard)是IBM公司1977年為美國政府研製的一種算法。DES是以56 位密鑰為...

橢圓加密算法(ECC)是一種公鑰加密體制,最初由Koblitz和Miller兩人於1985年提出,其數學基礎是利用橢圓曲線上的有理點構成Abel加法群上橢圓離散對數的計算困難性。公鑰...

通道來進行數據傳輸,SSL運行在TCP/IP層之上、套用層之下,為應用程式提供加密數據通道,它採用了RC4、MD5以及RSA等加密算法,使用40 位的密鑰,適用於商業信息的加密...

加密晶片是對內部集成了各類對稱與非對稱算法,自身具有極高安全等級,可以保證內部存儲的密鑰和信息數據不會被非法讀取與篡改的一類安全晶片的統稱。在嵌入式行業套用...

DES全稱為Data Encryption Standard,即數據加密標準,是一種使用密鑰加密的塊算法,1977年被美國聯邦政府的國家標準局確定為聯邦資料處理標準(FIPS),並授權在非密級政府...