零信任既不是技術也不是產品,而是一種安全理念。根據NIST《零信任架構標準》中的定義:

零信任(Zero Trust,ZT)提供了一系列概念和思想,在假定網路環境已經被攻陷的前提下,當執行信息系統和服務中的每次訪問請求時,降低其決策準確度的不確定性。零信任架構(ZTA)則是一種企業網路安全的規劃,它基於零信任理念,圍繞其組件關係、工作流規劃與訪問策略構建而成。

背景

零信任安全理念

零信任安全的技術方案

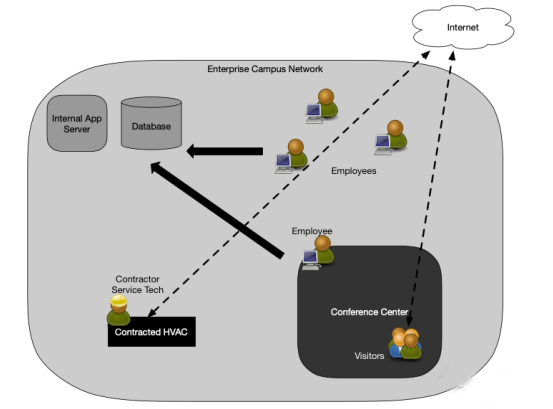

零信任安全的常見套用場景

零信任既不是技術也不是產品,而是一種安全理念。根據NIST《零信任架構標準》中的定義:

零信任(Zero Trust,ZT)提供了一系列概念和思想,在假定網路環境已經被攻陷的前提下,當執行信息系統和服務中的每次訪問請求時,降低其決策準確度的不確定性。零信任架構(ZTA)則是一種企業網路安全的規劃,它基於零信任理念,圍繞其組件關係、工作流規劃與訪問策略構建而成。

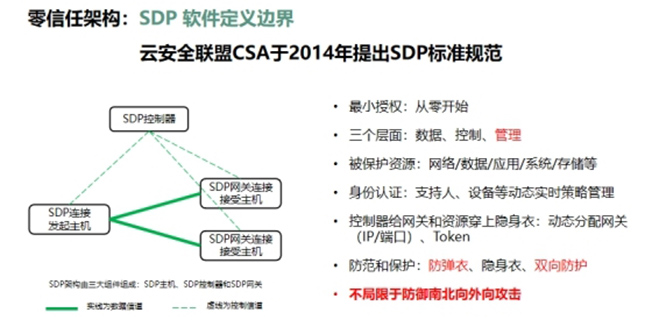

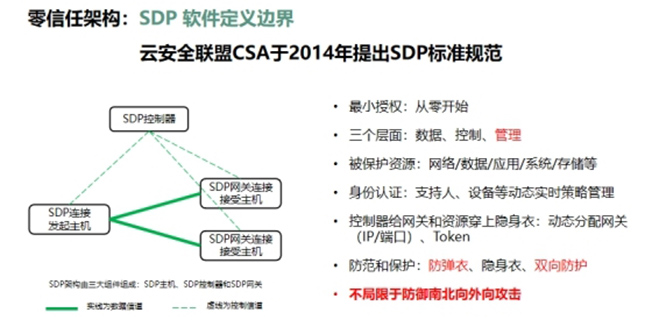

2014年,由雲安全聯盟CSA的SDP工作組提出的“軟體定義邊界“(SDP)技術架構標準,在全球成為一個被廣泛套用的零信任安全技術解決方案。SDP,全稱Software Defined ...

《零信任網路:在不可信網路中構建安全系統》分為10章,從介紹零信任的基本概念開始,描述了管理信任,網路代理,建立設備信任、用戶信任、套用信任以及流量信任,零信任網路...

77 什麼是高中低位能力安全產品體系?78 什麼是零信任安全架構?第13章 工業網際網路關鍵防護技術79 什麼是基於“白名單”的主機防護技術?

1. 由騰訊發起的國內首個零信任產業標準工作組將成立 .騰訊新聞[引用日期2020-06-30] 2. 騰訊智慧安全攜手聯軟科技 聯合推出終端安全一體化解決方案 - 騰訊安全介...

第15章網路安全新技術470 15.1 軟體定義網路安全470 15.1.1 概述470 15.1.2 SDN體系結構470 15.1.3 OpenFlow473 15.1.4 SDN安全475 15.2 零信任安全48...

以軟體定義、智慧型主動、貼合業務的產品技術理念,依託SDP、AI、零信任技術架構,形成套用安全和抗DDoS兩大安全產品系列,一站式解決網際網路業務的套用漏洞、黑客滲透、...

聚焦雲計算、大數據及區塊鏈信息技術,為金融、公安、通信、電力、教育、醫療等全行業用戶,提供基於無邊界、零信任、自適應安全框架並涵蓋“加密、智慧型、安全”解決...

作為SDP工作組組長,帶領小組為零信任安全行業輸出行業白皮書 [4] 《軟體定義邊界(SDP)標準規範文檔1.0》 [4] 《軟體定義邊界(SDP)安全架構指南》 [4] 《SDP實...

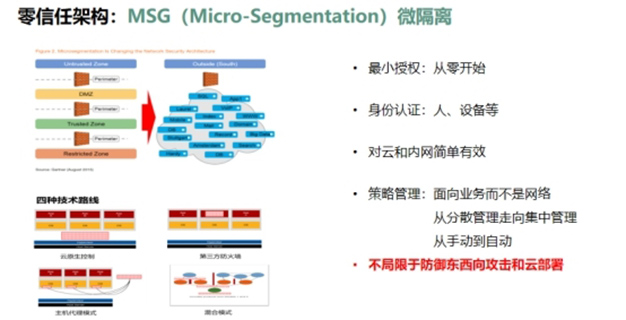

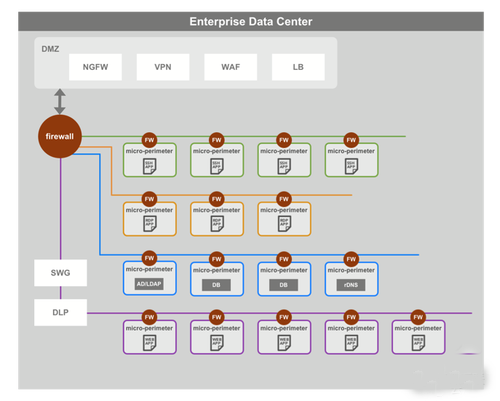

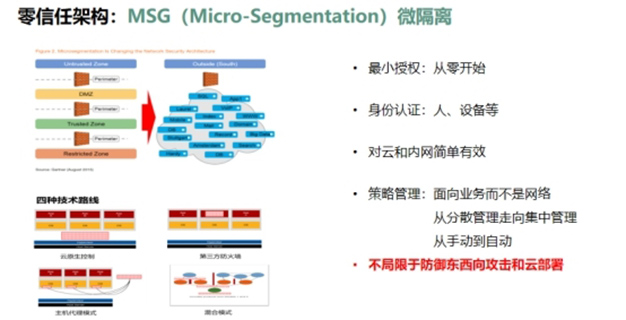

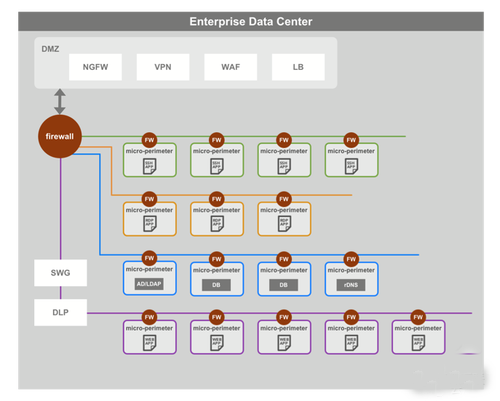

這個功能適合創建零信任安全。VMware使用NSX分散式防火牆的可擴展性,在獨立的主機之上的虛擬機之間創建了零信任安全。這個安全策略也可以在同一邏輯的Layer2廣播網路上...

基於軟體定義邊界(SDP)的安全模型和零信任的安全理念,通過網路隱身技術,讓企業套用“隱身”於網際網路之中,重塑企業安全邊界,實現企業的網際網路暴露面為“零”。基於...

雲深互聯是雲深互聯(北京)科技有限公司旗下品牌 [1] ,基於零信任安全架構,實現數據“隱身”。中文名 雲深互聯 外文名 CloudDeepTechnology 所屬公司 雲深互聯...

19. 中國信息通信研究院:2019年中國網路安全產業白皮書(附下載) .中國信息通信研究院.2019-09-29[引用日期2020-08-06] 20. CSA零信任十周年峰會圓滿召開,零信任...

珞安以零信任安全理念為指導,圍繞工業終端、工業網路、工業大數據平台,自主研發了系列具有核心競爭力的安全產品;結合安全培訓、風險評估、滲透測試、安全諮詢、應急回響...

溫州德迅網路科技有限公司以軟體定義、智慧型主動、貼合業務的產品技術理念,依託SDP、AI、零信任技術架構,形成套用安全和抗DDoS兩大安全產品系列,一站式解決網際網路業務...

“恆遠網安SDP軟體 [3] ”:基於零信任理念 [4] ,獨立研發並擁有自主智慧財產權的網路安全安產品, [5] 擁有遠程訪問、終端安全防護、安全基線管理、態勢感知、動態...

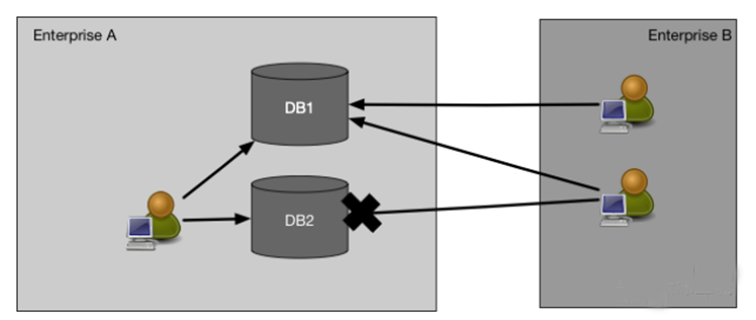

軟體定義邊界(SDP)SDP與零信任安全 編輯 零信任安全是一種理念,軟體定義邊界SDP是實踐零信任安全理念的技術架構與方案。企業可以通過部署SDP產品或者解決方案來實現...

閃捷信息(Secsmart [4] )是一家專注數據安全的國家高新技術企業,將人工智慧、量子加密技術成功套用於數據安全領域,創新提出了“零信任”動態數據安全治理以及“雲管端...

主動安全: 以主動發現、智慧型分析、提前預警、及時回響為核心目的,從軟硬體加持的安全AI、多場景化的軟體定義安全、以人為本的零信任安全、全面變革的5G安全和開放融...

約翰·金德維格(John Kindervag),Palo Alto Networks CTO、零信任概念提出者。 2020年8月,應邀出席北京網路安全大會(BCS2020)技術峰會。 [1] ...