內容簡介

《零信任網路:在不可信網路中構建安全系統》分為10章,從介紹

零信任的基本概念開始,描述了管理信任,網路代理,建立設備信任、用戶信任、套用信任以及流量信任,零信任網路的實現和攻擊者視圖等內容。《零信任網路:在不可信網路中構建安全系統》主要展示了零信任如何讓讀者專注於構建強大的身份認證和加密,同時提供分區訪問和更好的操作敏捷性。通過閱讀《零信任網路:在不可信網路中構建安全系統》,讀者將了解零信任網路的架構,包括如何使用當前可用的技術構建一個架構。

零信任網路的概念建立在以下 5 個基本假定之上。

零信任架構

創作背景

在網路監控無處不在的時代,很難確定誰是值得信任的。我們能相信網際網路流量沒有被監聽嗎?當然不能!我們既無法信任提供光纖租用的網際網路服務商,也無法信任昨天在數據中心布線的契約工。“

數據中心內部的系統和網路流量是可信的”這一假設是不正確的。現代的網路設計和套用模式,已經使得傳統的、基於網路邊界的安全防護模式逐漸失去原有的價值。因此,網路邊界的安全防護一旦被突破,即使只有一台計算機被攻陷,攻擊者也能夠在“安全的”數據中心內部自由移動。

零信任模型旨在解決“基於網路邊界建立信任”這種理念本身固有的問題。零信任模型沒有基於網路位置建立信任,而是在不依賴網路傳輸層物理安全機制的前提下,有效地保護網路通信和業務訪問。零信任模型並不是不切實際的構想,利用已經成熟的

加密技術和自動化系統,這一願景完全可以實現。

作者埃文·吉爾曼(Evan Gilman)和道格·巴特(Doug Barth)揭示了零信任模型如何聚焦於構建覆蓋全網的強認證和加密系統,如何實現動態訪問控制並保持系統運營的敏捷性。通過閱讀學習本書,讀者可以掌握零信任網路的體系架構,並學會如何利用現有的技術逐步構建一個零信任網路。

作者介紹

埃文·吉爾曼(Evan Gilman)是一名計算機網路工程師,目前為網際網路公共社區工作。Evan的整個職業生涯都致力於研究如何在危險的網路環境中構建和運營安全系統。

道格·巴特(Doug Barth)是一名軟體工程師,曾服務於Orbitz、PagerDuty等不同規模的公司。他在構建監控系統、無線自組網(Mesh Network)、故障注入等技術方向有豐富的實踐經驗。

譯者介紹

奇安信身份安全實驗室,是

奇安信集團下屬專注“零信任身份安全架構”研究的專業實驗室。奇安信集團作為是中國最大的網路安全公司之一,擁有近6500名員工,產品已覆蓋90%以上的中央政府部門、中央企業和大型銀行,2016-2018年三年的營業收入的

年複合增長率超過90%,增長速度創國內記錄。該實驗室以“零信任安全,新身份邊界”為技術思想,推出“以身份為中心、業務安全訪問、持續信任評估、動態訪問控制”為核心的奇安信零信任身份安全解決方案。

目標人群

《零信任網路:在不可信網路中構建安全系統》適合網路工程師、安全工程師、CTO以及對零信任技術感興趣的讀者閱讀。

目錄

第1章 零信任的基本概念 1

1.1 什麼是零信任網路 1

1.2 邊界安全模型的演進 4

1.3 威脅形勢的演進 8

1.4 邊界安全模型的缺陷 11

1.5 信任在哪裡 14

1.6 自動化系統的賦能 15

1.7 邊界安全模型與零信任模型的對比 15

1.8 雲環境的套用 17

1.9 總結 18

第2章 信任管理 20

2.1 威脅模型 22

2.2 強認證 24

2.3 認證信任 26

2.4 最小特權 29

2.5 可變的信任 31

2.6 控制平面和數據平面 35

2.7 總結 36

第3章 網路代理 39

3.1 什麼是網路代理 40

3.2 如何使用網路代理 41

3.3 如何適當地暴露網路代理 43

3.4 標準的缺失 44

3.5 總結 46

第4章 授權 47

4.1 授權體系架構 47

4.2 策略執行組件 49

4.3 策略引擎 50

4.4 信任引擎 54

4.5 數據存儲系統 56

4.6 總結 57

第5章 建立設備信任 59

5.1 初始信任 59

5.2 通過控制平面認證設備 64

5.3 設備清單管理 72

5.4 設備信任續租 76

5.5 軟體配置管理 79

5.6 使用設備數據進行用戶授權 82

5.7 信任信號 83

5.8 總結 84

第6章 建立用戶信任 86

6.1 身份權威性 86

6.2 私有系統的身份初始化 88

6.3 身份的存儲 90

6.4 何時進行身份認證 91

6.5 如何認證身份 93

6.6 用戶組的認證和授權 99

6.7 積極參與、積極報告 100

6.8 信任信號 101

6.9 總結 102

第7章 建立套用信任 104

7.1 理解套用流水線 105

7.2 信任原始碼 106

7.3 構建系統的信任 108

7.4 建立分發系統的信任 111

7.5 人工參與 115

7.6 信任實例 116

7.7 運行時安全 118

7.8 總結 122

第8章 建立流量信任 124

8.1 加密和認證 124

8.2 首包認證建立初始信任 126

8.3 網路模型簡介 128

8.4 零信任應該在網路模型中的哪個位置 132

8.5 協定 136

8.6 過濾 147

8.7 總結 153

第9章 零信任網路的實現 155

9.1 確定實現範圍 155

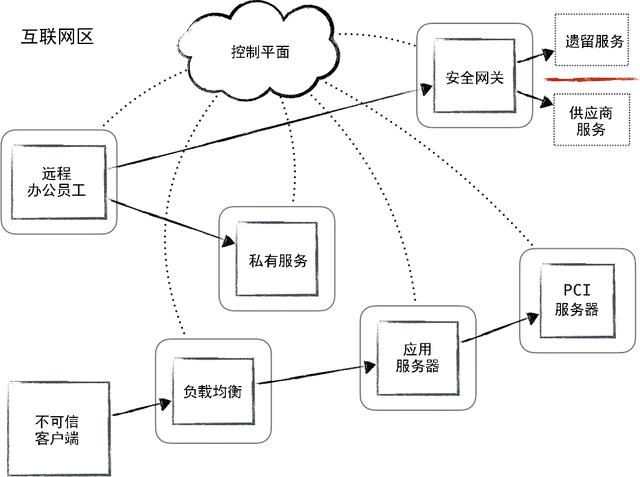

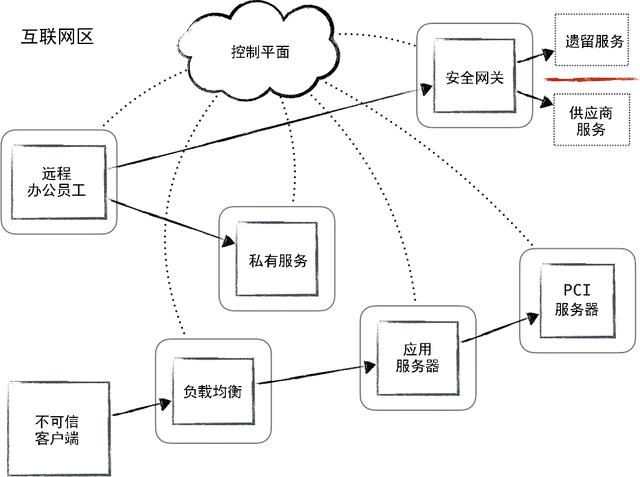

9.2 建立系統框圖 160

9.3 理解網路流量 161

9.4 無控制器架構 163

9.5 定義和安裝策略 167

9.6 零信任代理 168

9.7 客戶端與服務端遷移 170

9.8 案例研究 171

9.9 案例:Google BeyondCorp 171

9.10 案例研究:PagerDuty的雲平台無關網路 183

9.11 總結 188

第10章 攻擊者視圖 190

10.1 身份竊取 190

10.2 分散式拒絕服務攻擊(DDoS) 191

10.3 枚舉終端 192

10.4 不可信的計算平台 192

10.5 社會工程學 193

10.6 人身威脅 193

10.7 無效性 194

10.8 控制平面安全 195

10.9 總結 196