基本介紹

- 中文名:灰鴿子

- 外文名:Huigezi

- 製作者:葛 軍

- 運行平台:win98/me/2000/xp

- 發現時間:2001年

- 編寫語言:Delphi

- 爆發期:2007年

- 病毒體積:70kb

- 病毒類型:網路病毒、遠程控制木馬

病毒機理,病毒構成,運行過程,病毒發展,誕生期,模仿期,飛速發展期,傳播方式,清除預防,手工檢測,手工清除,病毒預防,相關報導,

病毒機理

病毒構成

配置出來的服務端檔案檔案名稱為G_Server.exe(這是默認的,當然也可以改變)。然後黑客利用一切辦法誘騙用戶運行G_Server.exe程式。

運行過程

G_Server.exe運行後將自己拷貝到Windows目錄下(98/xp下為系統盤的windows目錄,2k/NT下為系統盤的Winnt目錄),然後再從體內釋放G_Server.dll和G_Server_Hook.dll到windows目錄下。G_Server.exe、G_Server.dll和G_Server_Hook.dll三個檔案相互配合組成了灰鴿子服務端, G_Server_Hook.dll負責隱藏灰鴿子。通過截獲進程的API調用隱藏灰鴿子的檔案、服務的註冊表項,甚至是進程中的模組名。截獲的函式主要是用來遍歷檔案、遍歷註冊表項和遍歷進程模組的一些函式。所以,有些時候用戶感覺中了毒,但仔細檢查卻又發現不了什麼異常。有些灰鴿子會多釋放出一個名為G_ServerKey.dll的檔案用來記錄鍵盤操作。注意,G_Server.exe這個名稱並不固定,它是可以定製的,比如當定製服務端檔案名稱為A.exe時,生成的檔案就是A.exe、A.dll和A_Hook.dll。

Windows目錄下的G_Server.exe檔案將自己註冊成服務(9X系統寫註冊表啟動項),每次開機都能自動運行,運行後啟動G_Server.dll和G_Server_Hook.dll並自動退出。G_Server.dll檔案實現後門功能,與控制端客戶端進行通信;G_Server_Hook.dll則通過攔截API調用來隱藏病毒。因此,中毒後,我們看不到病毒檔案,也看不到病毒註冊的服務項。隨著灰鴿子服務端檔案的設定不同,G_Server_Hook.dll有時候附在Explorer.exe的進程空間中,有時候則是附在所有進程中。

病毒發展

誕生期

自2001年,灰鴿子誕生之日起,就被反病毒專業人士判定為最具危險性的後門程式,並引發了安全領域的高度關注。2004年、2005年、2006年,灰鴿子木馬連續三年被國內各大防毒廠商評選為年度十大病毒,灰鴿子也因此聲名大噪,逐步成為媒體以及網民關注的焦點。 體積僅70kb隱蔽性更強

體積僅70kb隱蔽性更強

體積僅70kb隱蔽性更強

體積僅70kb隱蔽性更強灰鴿子自2001年出現至今,主要經歷了模仿期、飛速發展期以及全民駭客時代三大階段。

灰鴿子2011出現變種。服務端加殼之後僅有70kb,比葛軍的灰鴿子小了近10倍。國家多執行緒上線分組。可視化遠程開戶。可以躲過主流管理員的檢測方式,隱蔽性強。

模仿期

飛速發展期

2004和2005這兩年之間,灰鴿子逐步進入了成熟的狀態,由於源碼的釋放,大量變種在網際網路中衍生。2004年灰鴿子總共發現了1000多變種,而在2005年,這個數字迅速上升到了3000多。“灰鴿子”最大的危害在於潛伏在用戶系統中,由於其使用的“反彈連線埠”原理,一些在區域網路(企業網)中的用戶也受到了“灰鴿子”的侵害,使得受害用戶數大大提高,2004年的感染統計表現為103483人,而到2005年數字攀升到890321人。“灰鴿子”本身所具備的鍵盤記錄、螢幕捕捉、檔案上傳下載和運行、攝像頭控制等功能,將使用戶沒任何隱私可言,更可怕的是服務端高度隱藏自己,使受害者無從得知感染此病毒。 灰鴿子產業鏈示意圖

灰鴿子產業鏈示意圖

灰鴿子產業鏈示意圖

灰鴿子產業鏈示意圖傳播方式

灰鴿子自身並不具備傳播性,一般通過捆綁的方式進行傳播。灰鴿子傳播的四大途徑:網頁傳播、郵件傳播、IM聊天工具傳播、非法軟體傳播。 灰鴿子

灰鴿子

灰鴿子

灰鴿子1.網頁傳播:病毒製作者將灰鴿子病毒植入網頁中,用戶瀏覽即感染。

2.郵件傳播:灰鴿子被捆綁在郵件附屬檔案中進行傳播。

3.聊天工具傳播:通過即時聊天工具傳播攜帶灰鴿子的網頁連結或檔案。

4.非法軟體傳播:病毒製作者將灰鴿子病毒捆綁進各種非法軟體,用戶下載解壓安裝即感染。

清除預防

手工檢測

由於灰鴿子攔截了API調用,在正常模式下服務端程式檔案和它註冊的服務項均被隱藏,也就是說你即使設定了“顯示所有隱藏檔案”也看不到它們。此外,灰鴿子服務端的檔案名稱也是可以自定義的,這都給手工檢測帶來了一定的困難。

但是,通過仔細觀察我們發現,對於灰鴿子的檢測仍然是有規律可循的。從上面的運行原理分析可以看出,無論自定義的伺服器端檔案名稱是什麼,一般都會在作業系統的安裝目錄下生成一個以“_hook.dll”結尾的檔案。通過這一點,我們可以較為準確手工檢測出灰鴿子 服務端。

由於正常模式下灰鴿子會隱藏自身,因此檢測灰鴿子的操作一定要在安全模式下進行。進入安全模式的方法是:啟動計算機,在系統進入Windows啟動畫面前,按下F8鍵(或者在啟動計算機時按住Ctrl鍵不放),在出現的啟動選項選單中,選擇“Safe Mode”或“安全模式”。 體積僅70kb隱蔽性更強

體積僅70kb隱蔽性更強

體積僅70kb隱蔽性更強

體積僅70kb隱蔽性更強1.由於灰鴿子的檔案本身具有隱藏屬性,因此要設定Windows顯示所有檔案。打開“我的電腦”,選擇選單“工具”—》“資料夾選項”,點擊“查看”,取消“隱藏受保護的作業系統檔案”前的對勾,並在“隱藏檔案和資料夾”項中選擇“ 顯示所有檔案和資料夾”,然後點擊“確定”。

2.打開Windows的“搜尋檔案”,檔案名稱稱輸入“*_hook.dll”,搜尋位置選擇Windows的安裝目錄(默認98/xp為C:\windows,2k/NT為C:\Winnt)。

3.經過搜尋,我們在Windows目錄(不包含子目錄)下發現了一個名為Game_Hook.dll的檔案。

4.根據灰鴿子原理分析我們知道,如果Game_Hook.DLL是灰鴿子的檔案,則在作業系統安裝目錄下還會有Game.exe和Game.dll檔案。打開Windows目錄,果然有這兩個檔案,同時還有一個用於記錄鍵盤操作的GameKey.dll檔案。

經過這幾步操作我們基本就可以確定這些檔案是灰鴿子服務端了,下面就可以進行手動清除。

手工清除

清除灰鴿子仍然要在安全模式下操作,主要有兩步:

1.清除灰鴿子的服務;

2.刪除灰鴿子程式檔案。

注意:為防止誤操作,清除前一定要做好備份。

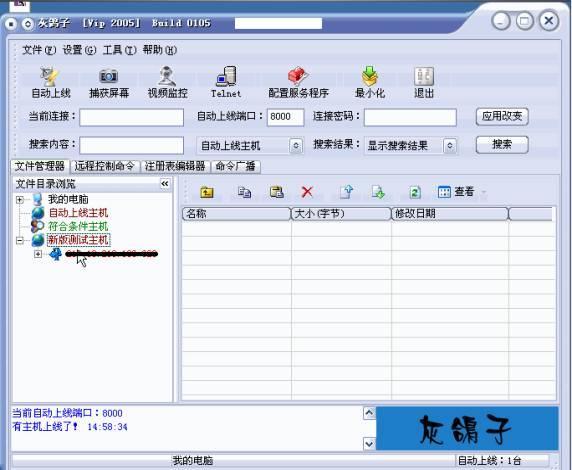

(一)、清除灰鴿子的服務注意清除灰鴿子的服務一定要在註冊表里完成,對註冊表不熟悉的網友請找熟悉的人幫忙操作,清除灰鴿子的服務一定要先備份註冊表,或者到純DOS下將註冊表檔案更名,然後再去註冊表刪除灰鴿子的服務。因為病毒會和EXE檔案進行關聯 灰鴿子(挺進版)檔案視窗

灰鴿子(挺進版)檔案視窗

灰鴿子(挺進版)檔案視窗

灰鴿子(挺進版)檔案視窗2000/XP系統:

1.打開註冊表編輯器(點擊“開始”-》“運行”,輸入“Regedit.exe”,確定。),打開 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services註冊表項。

2.點擊選單“編輯”-》“查找”,“查找目標”輸入“game.exe”,點擊確定,我們就可以找到灰鴿子的服務項(此例為Game_Server,每個人這個服務項名稱是不同的)。

3.刪除整個Game_Server項。

98/me系統:

在98下,灰鴿子啟動項只有一個,因此清除更為簡單。運行註冊表編輯器,打開HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run項,我們立即看到名為Game.exe的一項,將Game.exe項刪除即可。

(二)、刪除灰鴿子程式檔案

刪除灰鴿子程式檔案非常簡單,只需要在安全模式下刪除Windows目錄下的Game.exe、Game.dll、Game_Hook.dll以及Gamekey.dll檔案,然後重新啟動計算機。至此,灰鴿子VIP 2005服務端已經被清除乾淨。

以上介紹的方法適用於我們看到的大部分灰鴿子木馬及其變種,然而仍有極少數變種採用此種方法無法檢測和清除。同時,隨著灰鴿子新版本的不斷推出,作者可能會加入一些新的隱藏方法、防刪除手段,手工檢測和清除它的難度也會越來越大。

病毒預防

1. 給系統安裝補丁程式。通過Windows Update安裝好系統補丁程式(關鍵更新、安全更新和Service pack),其中MS04-011、MS04-012、MS04-013、MS03-001、MS03-007、MS03-049、MS04-032等都被病毒廣泛利用,是非常必要的補丁程式2. 給系統管理員帳戶設定足夠複雜足夠強壯的密碼,最好能是10位以上,字母+數字+其它符號的組合;也可以禁用/刪除一些不使用的帳戶。 灰鴿子

灰鴿子

灰鴿子

灰鴿子2. 經常更新防毒軟體(病毒庫),設定允許的可設定為每天定時自動更新。安裝併合理使用網路防火牆軟體,網路防火牆在防病毒過程中也可以起到至關重要的作用,能有效地阻擋自來網路的攻擊和病毒的入侵。部分盜版Windows用戶不能正常安裝補丁,這點也比較無奈,這部分用戶不妨通過使用網路防火牆來進行一定防護。

3. 關閉一些不需要的服務,條件允許的可關閉沒有必要的共享,也包括C$、D$等管理共享。完全單機的用戶可直接關閉Server服務。

相關報導

2007年3月21日,灰鴿子工作室決定全面停止對灰鴿子遠程管理軟體的開發、更新和註冊,以實際行動和堅定的態度來抵制這種非法利用灰鴿子遠程管理軟體的不法行為,並誠懇接受廣大網民的監督。”此外,灰鴿子工作室還發布了灰鴿子服務端卸載程式。 全面圍剿灰鴿子

全面圍剿灰鴿子

全面圍剿灰鴿子

全面圍剿灰鴿子