發展沿革

2006年12月,一種被稱為“

尼姆亞”新型病毒在網際網路上大規模爆發。

2006年12月份—2007年1月30日,變種數已達90多個,個人用戶感染熊貓燒香的已經高達幾百萬,企業用戶感染數還在繼續上升。

2007年1月7日,國家計算機病毒應急處理中心發出“熊貓燒香”的緊急預警。

2007年1月9日,湖北仙桃市公安局接報,該市“江漢熱線”不幸感染“熊貓燒香”病毒而致

網路癱瘓。

2007年1月31日下午,各路專家齊聚省公安廳,對“1·22”案進行“會診”,同時成立聯合工作專班。

2007年2月3日,回出租屋取東西準備潛逃的李俊被當場抓獲。隨後將其同夥雷磊抓獲歸案。

2007年9月24日,“熊貓燒香”計算機病毒製造者及主要傳播者李俊等4人,被湖北省仙桃市人民法院以破壞計算機信息系統罪判處李俊有期徒刑四年、王磊有期徒刑二年六個月、張順有期徒刑二年、雷磊有期徒刑一年,並判決李俊、王磊、張順的違法所得予以追繳,上繳國庫;被告人李俊有立功表現,依法可以從輕處罰。

2012年1月29日,

金山毒霸反病毒中心稱:“熊貓燒香”化身“金豬報喜”,危害指數再度升級。

2013年6月,據浙江省麗水市人民政府官方微博“麗水發布”提供的訊息稱,“熊貓燒香”病毒製造者張順、

李俊因設立“金元寶棋牌”網路賭場,非法斂財數百萬元,已經被麗水市蓮都區檢察院批准逮捕。

運行過程

磁碟感染

熊貓燒香病毒對系統中所有除了盤符為A,B的磁碟類型為DRⅣE_REMOTE,DRⅣE_FⅨED的磁碟進行檔案遍歷感染

熊貓燒香

熊貓燒香註:不感染檔案大小超過10485760位元組以上的

(病毒將不感染如下目錄的檔案):

MSN Gamin Zone

……

病毒將使用兩類感染方式應對不同後綴的檔案名稱進行感染

1)

二進制執行檔(後綴名為:EXE,SCR,PIF,COM): 將感染

目標檔案和病毒溶合成一個檔案(被感染檔案貼在病毒檔案尾部)完成感染.

2)腳本類(後綴名為:htm,html,asp,php,jsp,aspx): 在這些

腳本檔案尾加上如下連結(下邊的頁面存在

安全漏洞):

<iframe src=></iframe>

生成檔案

區域網路傳播

病毒生成隨機個區域網路傳播

執行緒實現如下的傳播方式:

當病毒發現能成功聯接攻擊目標的

139或445

連線埠後,將使用內置的一個用戶列表及

密碼字典進行聯接(猜測被攻擊端的密碼)。當成功聯接上以後將自己複製過去,並利用計畫任務啟動激活病毒。

修改作業系統的啟動關聯

下載檔案啟動

特點原理

熊貓燒香是一種

蠕蟲病毒的變種,經過多次變種而來,由於中毒電腦的

執行檔會出現“熊貓燒香”圖案,所以也被稱為 “熊貓燒香”病毒。但原病毒只會對exe檔案的圖示進行替換,並不會對系統本身進行破壞。而大多數是中等病毒變種,用戶電腦中毒後可能會出現

藍屏、頻繁

重啟以及系統硬碟中數據檔案被破壞等現象。同時,該病毒的某些變種可以通過

區域網路進行傳播,進而感染區域網路內所有計算機系統,最終導致企業區域網路癱瘓,無法正常使用,它能感染系統中

exe,

com,

pif,

src,

html,

asp等檔案,它還能終止大量的反病毒軟體進程並且會刪除擴展名為

gho的備份檔案。被感染的用戶系統中所有.exe執行檔全部被改成熊貓舉著三根香的模樣。

熊貓燒香

熊貓燒香傳播方法

熊貓燒香是一個感染型的

蠕蟲病毒,它能感染系統中exe,com,pif,src,html,asp等檔案,它還能結束大量的

反病毒軟體進程。

1、拷貝檔案

病毒運行後,會把自己拷貝到

C:\WINDOWS\System32\Drivers\spoclsv.exe

2、添加註冊表自啟動

病毒會添加自啟動項

svcshare ->C:\WINDOWS\System32\Drivers\spoclsv.exe

3、病毒行為

a:每隔1秒

尋找桌面視窗,並關閉視窗標題中含有以下字元的程式:

QQAV

網鏢

黃山IE

系統配置實用程式

Duba

esteem proces

綠鷹PC

密碼防盜

噬菌體

木馬輔助查找器

Wrapped gift Killer

Winsock Expert

遊戲木馬檢測大師

msctls_statusbar32

KVXP.kxp

KVCenter.kxp

Logo1_.exe

Logo_1.exe

b:每隔18秒

點擊病毒作者指定的網頁,

並用命令行檢查系統中是否存在共享

c:每隔10秒

下載病毒作者指定的檔案,

並用命令行檢查系統中是否存在共享

共享存在的話就運行net share命令關閉admin$共享

d:每隔6秒

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

RavTask

KvMonXP

KAVPersonal50

McAfeeUpdaterUI

Network Associates Error Reporting Service

ShStartEXE

並修改以下值不顯示隱藏檔案

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

CheckedValue -> 0x00

刪除以下服務:

navapsvc

wscsvc

SNDSrvc

SPBBCSvc

Symantec Core LC

NPFMntor

MskService

FireSvc

e:感染檔案

用戶一但打開了該檔案,IE就會不斷的在後台點擊寫入的網址,達到

增加點擊量的目的,但病毒不會感染以下資料夾名中的檔案:

WINDOW

InstallShield Installation Information

MSN Gamin Zone

g:刪除檔案

病毒會刪除擴展名為gho的檔案,該檔案是一系統備份工具GHOST的備份檔案;

使用戶的系統備份檔案丟失;

瑞星最新病毒分析報告:“Nimaya(熊貓燒香)”;

影響危害

熊貓燒香病毒會刪除擴展名為

gho的檔案,使用戶無法使用

ghost軟體恢復作業系統。“熊貓燒香”感染系統的.exe .com. f.src .html.asp檔案,添加病毒網址,導致用戶一打開這些網頁檔案,

IE就會自動連線到指定的病毒網址中下載病毒。在硬碟各個分區下生成檔案

autorun.inf和

setup.exe,可以通過

隨身碟和

移動硬碟等方式進行傳播,並且利用

Windows系統的自動播放功能來運行,搜尋硬碟中的.

exe執行檔並感染,感染後的檔案圖示變成“熊貓燒香”圖案。“熊貓燒香”還可以通過已分享檔案夾、用戶簡單密碼等多種方式進行傳播。該病毒會在中毒電腦中所有的

網頁檔案尾部添加

病毒代碼。一些

網站編輯人員的電腦如果被該病毒感染,上傳網頁到網站後,就會導致用戶瀏覽這些網站時也被病毒感染。據悉,多家著名網站已經遭到此類攻擊,而相繼被植入病毒。由於這些網站的

瀏覽量非常大,致使“熊貓燒香”病毒的感染範圍非常廣,中毒企業和政府機構已經超過千家,其中不乏金融、稅務、能源等關係到

國計民生的重要單位。

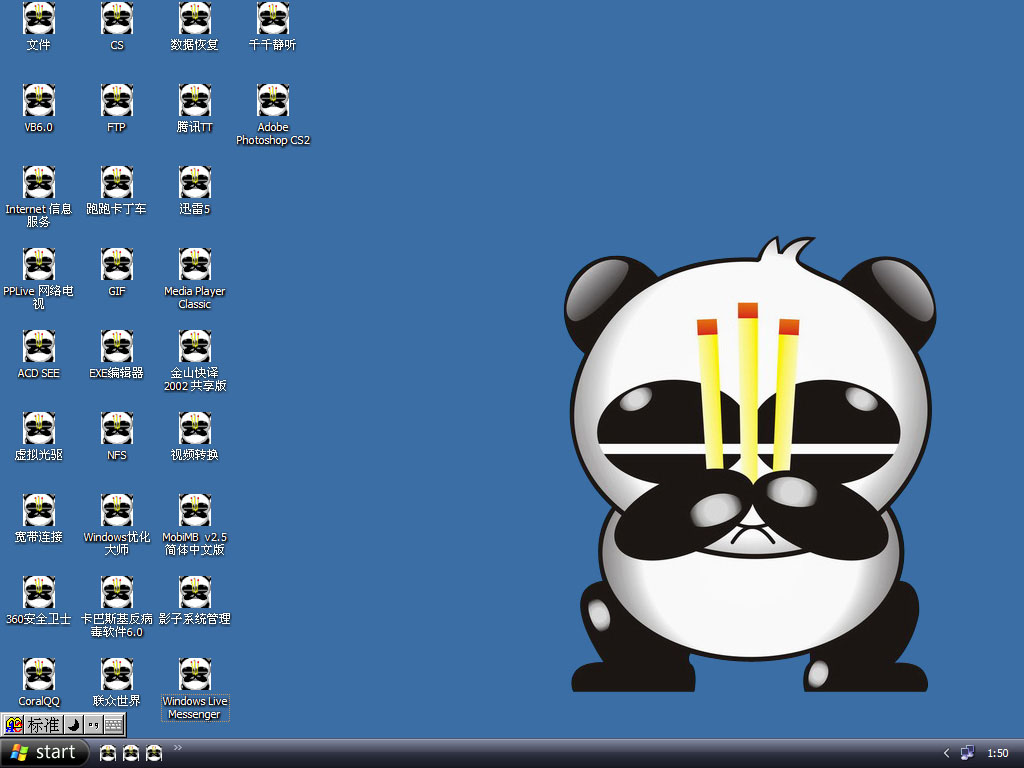

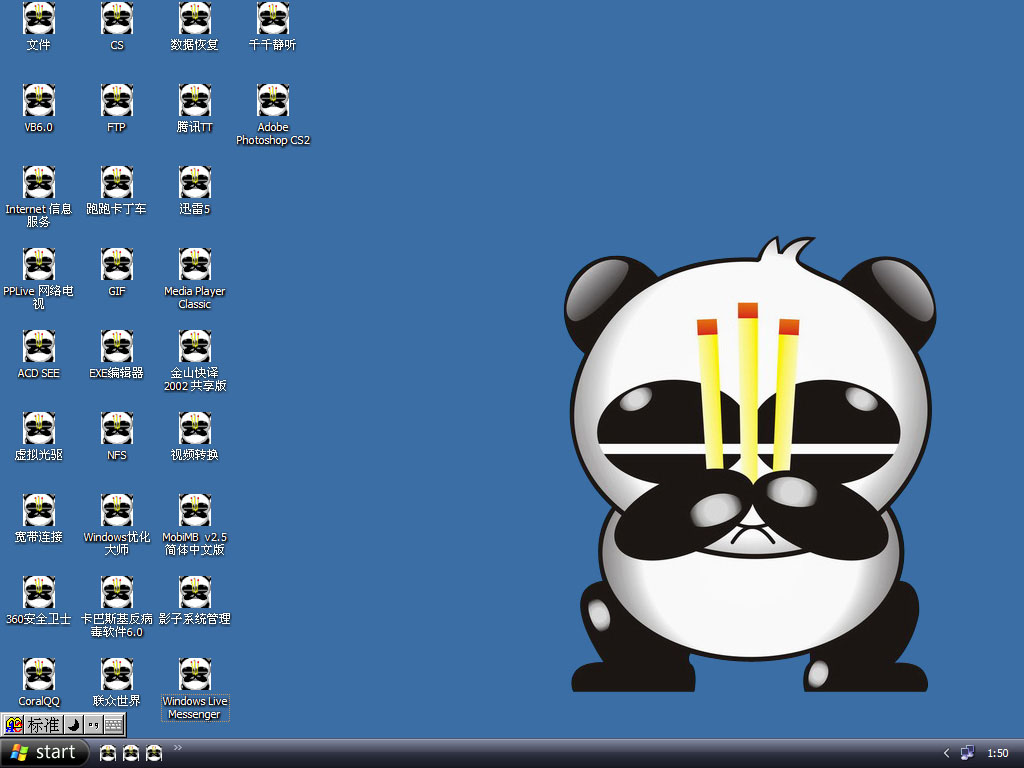

中毒時的電腦桌面

中毒時的電腦桌面除通過網站帶毒感染

用戶之外,此病毒還會在

區域網路中傳播,在極短時間之內就可以感染幾千台計算機,嚴重時可以導致

網路癱瘓。中毒電腦上會出現“熊貓燒香”圖案,所以也被稱為“熊貓燒香”病毒。中毒電腦會出現

藍屏、頻繁

重啟以及系統硬碟中數據檔案被破壞等現象。

應對方案

解決辦法

【

1】 檢查本機

administrator組成員口令,一定要放棄簡單口令甚至空口令,安全的口令是字母數字特殊字元的組合,自己記得住,別讓病毒猜到就行。

(修改方法:右鍵單擊我的電腦,選擇管理,瀏覽到

本地用戶和組,在右邊的窗格中,選擇具備管理員許可權的用戶名,單擊右鍵,選擇設定密碼,輸入新密碼就行。)

單擊開始,運行,輸入

gpedit.msc,打開組策略編輯器,瀏覽到計算機配置,管理模板,系統,在右邊的窗格中選擇關閉自動播放,該配置預設是未配置,在下拉框中選擇所有驅動器,再選取已啟用,確定後關閉。最後,在開始,運行中輸入gpupdate,確定後,該策略就生效了。

【3】 修改

資料夾選項,以查看不明檔案的真實屬性,避免無意雙擊騙子程式中毒。

打開

資源管理器(按windows徽標鍵+E),點工具選單下資料夾選項,再點查看,在高級設定中,選擇查看所有檔案,取消隱藏受保護的作業系統檔案,取消隱藏檔案擴展名。

【4】 時刻保持作業系統獲得最新的安全更新,不要隨意訪問來源不明的網站,特別是微軟的MS06-014漏洞,應立即打好該漏洞補丁。

同時,QQ、

UC的漏洞也可以被該病毒利用,因此,用戶應該去他們的官方網站打好最新補丁。此外,由於該病毒會利用IE瀏覽器的漏洞進行攻擊,因此用戶還應該給IE打好所有的補丁。如果必要的話,用戶可以暫時換用Firefox、Opera等比較安全的瀏覽器。

【5】 啟用Windows

防火牆保護本地計算機。同時,區域網路用戶儘量避免創建可寫的已分享資料夾,已經創建已分享資料夾的應立即停止共享。

此外,對於未感染的用戶,病毒專家建議,不要登錄不良網站,及時下載微軟公布的最新補丁,來避免病毒利用漏洞襲擊用戶的電腦,同時上網時應採用“防毒軟體+防火牆”的立體防禦體系。

防禦方法

在2007年新年出現的“PE_FUJACKS”就是一種讓廣大網際網路用戶聞之色變的“熊貓燒香”。該病毒的作者為“武漢男生”(檔案末簽名”WhBoy”),這個版本的病毒已經集成了PE_FUJA CK和QQ大盜的代碼,通過網路共享,檔案感染和移動存儲設備傳播,尤其是感染網頁檔案,並在網頁檔案寫入自動更新的代碼,一旦瀏覽該網頁,就會感染更新後的變種。

不幸中招的用戶都知道,“熊貓燒香”會占用區域網路頻寬,使得電腦變得緩慢,計算機會出現以下症狀:熊貓燒香病毒會在網路已分享檔案夾中生成一個名為GameSetup.exe的病毒檔案;結束某些應用程式以及防毒軟體的進程,導致應用程式異常,或不能正常執行,或速度變慢;

硬碟分區或者隨身碟不能訪問使用;exe程式無法使用程式圖示變成熊貓燒香圖示;硬碟的根目錄出現setup.exe auturun.INF檔案 ;同時瀏覽器會莫名其妙地開啟或關閉。

該病毒主要通過瀏覽惡意網站、網路共享、檔案感染和移動存儲設備(如隨身碟)等途徑感染,其中網路共享和檔案感染的風險係數較高,而通過Web和移動存儲感染的風險相對較低。該病毒會自行啟動安裝,生成註冊列表和病毒檔案%System%\drivers\spoclsv.exe ,並在所有磁碟跟目錄下生成病毒檔案

setup.exe,

autorun.inf。

套用統一變為熊貓燒香的圖示其實就是在註冊表的HKEY_CLASSES_ROOT這個分支中寫入了一個值,將所有的EXE檔案圖示指向一個

圖示檔案,所以一般只要刪除此值,改回原貌就可以了。

熊貓燒香

熊貓燒香 熊貓燒香

熊貓燒香 中毒時的電腦桌面

中毒時的電腦桌面