《針鋒相對:黑客攻防實戰揭秘》內容豐富、圖文並茂、深入淺出,緊緊圍繞黑客攻防技巧與工具的主題,深入淺出地剖析了用戶在進行黑客防禦時迫切需要用到的技術,使讀者對網路防禦技術有個系統了解,能夠更好地防範黑客的攻擊,不僅適合作為廣大網路愛好者的自學書籍,而且適合作為網路安全從業人員及網路管理員的參考用書。

基本介紹

- 書名:針鋒相對

- 又名:黑客攻防實戰揭秘

- 作者:武新華 李防 陳艷艷

- ISBN:9787111273127

- 頁數:392 頁

- 定價:¥51.00

- 出版社:機械工業出版社

- 出版時間:2009年07月

- 裝幀:平裝

- 開本:16開

內容簡介,編輯推薦,目錄,第1章 安全的測試環境,第2章 踩點偵察與漏洞掃描,第3章 Windows系統漏洞入侵防禦,第4章 遠程攻擊與防禦,第5章 常見漏洞掃描工具的使用,第6章 SQL的注入攻擊與防禦,第7章 留後門與清腳印技術,第8章 木馬和間諜軟體攻防實戰,第9章 數據的還原與恢復,第10章 系統進程與隱藏技術,第11章 系統清理與流氓軟體清除,序言,

內容簡介

《針鋒相對:黑客攻防實戰揭秘》緊緊圍繞黑客攻防技巧與工具的主題,深入淺出地剖析了用戶在進行黑客防禦時迫切需要用到的技術,使讀者對網路防禦技術有個系統了解,能夠更好地防範黑客的攻擊。《針鋒相對:黑客攻防實戰揭秘》共分為11章,主要內容包括安全的測試環境、踩點偵察與漏洞掃描、Windows系統漏洞入侵防禦、遠程攻擊與防禦、常見漏洞掃描工具的使用、SQL的注入攻擊與防禦、留後門與清腳印技術、木馬和間諜軟體攻防實戰、數據還原與恢復、系統進程與隱藏技術、系統清理與流氓軟體清除等。

《針鋒相對:黑客攻防實戰揭秘》內容豐富、圖文並茂、深入淺出,不僅適合作為廣大網路愛好者的自學書籍,而且適合作為網路安全從業人員及網路管理員的參考用書。

編輯推薦

《針鋒相對:黑客攻防實戰揭秘》為網路安全技術套用叢書之一。

安全的測試環境

踩點偵查與漏洞掃描

windows系統漏洞入侵防禦

遠程攻擊與防禦

常見漏洞掃描工具的使用

SQL的注入攻擊與防禦

木馬和間諜軟體攻防實戰

數據的還原與恢復

系統進程與隱藏技術

從零起步,循序漸進,步步深入

薈萃大量經典實例、技巧,實用性強

理論結合實踐,重點突出、可讀性強

目錄

前言

第1章 安全的測試環境

1.1 黑客攻防基礎知識

1.1.1 進程、連線埠和服務概述

1.1.2 DOS系統的常用命令

1.1.3 Windows註冊表

1.1.4 Windows常用的服務配置

1.2 網路套用技術

1.2.1 TCP/IP協定簇

1.2.2 IP

1.2.3 ARP

1.2.4 ICMP

1.3 創建安全的測試環境

1.3.1 安全測試環境概述

1.3.2 虛擬機軟體概述

1.3.3 用VMware創建虛擬環境

1.3.4 安裝虛擬工具

1.3.5 在虛擬機中架設IIS伺服器

1.3.6 在虛擬機中安裝網站

1.4 可能出現的問題與解決方法

1.5 總結與經驗積累

第2章 踩點偵察與漏洞掃描

2.1 踩點與偵察範圍

2.1.1 踩點概述

2.1.2 確定偵察範圍

2.1.3 實施踩點的具體流程

2.1.4 網路偵察與快速確定漏洞範圍

2.1.5 防禦網路偵察與堵塞漏洞

2.2 確定掃描範圍

2.2.1 確定目標主機的IP位址

2.2.2 確定可能開放的連線埠服務

2.2.3 確定掃描類型

2.2.4 常見的連線埠掃描工具

2.2.5 有效預防連線埠掃描

2.3 掃描服務與連線埠

2.3.1 獲取NetBIOS信息

2.3.2 黑客字典

2.3.3 弱口令掃描工具

2.3.4 注入點掃描

2.4 可能出現的問題與解決方法

2.5 總結與經驗積累

第3章 Windows系統漏洞入侵防禦

3.1 Windows伺服器系統入侵流程

3.1.1 入侵Windows伺服器的流程

3.1.2 NetBIOS漏洞攻防

3.1.3 IIS伺服器攻防

3.1.4 緩衝區溢出攻防

3.1.5 用Serv-U創建FTP伺服器

3.2 windows桌面用戶系統防禦

3.2.1 Windows-XP的賬戶登錄口令

3.2.2 實現多檔案捆綁

3.2.3 實現Windows系統檔案保護

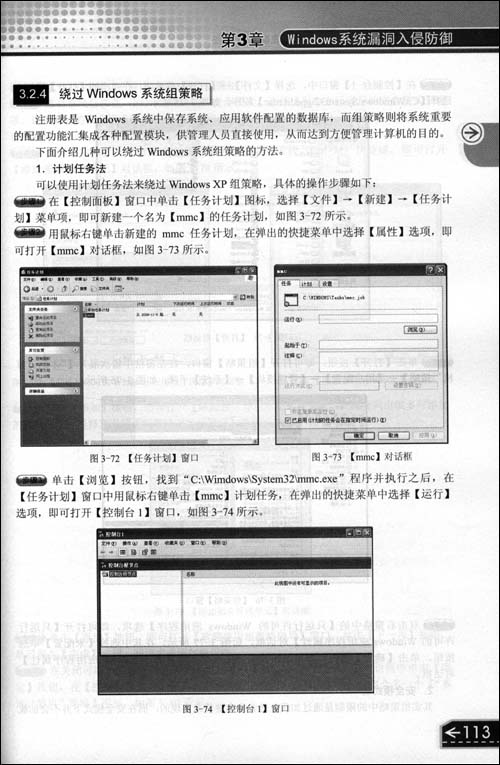

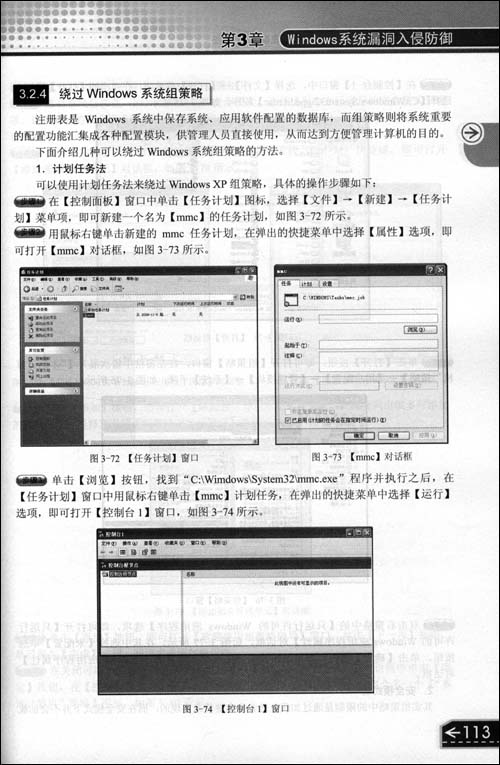

3.2.4 繞過Windows系統組策略

3.3 windows桌面用戶網路攻防

3.3.1 JavaScript和ActiveX腳本攻防

3.3.2 XSS跨站點腳本攻防

3.3.3 跨Frame漏洞攻防

3.3.4 網路釣魚攻防

3.3.5 蠕蟲病毒攻防

3.4 Windows系統本地物理攻防

3.4.1 用盤載作業系統實施攻防

3.4.3 建立隱藏賬戶

3.5 Windows系統套用層攻防

3.5.1 竊取移動設備中的數據信息

3.5.2 查看星號密碼

3.5.3 繞過防火牆

3.5.4 繞過查毒軟體的保護

3.6 可能出現的問題與解決方法

3.7 總結與經驗積累

第4章 遠程攻擊與防禦

4.1 遠程攻擊概述

4.1.1 遠程攻擊的分類

4.1.2 遠程攻擊的特點

4.2 區域網路中的IP入侵

4.2.1 IP衝突攻擊——網路特工

4.2.2 ARP欺騙攻擊

4.3 QQ攻防

4.3.1 IP位址的探測

4.3.2 QQ炸彈攻防

4.3.3 進行遠程控制的“QQ遠控精靈”

4.4 DoS拒絕服務攻防

4.4.1 DoS攻擊的概念和分類

4.4.2 DoS攻擊常見的工具“

4.4.3 DoS攻擊的防範措施

4.5 可能出現的問題與解決方法

4.6 總結與經驗積累

第5章 常見漏洞掃描工具的使用

5.1 常見的掃描工具

5.1.1 使用SSS掃描與防禦

5.1.2 使用流光掃描

5.2 幾款經典的網路嗅探器

5.2.1 用嗅探器SpyNetSniffer實現多種操作

5.2.2 能夠捕獲網頁內容的艾菲網頁偵探

5.2.3 區域網路中的嗅探精靈IRIS

5.3 系統監控工具RealSpyMonitor

5.4 用pcAnywhere實現遠程控制

5.4.1 安裝pcAnywhere程式

5.4.2 設定pcAnywhere的性能

5.4.3 用pcAnywhere進行遠程控制

5.5 可能出現的問題與解決方法

5.6 總結與經驗積累

第6章 SQL的注入攻擊與防禦

6.1 SQL的注入攻擊

6.1.1 SQL注入攻擊概述

6.1.2 實現SQL注入攻擊

6.1.3 全面防禦SQL注入攻擊

6.2 塵緣雅境圖文系統專用入侵工具

6.3 入侵SQL資料庫

6.3.1 用MSSQL實現弱口令入侵

6.3.2 入侵MSSQL資料庫

6.3.3 入侵MSSQL主機

6.3.4 輔助注入工具WIS

6.3.5 管理遠程資料庫

6.3.6 SAM資料庫安全漏洞攻防

6.4 可能出現的問題與解決方法

6.5 總結與經驗積累

第7章 留後門與清腳印技術

7.1 後門技術的實際套用

7.1.1 手工克隆賬號技術

7.1.2 程式克隆賬號技術

7.1.3 製造Unicode漏洞後門

7.1.4 Wollf木馬程式後門

7.1.5 在命令提示符中製作後門賬號

7.1.6 SQL後門

7.2 清除登錄伺服器的日誌信息

7.2.1 手工清除伺服器日誌

7.2.2 使用批處理清除遠程主機日誌

7.2.3 通過工具清除事件日誌

7.2.4 清除WWW和FTP曰志

7.3 清除日誌工具的套用

7.3.1 日誌清除工具elsave

7.3.2 日誌清除工具CleanllSLog

7.4 可能出現的問題與解決方法

7.5 總結與經驗積累

第8章 木馬和間諜軟體攻防實戰

8.1 木馬的偽裝

8.1.1 偽裝成執行檔

8.1.2 偽裝成網頁

8.1.3 偽裝成圖片木馬

8.1.4 偽裝成電子書木馬

8.2 捆綁木馬和反彈連線埠木馬

8.2.1 熟悉木馬的入侵原理

8.2.2 WinRAR捆綁木馬

8.2.3 用網路精靈NetSpy實現遠程監控

8.2.4 反彈連線埠型木馬:網路神偷

8.3 反彈木馬經典:灰鴿子

8.3.1 生成木馬伺服器

8.3.2 把木馬植入到目標主機

8.3.3 預防被對方遠程控制

8.3.4 手工清除“灰鴿子”

8.4 “冰河”木馬的使用

8.4.1 配置“冰河”木馬的被控端程式

8.4.2 搜尋和遠控目標主機

8.4.3 卸載和清除“冰河”木馬

8.5 防不勝防的間諜軟體

8.5.1 用spybot清理隱藏的間諜

8.5.2 間諜廣告的殺手AD-Aware

8.5.3 反間諜軟體

8.6 可能出現的問題與解決方法

8.7 總結與經驗積累

第9章 數據的還原與恢復

9.1 數據備份和補丁升級

9.1.1 數據備份

9.1.2 系統補丁的升級

9.2 恢復丟失的數據

9.2.1 數據恢復的概念

9.2.2 數據丟失的原因

9.2.3 使用和維護硬碟時的注意事項

9.2.4 數據恢復工具EasyRecovery

9.2.5 恢復工具FinalData

9.3 常用資料的備份和還原

9.3.1 對作業系統進行備份和還原

9.3.2 備份還原註冊表

9.3.3 備份還原IE收藏夾

9.3.4 備份還原驅動程式

9.3.5 備份還原資料庫

9.3.6 備份還原電子郵件

9.4 可能出現的問題與解決方法

9.5 總結與經驗積累

第10章 系統進程與隱藏技術

10.1 惡意進程的追蹤與清除

10.1.1 系統進程和執行緒概述

10.1.2 查看進程的發起程式

10.1.3 查看、關閉和重建進程

10.1.4 查看隱藏進程和遠程進程

10.1.5 查殺本機中的病毒進程

10.2 檔案傳輸與檔案隱藏

10.2.1 IPC$檔案傳輸

10.2.2 FTP傳輸與打包傳輸

10.2.3 實現檔案隱藏

10.3 入侵隱藏技術

10.3.1 代理伺服器概述

10.3.2 跳板技術概述

10.3.3 手工製作跳板

10.3.4 代理跳板

10.4 可能出現的問題與解決方法

10.5 總結與經驗積累

第11章 系統清理與流氓軟體清除

11.1 流氓軟體的分類

11.1.1 廣告軟體

11.1.2 間諜軟體

11.1.3 瀏覽器劫持

11.1.4 行為記錄軟體

11.1.5 惡意共享軟體

11.2 金山系統清理專家

11.2.1 查殺惡意軟體

11.2.2 線上系統診斷

11.2.3 及時修補系統漏洞

11.2.4 安全工具

11.3 瑞星卡卡網路守護神

11.3.1 常用的查殺工具

11.3.2 七大保鏢來護衛

11.3.3 系統修復

11.3.4 進程管理

11.3.5 官方下載常用軟體

11.4 微軟反問諜專家

11.4.1 微軟反問諜軟體概述

11.4.2 手動掃描查殺間諜軟體

11.4.3 設定定時自動掃描

11.4.4 開啟實時監控

11.4.5 附帶的特色安全工具

11.5 奇虎360安全衛士

11.5.1 清理惡評外掛程式

11.5.2 修復系統漏洞

11.5.3 快速擁有安全軟體

11.5.4 免費查殺病毒

11.6 諾盾網路安全特警

11.6.1 系統安全風險提示與修復

11.6.2 配置網路安全特警

11.6.3 系統安全掃描

11.6.4 身份安全登錄設定

11.6.5 其他功能

11.7 可能出現的問題與解決

11.8 總結與經驗積累

序言

神秘的黑客既讓人害怕,又讓人著迷。在網際網路技術飛速普及的今天,多了解一點黑客的入侵伎倆,學一點反黑客技術已成了行走網路江湖必備的防身術。到底黑客世界是怎樣的?黑客們通常使用什麼技術、哪些工具來攻擊目標?更為重要的是,我們應該如何來防範黑客的攻擊。

本書作者根據多年的網路防禦經驗,在系統地總結網路中被廣泛使用的入侵、防禦技術的基礎上,針對廣大網管以及對網路愛好者的需求編寫了此書。希望能夠有助於大家從多個角度了解網路安全技術,從而更有效地保護網路安全。

本書以深入剖析入侵過程為主線,向讀者剖析了黑客如何實現信息的蒐集;如何通過獲取的信息打開目標伺服器的切入點(基於身份驗證、漏洞、木馬的入侵);如何實現遠程連線;入侵後如何執行各種任務;如何留下後門,以便再次進入系統;以及黑客如何清除系統日誌防止目標伺服器發現入侵痕跡。

此外,書中還詳細地介紹入侵者是如何實現從信息掃描到入侵過程中的隱身保護,如何逃避被他人發現。本書對每一個入侵步驟作了詳細的分析,以推斷入侵者每一個入侵步驟的目的以及所要完成的任務,並對入侵過程中常見的問題作必要的說明與解答。此外,本書還對幾種常見的入侵手段進行了比較與分析。

本書主要通過介紹黑客攻擊方式和工具,使讀者了解黑客入侵的關鍵技術與方法,進而提高安全防護意識。此外,本書還從黑客入侵防護套用角度給出了相對獨立內容的論述,使讀者對建構黑客入侵防範體系有一個基本概念和思路,為讀者的安全防護系統建設方案提供一些有益的參考和借鑑。

本書的編寫具有以下特色:

·從零起步,通俗易懂,由淺入深地講解,使初學者和具有一定基礎的用戶都能逐步提高,快速掌握黑客防範技巧與工具的使用方法。

·注重實用性,理論和實例相結合,並配以大量插圖和配套光碟視頻講解,力圖使讀者能夠融會貫通。

·介紹大量小技巧和小竅門,提高讀者的工作效率,節省寶貴的摸索時間。

·重點突出、操作簡練、內容豐富,同時附有大量的操作實例,讀者可以一邊學習,一邊上機操作,做到即學即用、即用即得,讓讀者快速掌握。

本書採用通俗易懂的圖文解說,易於上手;任務驅動式的黑客軟體講解,揭秘每一種黑客攻擊的手法;黑客技術盤點,讓您實現“先下手為強”;攻防互參的防禦方法,全面確保網路的安全。

參與本書編寫的人員有武新華、李防、陳艷艷、李秋菊、張克歌、劉岩、段玲華、楊平等。本書在編寫過程中得到了許多熱心網友的支持,參考了大量來自網路的資料,並對這些資料進行了再加工和深化處理,在此對這些資料的原作者表示衷心的感謝。