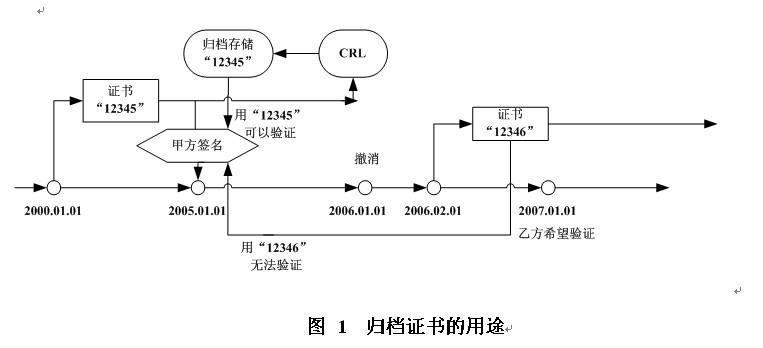

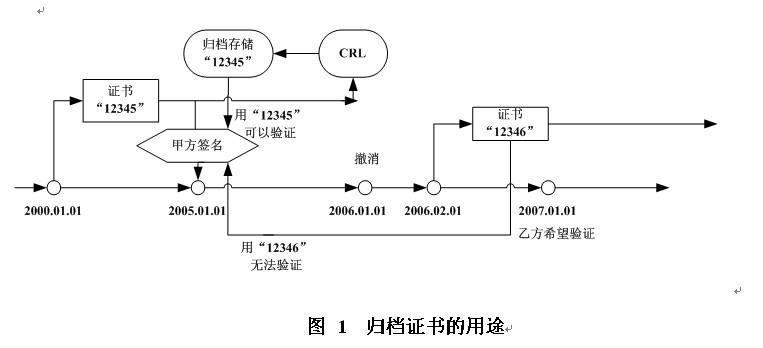

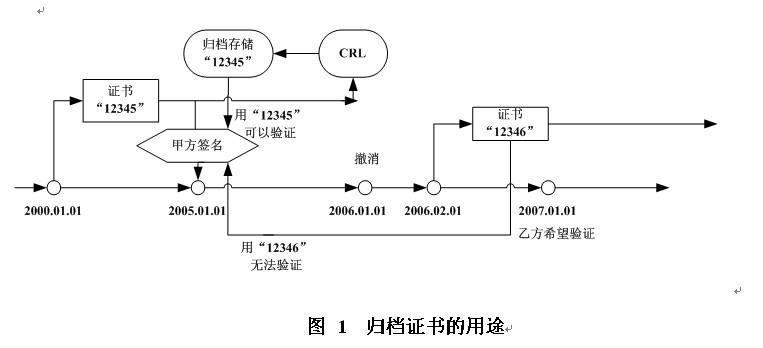

圖 1 歸檔證書的用途

圖 1 歸檔證書的用途 圖 1 歸檔證書的用途

圖 1 歸檔證書的用途 圖 1 歸檔證書的用途

圖 1 歸檔證書的用途因此,PKI系統應當對這份作廢的證書歸檔處理,以便在需要時調出使用。此外,在驗證檔案A上的簽名時,簽名發生當天的CRL也應該從歸檔中被提出,來證明在2005年1月1日時,序列號為12345的證書是合法有效的。可見,如果PKI系統沒有對舊的證書和...

2012年12月17日,國家檔案局令第10號公布《企業檔案材料歸檔範圍和檔案保管期限規定》。該《規定》共21條,自2013年2月1日起施行。檔案發布 《企業檔案材料歸檔範圍和檔案保管期限規定》已經國家檔案局局務會議審議通過,現予公布,自...

申請人應當對其所提交材料的真實性負責。證件原件由受理機關核驗並複印或者掃描後退回,複印件或者掃描件留存歸檔。第八條 受理機關收到申請人的申請材料後,應當根據下列情況分別作出處理:(一)申請材料齊全、符合法定形式的,或者申請人...

證書更改 證書簽發後出口人發現證書錯誤可對證書進行更改申請。更改證書須提供原簽發證書的正本,新舊證書應為同一批貨物。新證的申報日期和審證日期應為證書更改當天的實際日期。舊證作廢歸檔。證書遺失 證書遺失不做補發辦理。證書有效期 ...

(二)更改證書的簽發 證書簽發後出口人發現證書錯誤可對證書進行更改申請。更改證書須提供原簽發證書的正本,新舊證書應為同一批貨物。新證的申報日期和審證日期可與原證書一致。舊證作廢歸檔。(三)補發證書的簽發 如原產地證書被盜、...

(四)未對認證過程作出完整記錄,歸檔留存的;(五)未及時向其認證的委託人出具認證證書的。與認證有關的檢查機構、實驗室未對與認證有關的檢查、檢測過程作出完整記錄,歸檔留存的,依照前款規定處罰。第六十二條 認證機構出具虛假的...

(四)未對認證過程作出完整記錄,歸檔留存的;(五)未及時向其認證的委託人出具認證證書的。與認證有關的檢查機構、實驗室未對與認證有關的檢查、檢測過程作出完整記錄,歸檔留存的,依照前款規定處罰。第六十一條 認證機構出具虛假的...

國務院工業產品生產許可證主管部門和省、自治區、直轄市工業產品生產許可證主管部門應當將辦理生產許可證的有關材料及時歸檔,公眾有權查閱。第四章 證書和標誌 第二十八條 許可證證書分為正本和副本。許可證證書應當載明企業名稱和住所、...

2,按照《檔案管理工作規範條例》,負責對各類檔案的接收,分類,編目,編制,檢索工具進行科學的系統管理。借出的檔案要進行登記,並負責定期追還歸檔,確保檔案齊全,完整。3,按照《檔案庫房管理制度》要求,做好“八防”工作,定期檢查...

一、社會團體登記檔案材料歸檔範圍(一)社會團體籌備成立檔案材料:登記管理機關準予社會團體籌備成立的檔案;籌備成立申請書;業務主管單位批准籌備成立的檔案;章程草案;捐資檔案;驗資證明、住所使用權證明;發起人和擬任負責人基本情況材料、身份...

(四)未對認證過程作出完整記錄,歸檔留存的;(五)未及時向其認證的委託人出具認證證書的。與認證有關的檢查機構、實驗室未對與認證有關的檢查、檢測過程作出完整記錄,歸檔留存的,依照前款規定處罰。第六十二條認證機構出具虛假的認證...

B.其他應歸檔材料 (1)各種獎勵材料(三好生、優秀學生幹部、獎學金、優秀團員、優秀團乾、社會實踐先進個人等材料)(2)各種專業證書複印件(大學英語四六級、計算機等級、國語水平、英語專業四、八級證書等)(3)各種聘書(在學生會、團委...

4.加強信息管理,不僅是體系試運行本身的需要,也是保證試運行成功的關鍵。所有與質量活動有關的人員都應按體系檔案要求,做好質量信息的收集、分析、傳遞、反饋、處理和歸檔等工作。有效運行 ISO9000族標準是國際標準化組織為適應國際經濟...

(四)未對認證過程作出完整記錄,歸檔留存的;(五)未及時向其認證的委託人出具認證證書的。 與認證有關的檢查機構、實驗室未對與認證有關的檢查、檢測過程作出完整記錄,歸檔留存的,依照前款規定處罰。第六十二條 認證機構出具虛假...

認證培訓機構應當對認證培訓過程作出完整記錄,並歸檔留存。第十六條 認證培訓機構應當建立與認證培訓課程準則、規則相適應的培訓課程管理和培訓教師能力評價制度,必要時可以取得認可機構的確認。第十七條 認證培訓機構及其認證培訓教師應當及時...