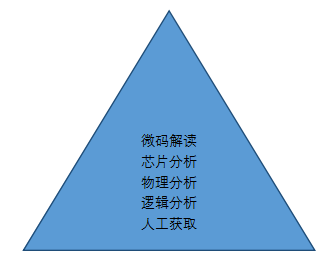

移動終端取證技術模型是由Sam Brothers(十位計算機取證或移動終端取證專家)根據取證的對象不同和複雜程度所提出。該模型有人工獲取、邏輯分析、物理分析、晶片分析、微碼解讀等五個階層,從下往上,方法和工具越來越專業,同時難度更高,成本更大。

基本介紹

- 中文名:移動終端取證技術模型

- 外文名:Mobile terminal forensics model

- 提出時間:2007年

- 提出專家:Sam Brothers

- 適用範圍:移動終端取證

- 目的:方便檢驗人員選用不同工具取證

結構示意圖,人工獲取,邏輯分析,物理分析,晶片分析(chip-off),微碼讀取,

結構示意圖

圖1:結構示意圖

人工獲取

人工獲取是使用目視的方法來取證,方法較為簡單,檢查門檻低。有些工具或者軟體無法獲取的移動終端,為了固定證據,只能採取人工獲取的方式進行取證。但是這種方式存在極大的缺陷性:(1)目視方法的前提是對於移動終端或其中的應用程式不具有訪問許可權,例如手機的解鎖密碼、軟體的登錄賬號。如果不具有許可權,數據將無法被訪問到。根據非法證據排除原則,嚴禁採取暴力手段強迫嫌疑人提供密碼,由此獲取的數據屬於無效的“非法數據”。(2)目視方法僅僅適用於有限數據或者目標數據確定的移動終端。智慧型手機存儲的信息數據量龐大且類型多樣,通過目視方法無法快速的定位到有效信息,同時也無法進行高效的關聯、比對。更無法獲取全部數據,包括隱藏的和刪除的數據。

目視方法現在有一些輔助工具,可以利用照相機進行拍照或者攝像機進行攝像。

圖2:可視化取證設備

邏輯分析

邏輯分析是通過連線線(通常為USB)、藍牙、WiFi等方式與取證專用硬體或軟體連線,使硬體或軟體工具調用通訊協定與移動終端的處理器聯繫,處理器在獲取設備檔案傳送回去。邏輯分析能夠恢復檔案系統中的活動檔案和目錄,包括通訊錄、通話記錄、簡訊、上網信息、照片、電子郵件等。但是不能恢復在未分配空間的數據,這就決定了只有未刪除數據才能被提取,同時邏輯分析獲取的數據量往往取決於移動終端是否越獄。目前,大多數移動終端取證工具都是基於邏輯分析的,大部分的取證人員也在從事著邏輯分析工作。

物理分析

物理分析又稱為“十六進制分析”。相比較前兩個分析,它提供了更多數據給取證人員。物理分析也需要物理連線,例如JTAG或者ISP。

(1)JTAG(Join Test Action Group;聯合測試行動小組)是一種國際標準測試協定(IEEE 1149.1兼容),原先設計的目的主要用於晶片內部測試。現在多數的高級器件都支持JTAG協定,如DSP、FPGA器件等。標準的JTAG接口是4線:TMS、TCK、TDI、TDO,分別為模式選擇、時鐘、數據輸入和數據輸出。但是移動終端製造商的JTAG接口形式不同,數量不等,且有冗餘接口混雜其中,接口定義不對外公開。

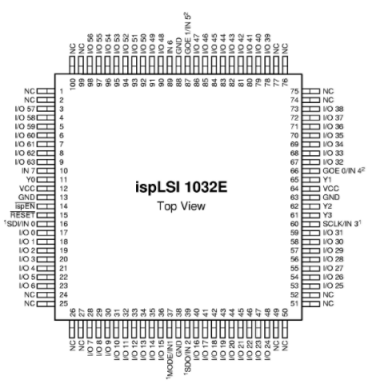

(2)ISP(即系統編程In System Programming)指用戶具有在自己設計的線路板上為重構邏輯而對邏輯器件進行反覆編程改寫的能力。ISP是一種工業標準。ISP技術無需改動印製電路板,且在不取下器件的情況下,可直接在晶片上對系統設計進行修改和編程。從而使硬體設計變得像軟體設計一樣易於修改。在ISP技術支持下,硬體的功能還可以隨時進行重構或升級。如下圖所示,某晶片ISP針腳定義。

圖3:ISP針腳定義

JTAG和ISP分析直接與處理器聯繫,或者注入特殊的程式,利用程式接管系統的控制權。通過位對位複製的方式來獲取數據的原始鏡像。生成的鏡像是二進制形式,要求取證人員擁有二進制分析的專業知識,這種分析方法,原則上說設備中的任何類型的數據都能夠被恢復。JTAG和ISP對於操作手法要求非常高,焊點出現問題會對移動終端造成不可逆的損壞。

晶片分析(chip-off)

晶片分析是將存儲晶片脫離手機,直接對晶片本身的電路和協定進行分析,獲取其原始鏡像或者相關數據的技術。首先通過精密拆焊台或者熱風槍將手機存儲晶片拆焊下來,然後清理晶片表面的焊錫,並通過植珠模型,在晶片每個金屬觸點上植上錫球,然後將晶片安裝到晶片讀取設備上。

這種方法比人工獲取、邏輯分析、物理分析更具挑戰。由於晶片分析面對著類型多樣的晶片、大量原始二進制數據和晶片拆卸損壞的風險,因此對取證人員的知識體系要求比較高,晶片分析的時間也很長。Android設備晶片分析是其中最為簡單,也是最為成熟的,已經成功的在國內實戰中取得了成功的案例。但是目前晶片分析對於iOS設備無效,因為i05設備存儲進行了硬體級加密。

微碼讀取

通過分析晶片上的物理電平門限值,取證人員可以將0和1轉換為ASCII字元。微碼讀取僅僅在理論和試驗階段上進行探討,離實戰套用還有很大距離,目前基本上沒有取證工具可以對移動終端進行微碼讀取。