無檔案惡意軟體,最初指的是不使用本地持久化技術、完全駐留在記憶體中的惡意代碼,也包括依賴檔案系統某些功能實現激活和駐留的惡意軟體。

基本介紹

- 中文名:無檔案攻擊

- 外文名:Fileless Attack

- 別名:非惡意軟體攻擊

簡介,類型,需要操作檔案進行活動,通過檔案間接活動,沒有任何的檔案活動,發展歷史,利用緩衝區漏洞,利用註冊表,利用Microsoft Word宏,利用WMI,檢測難點,防護手段,增加記憶體安全防護手段,部署異常流量監控設備,部署各類伺服器安全審計工具,建立完善的安全資產管理系統,提高自身安全意識,

簡介

與大多數惡意軟體不同,“無檔案”攻擊並不會在目標計算機的硬碟中留下蛛絲馬跡,而是直接將惡意代碼寫入記憶體或註冊表中。由於沒有病毒檔案,傳統基於檔案掃描的防病毒軟體很難偵測到它們的存在。然而,“無檔案”攻擊的定義已經逐漸擴大化,那些需要依靠檔案系統的某些功能來實現激活或駐留的惡意軟體也已經包括在了“無檔案”攻擊的範疇中。

無檔案攻擊屬於高級持續性威脅(APT)的一種。APT在無檔案攻擊之外,還包括0day漏洞利用、緩衝區溢出攻擊、傀儡進程等基於記憶體的攻擊,同時還包括記憶體webshell等攻擊,這些攻擊可以輕鬆繞過現有的安全防護體系,將惡意代碼悄無聲息地植入記憶體中。

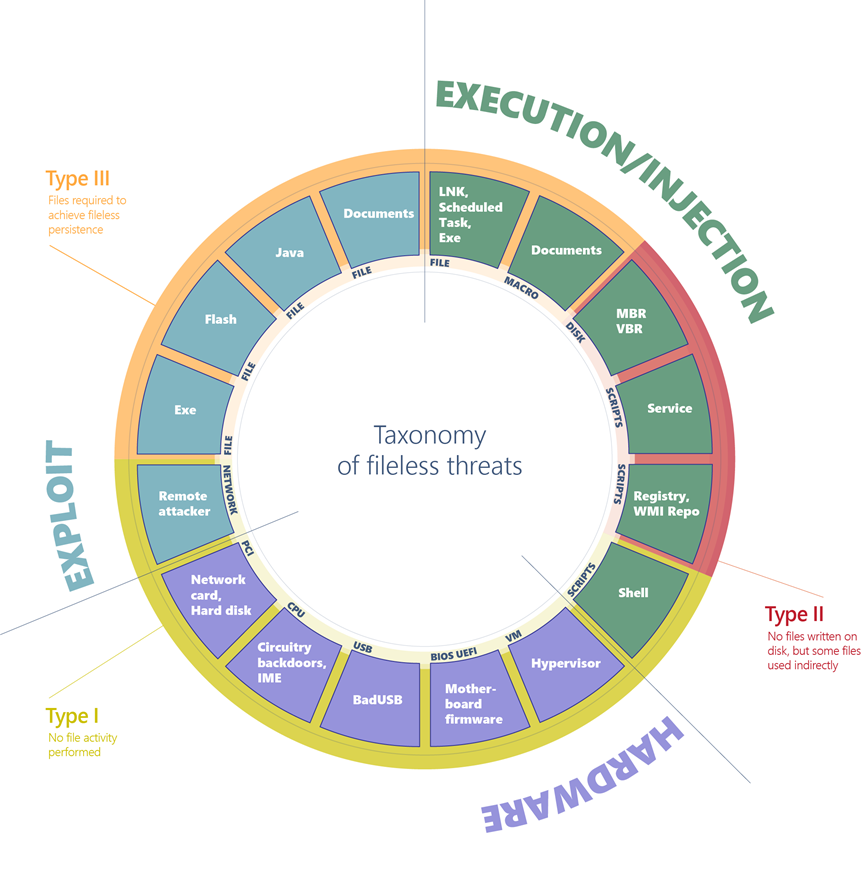

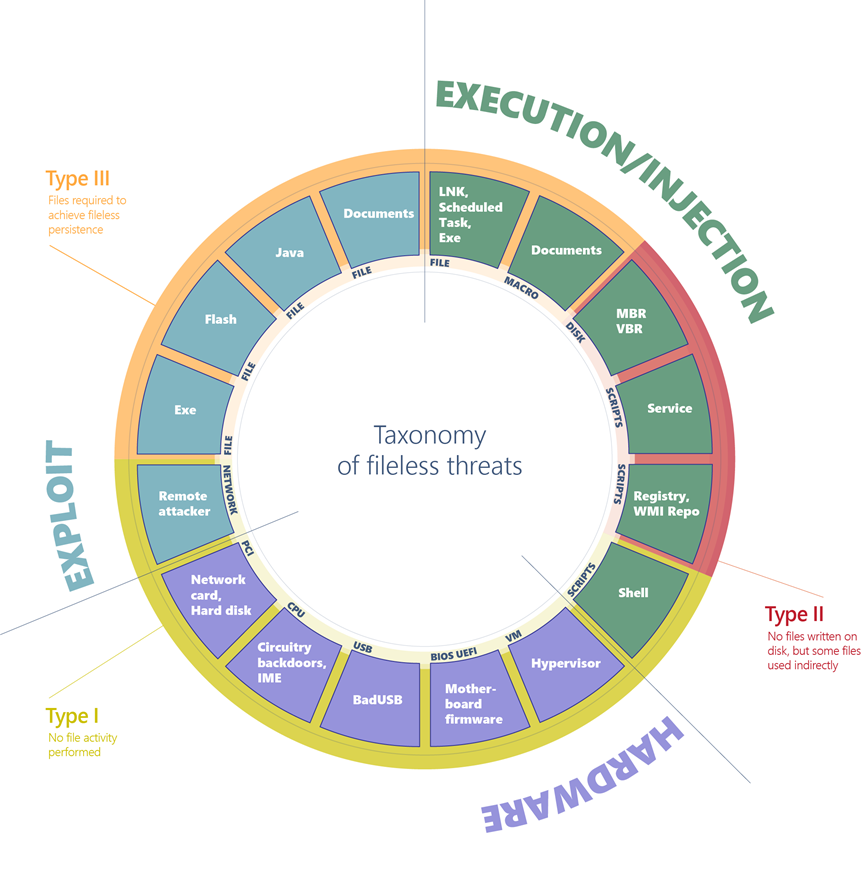

類型

需要操作檔案進行活動

比較容易能理解的意思是惡意代碼變成了數據,利用檔案相關的程式漏洞或功能特性將惡意數據轉換為惡意代碼執行。

通過檔案間接活動

即沒有磁碟落地檔案,但通過檔案間接活動。惡意代碼一般通過白檔案間接載入到記憶體中執行。這類攻擊惡意代碼的載體大多數都是腳本,通過程式命令執行,也有通過磁碟引導記錄等特定機制的執行。

沒有任何的檔案活動

簡單說就是攻擊活動都不需要磁碟上的檔案即可運行,一般這種攻擊的實施都脫離了作業系統,是由更上層的硬體固件和軟體層發起的,可能隱藏在例如設備固件(BIOS)、USB 外圍設備(Bad USB 攻擊)或網卡固件中。這種類型的感染特別難以檢測,因為大多數防病毒產品都沒有檢查固件的能力。

微軟無檔案攻擊模型

發展歷史

利用緩衝區漏洞

2001年7月19日,紅色代碼病毒曝光,當天全球超過359000台計算機受到了感染。紅色代碼是一種網路蠕蟲病毒,利用微軟IIS的緩衝區溢出漏洞進行病毒的感染和傳播。

2003年1月,另一個蠕蟲病毒SQL Slammer出現,它利用SQL Server2000和數據桌面引擎的緩衝區溢出漏洞來感染伺服器記憶體。

利用註冊表

利用緩衝區漏洞的無檔案攻擊有一個弊端就是一旦進程或系統關閉,惡意攻擊也就不復存在。為了實現攻擊的持久化,攻擊者們將惡意代碼寫入註冊表的RUN鍵值,調用合法的rundll32.exe程式執行JavaScript代碼,使自己在重啟後自動繼續運行,並使用Powershell工具執行惡意腳本。最早使用該技術的是2014年被發現的點擊欺詐軟體Powelikes。類似的惡意軟體還有Phasebot、Kovter。

利用Microsoft Word宏

2016年,“無檔案”惡意軟體的發展又出現了新的特點。PowerSniff、PowerWare、August等利用Microsoft Word宏來進行釣魚傳播的“無檔案”惡意軟體陸續出現。

利用WMI

2017年,名叫“POSHSPY”的“無檔案”惡意軟體出現,它利用系統提供的WMI(Windowa Management Instrumentation)功能來實現定時自啟動,並利用PowerShell工具執行惡意腳本。

檢測難點

無檔案攻擊由系統或軟體漏洞侵入系統,利用受信任的軟體或系統工具來躲避檢測,通過註冊表實現永久駐留,或者使用 WMI 功能定時自啟,同時不斷滲透進入其他計算機,利用作業系統特性來達到數據隱身,讓基於檔案監測的查殺手段失效。

防護手段

增加記憶體安全防護手段

雖然說基於檔案掃描的防毒方式無法監測,但記憶體保護不同於傳統的檢測⽅式,側重於執行流程、行為動作跟蹤,在記憶體、CPU指令級別監控應用程式運行時的行為。在馮·諾伊曼結構中,任何數據都需要經過CPU進行運算、都需要記憶體進行存儲。因此可以通過記憶體行為監控等手段,進⾏攻擊檢測和防護。

部署異常流量監控設備

對區域網路中的流量進行監控,通過套用和協定的關聯分析,發現網路中存在的可疑活動和未知威脅。

部署各類伺服器安全審計工具

包括用戶管理工具、資料庫審計工具、檔案完整性檢查工具等,對高危命令執行、敏感信息查詢、關鍵檔案修改等操作進行實時阻斷和告警。

建立完善的安全資產管理系統

提高漏洞應急回響效率,爭取實現補丁安裝自動化,在黑客動手前完成系統漏洞修補。

提高自身安全意識

避免被“釣魚”