俄羅斯“灰熊草原”(Grizzly Steppe)黑客行動相關代碼。

基本介紹

- 中文名:灰熊草原

- 外文名:Grizzly Steppe

描述,已報告的RIS小組,技術細節,應根據指標採取的行動,IOCs的威脅,推薦的緩解措施,七條緩解網路威脅的策略,對非認證的網路接入作出回響,防止SQL植入和其他Web服務攻擊,網路釣魚和魚叉式網路釣魚,許可,許可權和存取控制,證書,日誌操作要點,如何提高機構的網路安全態勢,引文,

描述

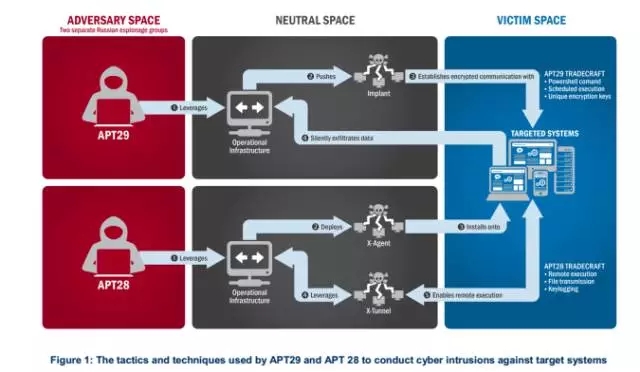

美國政府確認兩個不同的RIS成員參與了對美國政黨的入侵。第一個RIS成員組被稱為高級持續威脅(APT)29,於2015年夏天侵入政黨的系統,第二個被稱為APT28,於2016年春季侵入。

圖1:APT29和APT28對目標系統實施網路侵入時採用的戰術和技術

這兩個RIS小組都曾經以世界各地的政府組織、智庫、大學和公司為目標。APT29已經被觀察到利用連結到惡意Dropper[③]病毒的網路連結釣魚;代碼一旦被執行就會投放遠程訪問工具(RATs)並利用各種技術來逃避檢測。APT28利用與目標組織非常相似的域名,欺騙潛在受害者輸入真實合法的認證信息。在他們電子郵件網路釣魚攻擊中,APT28嚴重依賴縮短的URL。一旦APT28和APT29可以侵入受害者,兩個組都會泄露和分析信息以獲得情報價值。這些小組使用這些信息來實施針對性非常強的魚叉式釣魚活動。這些RIS成員設定操作性基礎設施以掩蓋他們用於定位組織、建立指揮和控制節點的源基礎設施、主機域名和惡意軟體,進而從其目標獲取真實合法的認證信息和其他有價值的信息。

2015年夏天,一封包含了惡意連結的APT29釣魚攻擊電子郵件有1,000多個收件人,包括多名美國政府受害者。APT29使用合法域名,包括與美國組織和教育機構相關聯的域名,以託管惡意軟體並傳送釣魚電子郵件。在行動過程中,APT29成功地侵入了一個美國政黨的系統。至少有一個目標個人激活了指向託管在開放附屬檔案並包含惡意軟體的操作性基礎設施上的惡意軟體的連結。APT29向政黨的系統注入惡意軟體,建立了持久並逐步升級的特權,枚舉搜尋活動目錄帳戶,通過回聯至操作性基礎設施的加密連線從幾個帳戶利用電子郵件泄露信息。

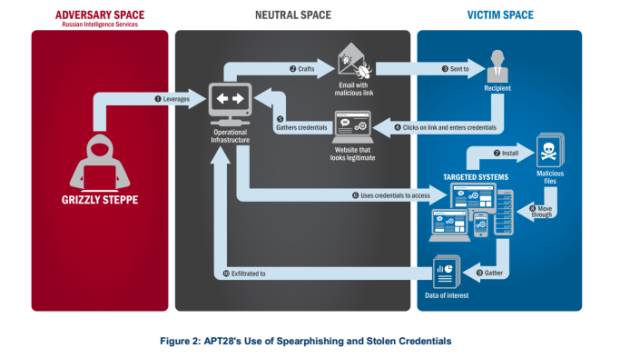

2016年春天,APT28通過漁叉式釣魚攻擊侵入了同一個政黨的系統。這一次,漁叉式釣魚電子郵件欺騙收件人在託管於APT28的操作性基礎設施上的虛假網路中更改其郵件密碼。利用收集到的有效認證資料,APT28能夠訪問和竊取信息,可能導致了信息通過多個高級政黨成員泄露。美國政府評估後認為這些信息被泄露給新聞界並公開披露。

圖2 APT28利用漁叉式釣魚偷取認證資料的方式

有可能與RIS相關的人員仍在繼續進行魚叉釣魚攻擊,包括最近在2016年11月發動的一起,就在美國大選的幾天后。

已報告的RIS小組

APT28

Dragonfly

Quedagh

APT29

Energetic Bear

Sandworm

Agent.btz

EVILTOSS

SEADADDY

BlackEnergy V3

Fancy Bear

Seaduke

BlackEnergy2 APT

GeminiDuke

SEDKIT

CakeDuke

GREY CLOUD

SEDNIT

Carberp

HammerDuke

Skipper

CHOPSTICK

HAMMERTOSS

Sofacy

CloudDuke

Havex

SOURFACE

CORESHELL

MiniDionis

SYNful Knock

CosmicDuke

MiniDuke

Tiny Baron

COZYBEAR

OLDBAIT

Tsar Team

COZYCAR

OnionDuke

twain_64.dll (64-bit X-Agent implant)

COZYDUKE

Operation Pawn Storm

VmUpgradeHelper.exe (X-Tunnel implant)

CrouchingYeti

PinchDuke

Waterbug

DIONIS

Powershell backdoor

X-Agent

技術細節

入侵指標(IOCs)

與RIS網路行動者相關的IOCs通過編號為JAR-16-20296的聯合分析報告附帶的.csv和.stix 檔案提供。

○

Yara[④]簽名

rulePAS_TOOL_PHP_WEB_KIT

{

meta:

description = "PAS TOOL PHP WEB KIT FOUND"

strings:

$php = "<?php"

$base64decode = /\='base'\.\(\d+\*\d+\)\.'_de'\.'code'/

$strreplace = "(str_replace("

$md5 = ".substr(md5(strrev("

$gzinflate = "gzinflate"

$cookie = "_COOKIE"

$isset = "isset"

condition:

(filesize > 20KB and filesize < 22KB) and

#cookie == 2 and

#isset == 3 and

all of them

}

{

meta:

description = "PAS TOOL PHP WEB KIT FOUND"

strings:

$php = "<?php"

$base64decode = /\='base'\.\(\d+\*\d+\)\.'_de'\.'code'/

$strreplace = "(str_replace("

$md5 = ".substr(md5(strrev("

$gzinflate = "gzinflate"

$cookie = "_COOKIE"

$isset = "isset"

condition:

(filesize > 20KB and filesize < 22KB) and

#cookie == 2 and

#isset == 3 and

all of them

}

應根據指標採取的行動

DHS建議網路管理員審查IP位址、檔案哈希值和Yara簽名,並將IP添加到其觀察列表,以確定其組織中是否存在惡意活動。對網路流量或防火牆日誌的審查將有助於確定您的網路是否經歷過可疑活動。

網路管理員應該在其面向公眾的網站上檢查是否存在惡意檔案哈希值。系統所有者應該在任何已被RIS作為目標的系統上運行Yara簽名。

IOCs的威脅

惡意行為人可能使用各種方法來干擾信息系統。下面列出了一些攻擊方法。提供的指導適用於許多其他計算機網路。

- 跨站點腳本(XSS)漏洞允許威脅者在Web應用程式中插入和執行未經授權的代碼。對網站成功的XSS攻擊可以為攻擊者提供未經授權的訪問。有關針對XSS的預防和緩解策略,請參閱US-CERT針對被侵入Web伺服器和Web Shell[⑤]發布的警報。

- 伺服器漏洞可能被利用來允許對敏感信息未經授權的訪問。對不良配置的伺服器的攻擊可允許對手訪問關鍵信息,包括在伺服器上託管的任何網站或資料庫。有關其他信息,請參閱USCERT的網站安全提示。

推薦的緩解措施

確保網路安全的最佳實踐

致力於良好的網路安全和最佳實踐對於保護網路和系統至關重要。這裡有一些問題,你可以對照檢查以幫助你的組織防止和減輕攻擊。

1、備份:我們是否備份所有關鍵信息?備份是否離線存儲?我們測試了我們在事件期間恢復備份的能力嗎?

2、風險分析:我們是否對組織進行了網路安全風險分析?

3、員工培訓:我們是否對員工進行網路安全最佳實踐培訓?

4、漏洞掃描和修補:我們是否定期掃描我們的網路和系統,並對已知的系統漏洞進行適當的修補?

5、套用白名單:我們只允許批准的程式在我們的網路上運行嗎?

6、事件回響:我們有一個事件回響計畫並進行過演練嗎?

7、業務延續性:當無法接入特定系統時,我們能否繼續業務運轉,能夠堅持多久?是否測試過?

8、滲透測試:是否測試過攻擊自己的系統已測試安全性以及我們抵禦攻擊的能力。

七條緩解網路威脅的策略

國土安全部建議網路管理實施以下的這些策略,這些策略能夠預防最大85%的網路攻擊。這些策略很多都是常識,但是國土安全部看到很多企業仍然沒有很好的套用這些基本方法,導致了被入侵。

1、給應用程式和作業系統打補丁——脆弱的應用程式和作業系統是多數攻擊的目標。確保及時升級補丁程式,減少給黑客的可乘之機。升級時切記要從官方站點下載補丁程式。

2、使用白名單——白名單是最好的網路安全策略之一,因為白名單僅僅允許特定程式運行,禁止其他程式,包括那些惡意程式。

3、嚴格管理許可權——威脅者們越來越多的用獲取合法許可權,特別是那些具有較高許可權的賬戶的控制權的方法來入侵。根據用戶的工作職責給予最小許可權。將管理員隔離到管理層,限制其訪問其他層。

4、網路分區以及劃分安全區域——將網路劃分為邏輯區塊,嚴格主機到主機之間的通信路徑。這可以保護敏感信息和關鍵服務,將破壞限制在一定的網路區塊內。

5、輸入驗證——輸入驗證可以對非信任用戶的輸入信息進行安全處理,可以組織很多種類型的Web套用安全缺陷,例如SQLi,XSS和命令植入。

6、文檔信譽評級——將反病毒檔案信譽評價系統調節到最高級別,一些產品能夠僅僅限制那些具有最高信譽度的文檔執行,阻止大量非信任代碼獲得控制權。

7、懂得防火牆——當任何人或程式都能夠在任何時候進入你的網路,你的網路很有可能被攻擊。防火牆可以組織來自特定位置或程式的數據,同時允許相關和必須的數據通過。

對非認證的網路接入作出回響

部署你的安全事件應對和業務延續方案。當攻擊發生時需要你的組織的IT團隊隔離和清除威脅,恢復正常業務。同時你需要按照你的業務延續方案一步步維護修復組織的關鍵功能。組織應當定期檢查和維護備份計畫、災後恢復計畫以及業務延續規程。

立刻與國土安全部和執法部門聯繫。

詳細的減災策略

防止SQL植入和其他Web服務攻擊

定期評估已知的和新發布的脆弱性,定期升級軟體和更新技術,審查系統外面對的已知的web套用的脆弱性。一步步強化Web套用及其主機,以減少其遭受網路入侵的風險。

- 使用和配置可用的防火牆以禁止攻擊。

- 採取方法進一步強化windows系統,例如安裝微軟EMET,Applocker。

- 減少或刪除任何在www指向中的非認證的代碼。

- 不允許使用ICMP協定,和簡單網路管理協定(SNMP),儘可能的回響這些協定

- 從web伺服器上刪除不必要的HTTP命令,典型的web服務和套用通常只需要GET、POST和HEAD三種命令就夠了

- 在可能的情況下,通過配置web服務最小化伺服器指紋,避免用banner回響鑑別伺服器軟體和版本號碼。

- 強化作業系統和套用的安全性

- 定期給產品伺服器升級補丁。

- 關閉潛在的具有危害的SQL-存儲過程調用。

- 對輸入信息進行檢查和無害化處理,確保其輸入恰當並且不含有代碼

- 考慮使用安全類型的存儲過程和預處理語句

- 對操作日誌進行定期審查,尋找可以活動

- 對Web服務進行滲透測試

- 確保錯誤信息是類型化的,不暴露太多的系統信息。

網路釣魚和魚叉式網路釣魚

- 為你的組織的域名系統(DNS)區域檔案實施傳送方策略框架(SPF)記錄,以儘量減少接收冒名頂替郵件的風險。

- 教導用戶要警惕對來路不明的電話,社交媒體互動或來自詢問員工或其他內部信息的個人的電子郵件。如果不明身份的人聲稱自己來自合法組織,請嘗試直接通過公司驗證他(她)的身份。

- 不要提供個人信息或有關您組織的信息,包括組織的結構和網路,除非您確定某人有權獲取該信息。

- 不要在社交媒體或電子郵件中透露個人或財務信息,也不要回復此信息,也不要按照電子郵件傳送的連結進行回復。

- 注意網站的URL。惡意網站可能與合法網站看起來相同,但URL中通常與合法網站在拼寫中有所不同,或者不同的網域(例如.com 與.net)。

- 如果您不確定電子郵件請求是否合法,請嘗試通過直接與公司聯繫進行驗證。不要使用與此請求相關的網站上提供的聯繫信息; 而是檢查先前的記錄以獲取聯繫信息。有關已知的網路釣魚攻擊的信息也可從一些線上工作組獲取.

- 利用您的電子郵件客戶端和網路瀏覽器提供的反網路釣魚功能。

- 對所有系統的關鍵漏洞進行修補,優先及時修補處理網際網路數據的軟體,如Web瀏覽器,瀏覽器外掛程式和文檔閱讀器。

許可,許可權和存取控制

- 將許可權減少到用戶職責所需要的許可權。

- 限制用戶安裝和運行不需要的軟體應用程式的能力(許可權),並將“最低許可權”原則套用於所有系統和服務。限制這些許可權可以防止惡意軟體運行或限制其通過網路傳播。

- 在向用戶授予他們自己計算機上的管理許可權之前,請仔細考慮這些風險。

- 定期清理並驗證所有管理員帳戶。

- 配置組策略(Group Policy)以在可能的情況下將所有用戶限制為僅一個登錄會話。

- 在可能的情況下執行網路安全驗證。

- 指導管理員使用非特權帳戶的標準功能,例如瀏覽網路或檢查網路郵件。

- 網路的劃分設定邏輯上的“特區”,並限制主機到主機通信路徑。“特區”所發揮的遏制作用,使事件的善後工作成本明顯降低。

- 對防火牆加以配置,不允許遠程桌面協定(RDP)生效,以禁止來自外網的遠程操控,除非特定的操作——例如在進入一個較低許可權的輔助VPN時。

- 審計現存的防火牆制度,關閉所有非商用的連線埠,分門別類地仔細甄別哪些連線埠應該作為連結的通道。

- 對網路用戶執行嚴格的鎖定策略,並密切監視登錄失敗的活動日誌。這些日誌可以警示入侵未遂的行動。

- 如果區域間的遠程訪問是不可避免的商業需求,應當對這些行為進行密切記錄和監視。

- 在高風險的環境下進行攔截和入侵,組織應考慮補充其他授權方式的密碼認證,(如使用生物特徵或物理令牌的質詢/回響或多因素身份驗證)補充密碼身份驗證。

證書

- 使用專用管理員工作站和專用於每個層的單獨管理帳戶強制執行分層管理模型,以防止有些工具(例如Mimikatz)通過收集域級憑據來盜取憑證。

- 實施多因素身份驗證(例如智慧卡)或至少確保用戶選擇定期更改的複雜密碼。

- 要注意的是某些服務(如、FTP、telnet和.rlogin)以明文傳輸用戶憑證。儘可能減少使用這些服務或者考慮更安全的替代方案。

- 通過哈希密碼難以保護密碼檔案的安全。在幾秒鐘內使用免費工具可以破解哈希密碼。在UNIX系統上,請考慮使用影子密碼檔案或等同物來限制對敏感密碼散列的訪問。

- 替換或修改服務,以便通過加密通道傳遞所有用戶憑據。

- 避免使用降低證書整體強度的密碼策略。要避免的策略包括缺少密碼到期日期,缺少鎖定策略,低或禁用密碼複雜性要求,以及密碼歷史記錄設定為0。

- 通過設定策略和執行定期審核,確保用戶不會在區域之間重新使用密碼。

- 為每個設備的本地帳戶使用唯一的密碼。

日誌操作要點

- 確保事件日誌記錄(含應用程式,事件,登錄活動,安全屬性等)能夠識別打開過或監聽過的安全問題。

- 設定能夠提供足夠信息去幫助快速準確定性安全事件的網路日誌。

- 將PowerShell平台升級到有增強日誌記錄功能的新版本,並監聽日誌以檢測PowerShell命令的使用情況,這類命令經常被惡意軟體利用。

- 將安全日誌統一存放並隱藏,防止其被修改。

- 準備好面對網路入侵時能快速實施的事故應急計畫。

如何提高機構的網路安全態勢

DHS為機構提供各類資源,幫助識別和解決其遇到的網路安全風險。資源包括需討論的要點、機構網路安全評估計畫以及機構可藉助的資源清單。其它資源包括:

[③]譯者註:Dropper是一種在電腦中釋放木馬的病毒。

[④]譯者註:YARA是一款旨在幫助惡意軟體研究人員識別和分類惡意軟體樣本的開源工具,使用YARA可以基於文本或二進制模式創建惡意軟體家族描述信息,當然也可以是其他匹配信息。YARA的每一條描述或規則都由一系列字元串和一個布爾型表達式構成,並闡述其邏輯。

[⑤]譯者註:webshell就是以asp、php、jsp或者cgi等網頁檔案形式存在的一種命令執行環境,也可以將其稱做為一種網頁後門。黑客在入侵了一個網站後,通常會將asp或php後門檔案與網站伺服器WEB目錄下正常的網頁檔案混在一起,然後就可以使用瀏覽器來訪問asp或者php後門,得到一個命令執行環境,以達到控制網站伺服器的目的。