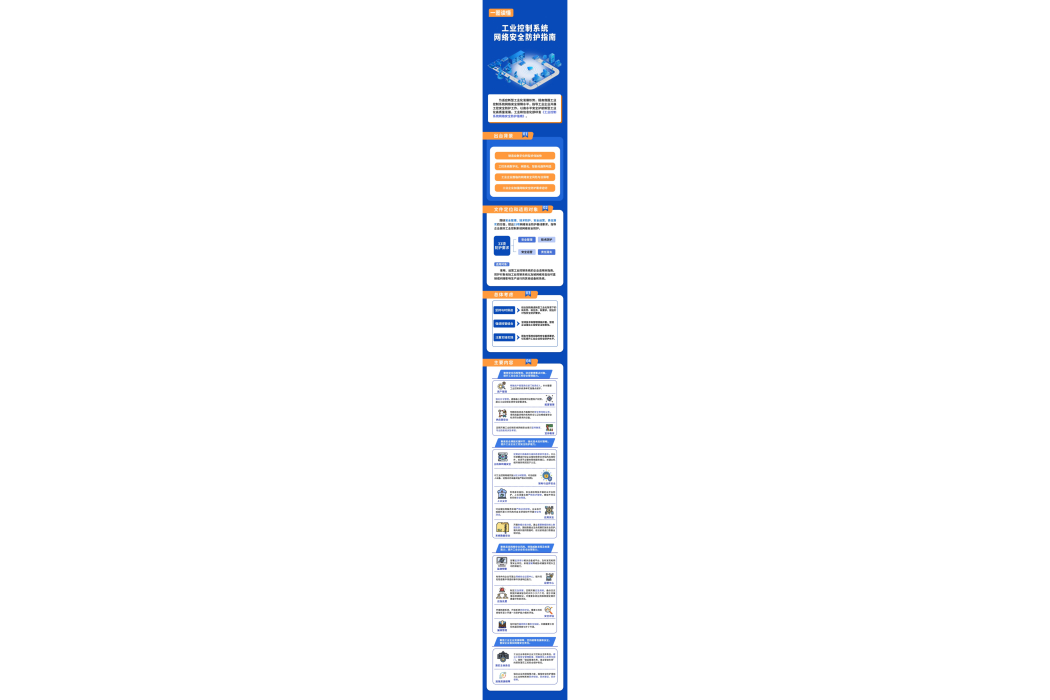

《工業控制系統網路安全防護指南》是2024年1月中華人民共和國工業和信息化部印發的指導性檔案,發文字號為工信部網安[2024]14號。

基本介紹

- 中文名:《工業控制系統網路安全防護指南》

- 頒布時間:2024年1月30日

- 發布單位:中華人民共和國工業和信息化部

- 成文日期:2024年1月19日

- 發文字號:工信部網安[2024]14號

《工業控制系統網路安全防護指南》是2024年1月中華人民共和國工業和信息化部印發的指導性檔案,發文字號為工信部網安[2024]14號。

《工業控制系統網路安全防護指南》是2024年1月中華人民共和國工業和信息化部印發的指導性檔案,發文字號為工信部網安[2024]14號。1通知印發工業和信息化部關於印發工業控制系統網路安全防護指南的通知工信部網安〔2024...

《工業控制系統信息安全防護指南》是國家網路和信息安全的重要組成部分,是推動中國製造2025、製造業與網際網路融合發展的基礎保障。2016年10月,工業和信息化部印發《工業控制系統信息安全防護指南》(以下簡稱《指南》),指導工業企業開展工控...

《工業控制系統信息安全防護指引》是2018年電子工業出版社出版的圖書,作者是國家工業信息安全發展研究中心。內容簡介 《工業控制系統信息安全防護指引》一書介紹保障工業控制系統的安全可靠是實現工業智慧型化發展的關鍵環節,自主可控的設備產品...

《工業控制系統信息安全事件應急管理工作指南》是為加強工業控制系統信息安全(以下簡稱工控安全)應急工作管理,建立健全工控安全應急工作機制,提高應對工控安全事件的組織協調和應急處置能力,預防和減少工控安全事件造成的損失和危害,保障工業...

《信息安全技術—重要工業控制系統網路安全防護導則》是2022年10月1日實施的一項中國國家標準。編制進程 2022年3月9日,《信息安全技術—重要工業控制系統網路安全防護導則》發布。2022年10月1日,《信息安全技術—重要工業控制系統網路安全...

《民用航空生產運行工業控制系統網路安全防護技術要求》是2024年01月01日實施的一項中國行業標準。編制進程 2023年12月06日,《民用航空生產運行工業控制系統網路安全防護技術要求》發布。2024年01月01日,《民用航空生產運行工業控制系統網路...

該標準是《工業控制系統信息安全防護指南》等政策檔案的具體落實,規定的安全通用要求與《信息安全技術—工業控制系統安全控制套用指南》(GB/T32919-2016)、《信息安全技術—工業控制系統安全管理基本要求》(GB/T36323-2018)等標準相一致...

網路安全防護是一種網路安全技術,指致力於解決諸如如何有效進行介入控制,以及如何保證數據傳輸的安全性的技術手段,主要包括物理安全分析技術,網路結構安全分析技術,系統安全分析技術,管理安全分析技術,及其它的安全服務和安全機制策略。防...

《信息安全技術—工業控制系統專用防火牆技術要求》(GB/T 37933-2019)是2020年3月1日實施的一項中華人民共和國國家標準,歸口於全國信息技術標準化技術委員會。《信息安全技術—工業控制系統專用防火牆技術要求》(GB/T 37933-2019)規定...

《信息安全技術—工業控制系統安全檢查指南》是2020年3月1日實施的一項中國國家標準。編制進程 2019年8月30日,《信息安全技術—工業控制系統安全檢查指南》發布。2020年3月1日,《信息安全技術—工業控制系統安全檢查指南》實施。起草工作...

該標準適用於非涉及國家秘密的工業控制系統建設、運行、使用、管理等相關方進行工業控制系安全管理的規劃和落實,也可供工業控制系統安全測評與安全檢查工作作為參考依據。制定過程 制定背景 隨著計算機和網路技術的發展,特別是信息化與工業化...

此部分說明了組合性:IoT系統的特性來自於其組件的特性及其互動。例如,智慧型交通系統的特性來自於互聯交通工具之間的互動及其與智慧型路口的互動,而這些又都被本地交通管理系統控制等。值得注意的是,在此組合中,每個層次的互動組件是具有...

《工業網路安全——智慧型電網,SCADA和其他工業控制系統等關鍵基礎設施的網路安全》是2014年8月出版的圖書,作者是周穎、郭榮華、賀惠民。 [1] 書名 工業網路安全——智慧型電網,SCADA和其他工業控制系統等關鍵基礎設施的網路安全 作者 周穎 ...

並結合工業控制系統的基本特點,提出了工業控制系統安全等級保護方案,包括工業控制系統安全等級保護的定級方法、基本要求、安全設計、實施流程、系統測評以及套用示例等,可為工業控制系統安全等級保護工作提供參考和指南。

《工業控制系統信息安全》是2015年電子工業出版社出版的圖書,作者是肖建榮。內容簡介 隨著工業化和信息化的迅猛發展,工業控制系統越來越多地採用信息技術和通信網路技術,工業控制系統信息安全正面臨嚴峻的挑戰。本書簡潔、全面地介紹了工業...

工業控制系統網路安全實戰是一本2021年出版的圖書,由機械工業出版社出版。內容簡介 本書以理論和實戰相結合的方式,系統研究並深入論述了工業控制系統的安全脆弱性、安全威脅、安全防護技術及其未來的安全趨勢。全書共6章,通過大量項目實戰...

1.2.4 分散式控制系統 7 1.2.5 安全儀表系統 8 1.3 Purdue工業控制系統模型 8 1.3.1 企業區 9 1.3.2 工業隔離區 10 1.3.3 製造區 10 1.4 工業控制系統通信介質和協定 12 1.4.1 常規信息技術網路協定 12 1...

《工業機器人控制單元的信息安全通用要求》(GB/T 39404-2020)是2021年6月1日實施的一項中華人民共和國國家標準,歸口於全國自動化系統與集成標準化技術委員會。《工業機器人控制單元的信息安全通用要求》(GB/T 39404-2020)規定了工業...

《信息安全技術—汽車電子系統網路安全指南》(GB/T 38628-2020)是2020年11月1日實施的一項中華人民共和國國家標準,歸口於全國信息安全標準化技術委員會。《信息安全技術—汽車電子系統網路安全指南》(GB/T 38628-2020)給出了汽車電子...

調整各個級別的安全要求為安全通用要求、雲計算安全擴展要求、移動互聯安全擴展要求、物聯網安全擴展要求和工業控制系統安全擴展要求;取消了原來安全控制點的S、A、G標註,增加一個附錄A描述等級保護對象的定級結果和安仝要求之間的關係,...

各個級別的安全區域邊界設計技術要求調整為通用安全區域邊界設計技術要求、雲安全區域邊界設計技術要求、移動互聯安全區域邊界設計技術要求、物聯網系統安全區域邊界設計技術要求和工業控制系統安全區域邊界設計技術要求;各個級別的安全通信網路設計...

4.3工業控制系統安全指南 4.3.1ICS特性 4.3.2ICS系統安全程式開發與部署 4.3.3深度防禦架構 4.3.4ICS安全控制 4.4工業控制系統網路安全性能測試床 4.5小結 參考文獻第5章美國國家科學基金會 5.1美國國家科學基金會簡介 5.2...