《公證數據中心建設和管理規範(SF/T 0033-2019)》是為規範全國公證信息化建設,加強對全國公證業務工作的指導,法務部制定了的標準。

2019年5月20日起,《公證數據中心建設和管理規範(SF/T 0033-2019)》實施。

基本介紹

- 中文名:公證數據中心建設和管理規範(SF/T 0033-2019)

- 實施日期:2019年5月20日

規範發布,規範全文,目次,前言,正文,

規範發布

2019年12月11日,法務部制定了《公證數據中心建設和管理規範(SF/T 0033-2019)》等7項標準發布。自2019年5月20日起實施。

規範全文

目次

前 言.............................................................................................................................................................II

1範圍.................................................................................................................................................................1

2規範性引用檔案.............................................................................................................................................1

3術語、定義和縮略語.....................................................................................................................................1

4總體要求.........................................................................................................................................................2

5總體架構及要求.............................................................................................................................................3

6機房建設要求.................................................................................................................................................7

7運行維護與安全管理.....................................................................................................................................9

前言

本標準按照GB/T1.1—2009給出的規則起草。

請注意本檔案的某些內容可能涉及專利。本檔案的發布機構不承擔識別這些專利的責任。

本標準由法務部公共法律服務管理局、中國公證協會提出。

本標準由法務部信息中心歸口。

本標準起草單位:中國公證協會。

正文

公證數據中心建設和管理規範

1範圍

本標準規定了公證數據中心建設的總體要求、總體架構及要求、機房建設要求、運維制度與安全管

理制度。

本標準適用於司法行政公證管理部門、公證協會及各公證機構數據中心建設。

2規範性引用檔案

下列檔案對於本檔案的套用是必不可少的。凡是注日期的引用檔案,僅注日期的版本適用於本檔案。

凡是不注日期的引用檔案,其最新版本(包括所有的修改單)適用於本檔案。

GB/T2589綜合能耗計算通則

GB/T2887計算站場地通用規範

GB/T9361計算站場地安全要求

GB/T20269信息安全技術信息系統安全管理要求

GB/T20988信息安全技術信息系統災難恢復規範

GB/T22239-2008信息安全技術信息系統安全等級保護基本要求

GB/T25070信息安全技術信息系統等級保護安全設計技術要求

GB50174電子信息系統機房設計規範

GB50189公共建築節能設計標準

GB50462電子信息系統機房施工及驗收規範

GB51194通信電源設備安裝工程設計規範

3術語、定義和縮略語

3.1術語和定義

下列術語和定義適用於本檔案。

3.1.1

機房使用率usedratioofcomputerroom

主機房、支持區、輔助區面積之和與機樓總建築面積的比。

3.1.2

網路流量模型networkflowmodel

基於基本特徵集合和組合特徵集合兩個層次的劃分,實時從網路流量中提取的網路流量的基本特徵

數據。

示例:流量的大小、包長的信息、協定的信息、連線埠流量的信息和TCP標誌位的信息等。

3.2縮略語

下列縮略語適用於本檔案。

API應用程式編程接口(ApplicationProgrammingInterface)

CPU中央處理器(CentralProcessingUnit)

DNS域名系統(DomainNameSystem)

EVB邊緣虛擬橋(EdgeVirtualBridging)

KVM虛擬機(KeyboardVideoMouse)

IaaS基礎設施即服務(InfrastructureasaService)

IDS入侵檢測系統(IntrusionDetectionSystems)

IP網際網路協定(InternetProtocol)

IPS入侵防禦系統(IntrusionPreventionSystem)

PaaS平台即服務(PlatformasaService)

PCI外設組件互連標準(PeripheralComponentInterconnect)

SaaS軟體即服務(SoftwareasaService)

SAN存儲區域網路(StorageAreaNetwork)

TCP傳輸控制協定(TransmissionControlProtocol)

UPS不間斷電源(UninterruptiblePowerSupply)

VLAN虛擬區域網路(VirtualLocalAreaNetwork)

VPN虛擬專用網(VirtualPrivateNetwork)

4總體要求

4.1規範化

選擇設備應遵循EVB802.1Qbg所要求的擴展支持能力,保證先進性。

4.2可用化

可用化要求如下:

(a)在網路整體設計和設備配置上應採用雙備份策略;

(b)在網路連線上應消除單點故障,提供關鍵設備的故障切換;

(c)關鍵設備之間的物理鏈路應採用雙路冗餘連線,按照負載均衡方式或雙機熱備方式工作;

(d)關鍵主機應採用雙路網卡,應使用全冗餘方式使系統達到99.999%的電信級可靠性。

4.3性能化

縱向流量轉換成複雜的多維度混合方式,應使整個系統具有較高的吞吐能力和處理能力。

4.4開放接口

開放接口要求如下:

(a)應提供開放的API接口;

(b)應保證伺服器存儲、網路等資源能夠通過API接口、命令行腳本實現對設備的配置與策略下發。

4.5綠色節能

網路機房的整體能耗應遵循GB50189和GB/T2589的相關規定。採用低能耗的綠色網路設備。

4.6安全可靠

公證數據中心安全防護等級應按照GB/T22239-2008中第三級要求進行規劃和建設。

5總體架構及要求

5.1總體架構

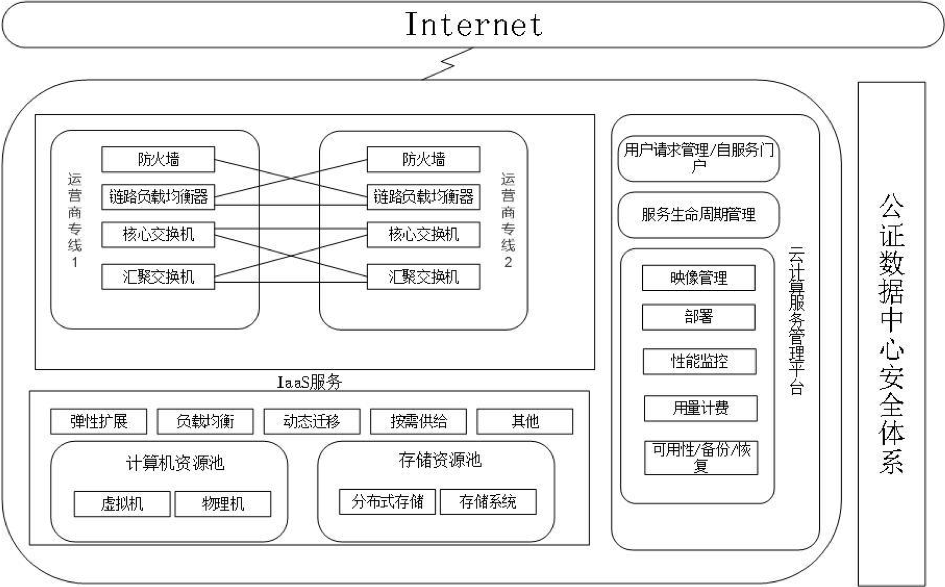

公證數據中心總體架構如圖1所示:

圖1

(a)資源池又包括:計算機資源池、存儲資源池和網路資源池;

(b)雲計算服務管理平台對資源池和套用進行管理調度及告警監控;

(c)公證數據中心安全體系保障公證數據中心的安全可靠運行。

5.2計算機資源池設計要求

5.2.1計算機資源池架構

計算機資源池的架構應由機架式伺服器、刀片伺服器構成,條件具備宜增加區塊鏈資源,其中:

(a)刀片伺服器應通過伺服器虛擬化部署一般業務系統和web套用系統;

(b)機架式伺服器套用於部署管理平台和高負載資料庫伺服器等;

(c)區塊鏈資源用於部署區塊鏈技術,應實現對數據的加密計算。

5.2.2配置與選型

計算機資源池的配置與選型要求如下:

(a)根據實際業務發展情況應按需擴容、滾動建設;

(b)一台物理伺服器應可虛擬多台虛擬機,應根據套用服務所需資源而定;

(d)每台物理伺服器要求配置應不少於3個千兆乙太網電口,分別用於虛擬化平台管理口、套用系統對外提供服務、連線NAS(網路附屬存儲)存儲設備;

5.2.3伺服器選型

伺服器選型要求如下:

(a)標準機架式伺服器可選擇典型的是2U或4U的型號,包含2到4個CPU插座,2到8個PCI—E或PCI—X插槽,4到6個硬碟托架;

(b)刀片式伺服器應考慮刀片式架構中的每個刀片所包含CPU數及最大記憶體。應考慮對於每個宿主機伺服器用於支持一定數量的客戶機所需的網路和存儲I/O,保證刀片上運行的每個宿主機伺服器和刀片底盤自身能夠提供支持。

5.3存儲資源池設計要求

5.3.1存儲資源池配置應採用存儲虛擬化技術,搭建支撐雲計算中心高效運行的存儲保障環境。

5.3.2存儲虛擬化環境應不少於2組存儲虛擬化硬體設備,每組配置2個以上控制器,72G以上高速快取,並提供相應的存儲資源虛擬化管理軟體。

5.3.3高速SAN存儲網應不少於2台高速SAN光纖交換機。

5.4網路資源池設計要求

5.4.1物理拓撲

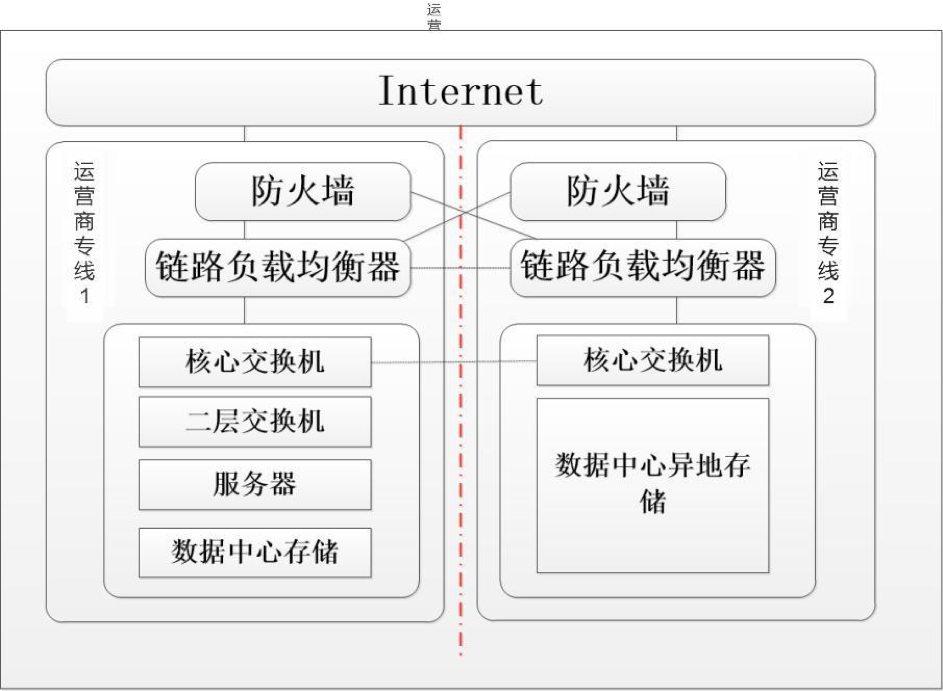

網路資源池組網物理拓撲圖如圖2所示。

圖2

5.4.2設計結構

網路資源池設計結構要求如下:

(a)應滿足雙網雙平面結構,網路接口、網路鏈路以及關鍵網路設備均配置冗餘部件;

(b)網路接口上每台物理伺服器至少配置2張網卡,分別用於業務服務、虛擬化平台宿主機管理、IP存儲系統互聯;

(c)業務服務網路根據業務屬性不同,通過VPN劃分為公用網路區、網際網路接入區、專用網路區;

(d)虛擬化計算資源可在不同的網路區域中自由遷移。

5.4.3結構安全

網路資源池結構安全要求如下:

(a)應設定防火牆、隔離網閘、運維審計、資料庫審計系統等安全設備;

(b)防火牆套用於實現同一網路區域中不同業務系統的之間的安全隔離;

(c)隔離網閘套用於在VPN隔離的不同網路區域之間進行安全數據交換,同時用於電子公證之間的數據安全交換。

5.4.4存儲安全

網路資源池存儲安全要求如下:

(a)宜採用區塊鏈資源實現區塊鏈計算資源部署,該區塊鏈資源接入在核心交換機設備上,與其他伺服器資源形成區域網路;

(b)應在高性能伺服器部署軟體區塊鏈技術解決方案。

5.4.5網路虛擬化

網路虛擬化要求如下:

(a)應在雲計算平台的匯聚層部署匯聚交換機、防火牆、IPS、負載均衡器等設備,實現網路服務

虛擬化;

(c)採用網路虛擬化技術,對不同設備進行虛擬化分區,應包括安全審計虛擬化、負載均衡虛擬化、IPS/IDS虛擬化、防火牆虛擬化四個方面。

5.4.6IP位址及DNS

IP位址及DNS要求如下:

(a)IP位址規劃應遵循國信辦和國家外網工程辦有關規定和指導意見;

(b)公證數據中心的網路頻寬應不低於100MB。

5.5雲計算服務管理平台要求

雲計算服務管理平台應包括以下內容:

(a)IT基礎架構中的物理資源和虛擬資源的管理;

(b)宿主機的管理接口(統一設定宿主機上某一個單獨物理網卡用於雲計算管理平台對虛擬機的管理通訊)應進行統一VLAN規劃,實現不同分區的虛擬機在同一個資源組中遷移,實現雲計算平台對3個區的統一管理。

5.6公證數據中心安全系統要求

5.6.1概述

公證數據中心安全系統要求包括IaaS、PaaS、SaaS、雲安全服務、安全防護等級五個內容,具體要求見5.6.2、5.6.3、5.6.4、5.6.5和5.6.6。

5.6.2IaaS要求

IaaS要求如下:

(a)機房、電源、監控等場地設施和周圍環境及消防安全,應嚴格按照國家相關標準,並滿足24小時不間斷運行的要求進行設計建設。其具體安全措施應遵循GB/T9361和GB/T2887的相關規定;

(b)通信線路應採用鋪設或租用專線方式建設;

(c)通信線路應遠離強電磁場輻射源,埋於地下或釆用金屬套管;

(d)通信線路應定期測試信號強度,確定是否有非法裝置接入線路,線上路附近有新的網路架設、電磁企業開工時,可請專業機構負責檢測;

(e)通信線路應定期檢查接線盒及其他易被人接近的線路部位,防止非法干擾;

(f)骨幹線路應在骨幹線路或重要的節點設定冗餘線路和環形路由;

(g)骨幹線路應設定冗餘電源配置;

(h)骨幹線路應在重要部門重要業務系統所屬的相關線路設定冗餘或環形路由;

(i)主機安全應釆取的措施和技術手段包括身份認證、主機安全審計、主機入侵防禦、主機防病毒系統;

(j)網路安全應釆取的安全措施和技術包括防火牆、IPS、網路安全審計系統、防病毒、防病毒網關、強身份認證;

(k)在網際網路環境下應將SAN存儲分隔為兩個數據區,分別作為中心套用數據區和社會公眾數據區,進行存儲區域劃分實現數據隔離。

5.6.3PaaS要求

PaaS要求如下:

(a)公證數據中心應配備運維安全審計系統,通過防火牆、IPS、漏洞管理、網頁防篡改等安全技術手段保障由外部發起的攻擊,實現對套用運行安全的全方位防護;

(b)應安裝PKI(公鑰基礎設施)套用伺服器,結合CA(認證機構)中心,實現對接口的強用戶認證,接口數據加解密和有效接口的訪問控制。

5.6.4SaaS要求

SaaS要求如下:

(a)應保障套用安全,對應用程式或工具在使用過程中可能出現計算、傳輸數據的泄露和失竊,通

過其他安全工具或策略來消除隱患;

(b)應保障數據安全,經過網路傳輸和交換的數據不應發生增加、修改、丟失和泄露等;

(c)應通過加密和密鑰管理,保障安全;

(d)應建立身份識別和訪問管理,確保用戶身份及其所歸屬的某項定義組來限制用戶對某些信息項的訪問;

(e)應建立安全事件管理,對發生的安全事件進行分析,提高安全保障;

(f)應保障業務連續性。

5.6.5雲安全服務要求

雲安全服務要求如下:

(a)雲平台應進行上線檢測、監控服務以及2個月一次的遠程巡檢和現場巡檢服務;

(b)應定期遠程巡檢、定期現場巡檢;

(c)應有遠程安全值守服務;

(d)應有安全加固服務。

5.6.6安全防護等級要求

安全防護等級應遵循GB/T22239-2008中第三級要求進行規劃和建設。

6機房建設要求

6.1基本要求

公證數據中心機房建設基本要求如下:

(a)應按照數據中心機房B級以上標準進行建設;

(b)應配置網路KVM,實現“無人機房”;

(c)網關和集成伺服器應在專門的網管控制中進行設備管理、軟體調試工作,人機分離,應提供統一、集中的訪問許可權管理,管理員按照用戶許可權分配專門的賬號給網管人員和集成服務商技術人員。

6.2布線系統

布線系統要求如下:

(a)機房內通信電纜及電力電纜應在走線架上布放,布線距離應儘量短而整齊;

(b)通信電纜與電力電纜應分別按不同路由敷設,如相互間距離較近,則應保持不低於100mm;

(c)應預留1個機架作為配線架專用機架,每個設備機架配置一套不少於24口配線架。

6.3機房系統

6.3.1機房環境

機房環境要求如下:

(a)應遵循GB50174與GB50462相關要求;

(b)所有設備應放在計算機房環境裡,室內清潔無塵;

(c)溫度應介於(15~30)℃,每小時變化<10℃;

(d)濕度應介於(40~70)%,不結露、霜;

(e)機房荷載要求:主機房樓面等效均布活荷載標準值應為6kN/㎡;控制室樓面等效均布活荷載標準值應為4.5kN/㎡;

(f)機房照明方式應採用一般照明,水平面(距地0.8m)照度應為(200~450)LX,直立面(距地1.4m)照度應為(30~50)LX;

(h)建築物的接地應採用聯合接地系統,接地電阻值應小於1Ω。

6.3.2消防安全

消防安全要求如下:

(a)機房的電源線與信號線的孔洞、管道應分開設定,機房內的走線除設備的特殊要求外,一律應採用不封閉走線架;交流線應採用絕燃材料加護套,並用金屬套管;

(b)機房建築材料應採用非易燃或阻燃材料;

(c)主機房應同時設計安裝消防報警系統;

(d)施工中應把電力線與信號線分架分孔洞敷設。確實需同槽同孔敷設或交叉的,應採取可靠的隔離措施;

(e)機房設備的排水管不應與電源線同槽敷設或交叉穿越。確實需同槽或交叉的,應採取可靠的防滲漏防潮措施;

(f)機房空調隔熱層應採用不燃或阻燃材料;

(g)施工完畢應將豎井和孔洞用不燃或阻燃材料封堵。

6.3.3設備供電

設備供電要求如下:

(a)遵循GB50174與GB50462相關要求;

(b)交流:電壓應是220V單相,變化小於±15%;

(c)頻率:50Hz變化應小於±5%;

(d)電源波形:正弦波畸變應不大於±3%;

(e)直流:電壓應是48V±15%;

(f)交流電力系統應配有交流調整裝置或不間斷的電源來濾除脈衝干擾;

(g)供電應儘可能地套用兩路市電和油機系統,平時市電輸入經轉換開關任一路供電;當兩路均斷

時,由油機供電。

6.3.4環境保護與設備節能

環境保護與設備節能要求如下:

(a)應遵循GB50189、GB/T2589的相關要求;

(b)公證數據中心對周圍環境應無電磁輻射、無粉塵、無噪聲、無污染物產生。

6.4UPS配置要求

UPS應遵循GB51194的相關要求進行設計配置。

7運行維護與安全管理

7.1總體安全方針與安全策略

總體安全方針與安全策略應具備以下特性:

(a)安全策略緊緊圍繞行業的發展戰略,符合實際的信息安全需求,保障與促進信息化建設的順利進行,避免過於理想化或不可操作性;

(b)明確闡述所有信息化建設項目在規劃設計、開發建設、運行維護等各階段應遵循的總體原則和要求;

(c)安全策略應經過安全決策機構批准,具備指導和規範信息安全工作的效力;

(d)安全策略中應規定其自身的時效性,當信息系統運行環境發生重大變化時,及時對總體安全策

略進行必要的調整,並將調整後的策略提交安全決策機構批准。

7.2安全管理機構

安全管理機構應包括以下內容:

(a)根據基本要求設定安全管理機構的組織形式和運作方式,明確崗位職責;

(b)設定安全管理崗位,設立系統管理員、網路管理員、安全管理員等崗位,根據要求進行人員配備,配備專職安全員;

(c)成立指導和管理信息安全工作的委員會或領導小組,其最高領導由單位主管領導委任或授權;

(d)制定檔案明確安全管理機構各個部門和崗位的職責、分工和技能要求;

(e)建立授權與審批制度;

(f)建立內外部溝通合作渠道;

(g)定期進行全面安全檢查,特別是系統日常運行、系統漏洞和數據備份等。

7.3人員安全管理

人員安全管理應包括以下內容:

(a)主要內容:人員錄用、離崗、考核、教育培訓等;

(b)關鍵崗位要求:應對關鍵崗位人員進行的以安全為核心的管理,包括對關鍵崗位的人員採取在錄用或上崗前進行安全審查和技能考核,與關鍵崗位人員簽署保密協定,對離崗人員撤銷系統賬戶和相關許可權等措施;

(c)安全培訓:應對各類人員進行安全意識教育、崗位技能培訓和相關安全技術培訓。培訓的內容包括單位的信息安全方針、信息安全方面的基礎知識、安全技術、安全標準、崗位操作規程、最新的工作流程、相關的安全責任要求、法律責任和懲戒措施等;

(d)具體應遵循GB/T22239-2008與GB/T20269的相關要求。

7.4系統建設管理

應遵循GB/T22239-2008的相關要求。

7.5系統運維管理

7.5.1系統運維管理的內容

系統運維管理包括環境和資產安全管理、設備和介質安全管理、日常運行維護、集中安全管理、事件處置與應急回響、災難備份、安全監測和其他要求在內的八項內容。具體要求見7.5.2、7.5.3、7.5.4、

7.5.5、7.5.6、7.5.7、7.5.8。

7.5.2環境和資產安全管理要求環境和資產安全管理要求如下:

(a)環境安全管理:包括計算機、網路機房環境以及設定有網路終端的辦公環境,應明確環境安全管理的責任部門或責任人,加強對人員出入的控制,對有關物理訪問、物品進出和環境安全等做出規定。對重要區域設定門禁控制手段或使用視頻監控等措施;

(b)資產安全管理:包括介質、設備、設施、數據、軟體、文檔等,應從安全和信息系統角度對資產進行管理,將資產作為信息系統的組成部分,按其在信息系統中的作用進行管理。應明確資產安全管理的責任部門或責任人,對資產進行分類、標識,編制與信息系統相關的軟體資產、硬體資產等資產清單;

(c)具體應遵循GB/T22239-2008和GB/T20269的相關要求。

7.5.3設備和介質安全管理要求設備和介質安全管理要求如下:

(a)應明確配套設施、軟硬體設備管理、維護的責任部門或責任人,對信息系統的各種軟硬體設備採購、發放、領用、維護和維修等過程進行控制,對介質的存放、使用、維護和銷毀等方面做出規定,加強對涉外維修、敏感數據銷毀等過程的監督控制;

(b)具體應遵循GB/T22239-2008中系統運維管理,同時可參照GB/T20269等。

7.5.4日常運行維護要求日常運行維護要求如下:

(a)應明確係統日常運行維護的責任部門或責任人,對運行管理中的日常操作、賬號管理、安全配置、日誌管理、補丁升級、口令更新等過程進行控制和管理;

(b)應制訂設備操作管理、業務套用操作管理、變更控制和重用管理、信息交換管理相應的管理制度;

(c)制定與信息系統安全管理相配套的規範和操作規程並落實執行;

(d)正確實施為信息系統可靠運行而採取的各種檢測、監控、審計、分析、備份及容錯等方法和措

施,對運行安全進行監督檢查;

(e)具體應遵循GB/T22239-2008和GB/T20269的相關要求。

7.5.5集中安全管理要求

集中安全管理要求如下:

(a)信息系統應按照統一的安全策略、安全管理要求,統一管理信息系統的安全運行,進行安全機制的配置與管理,對設備安全配置、惡意代碼、補丁升級、安全審計等進行管理,對與安全有關的信息進行匯集與分析,對安全機制進行集中管理;

(b)具體應遵循GB/T22239-2008中系統運維管理部分,同時可參照GB/T25070和GB/T20269

的相關要求。

7.5.6事件處置與應急回響要求事件處置與應急回響要求如下:

(a)應按照國家有關標準規定,確定信息安全事件的等級;

(b)應結合信息系統安全保護等級,制定信息安全事件分級應急處置預案,明確應急處置策略,落實應急指揮部門、執行部門和技術支撐部門的工作,建立應急協調機制;

(c)應落實安全事件報告制度,信息系統發生較大、重大、特別重大安全事件時,運營使用單位按照相應預案開展應急處置,並及時向受理備案的公安機關報告;

(d)應組織應急技術支撐力量和專家隊伍,按照應急預案定期組織開展應急演練;

(e)具體應遵循GB/T22239-2008的相關要求。

7.5.7災難備份要求

災難備份要求如下:

(a)應對信息系統採取災難備份措施,防止重大事故、事件發生。識別需要定期備份的重要業務信息、系統數據及軟體系統等,制定數據的備份策略和恢復策略,建立備份與恢復管理相關的安全管理制度;

(b)具體應遵循GB/T22239-2008的相關要求,同時可參考GB/T20988的相關要求。

7.5.8安全監測要求安全監測要求如下:

(a)應開展信息系統實時安全監測,對物理環境、通信線路、主機、網路設備、用戶行為和業務套用等的監測和報警,及時發現設備故障、病毒入侵、黑客攻擊、誤用和誤操作等安全事件,及時對安全事件進行回響與處置;

(b)具體應遵循GB/T22239-2008的相關要求。

7.5.9其他要求

其他要求如下:

(a)應對系統運行維護過程中的其它活動,如系統變更、密碼使用等進行控制和管理;

(b)應按國家密碼管理部門的規定,對信息系統中密碼算法和密鑰的使用進行分級管理。

7.6安全管理制度

安全管理制度要求如下:

(a)應遵循GB/T22239-2008的相關要求,同時可參照GB/T20269的相關要求;

(b)應制定安全檢查制度,明確檢查的內容、方式、要求等,檢查各項制度、措施的落實情況,並不斷完善;

(c)應定期對信息系統安全狀況進行自查。經自查,信息系統安全狀況未達到安全保護等級要求的,應進一步開展整改。