組織溯源

硬貼標籤

2023年4月,

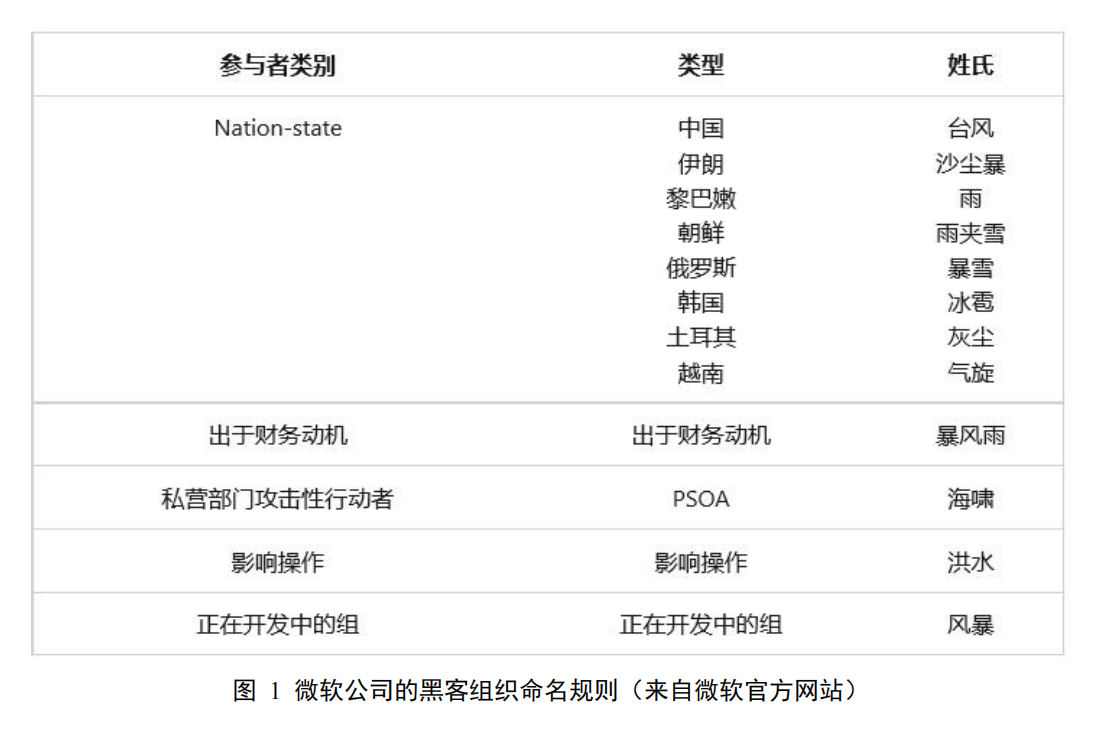

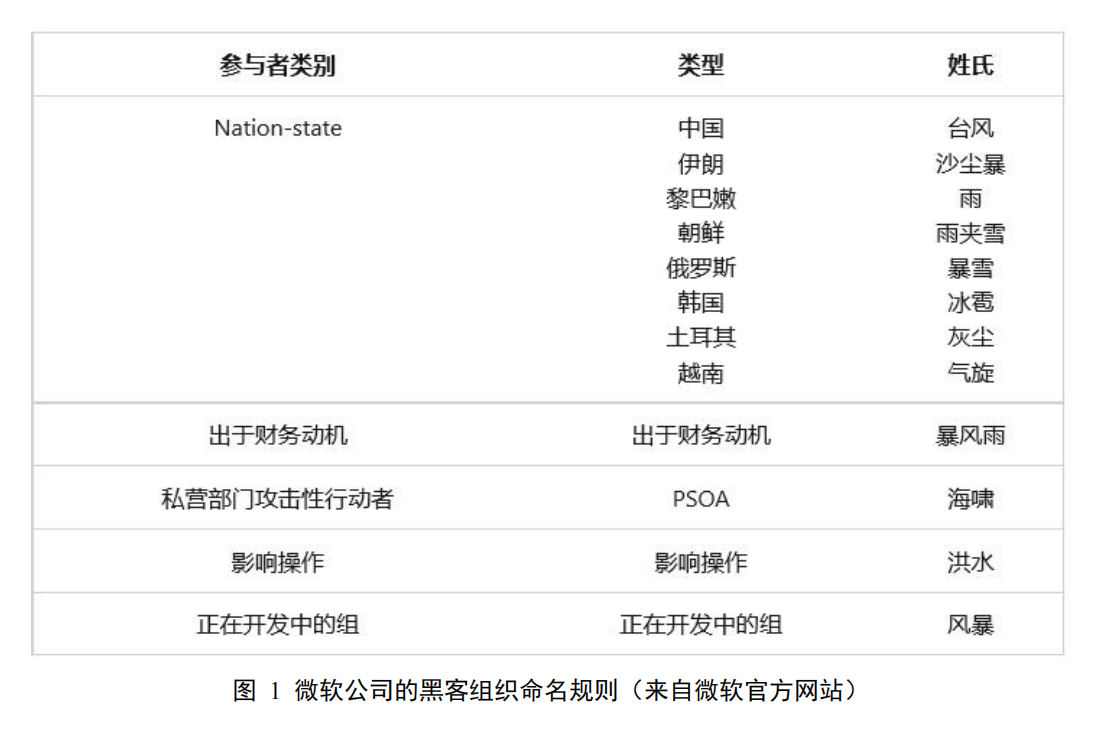

微軟公司公布的該公司黑客組織命名規則,其中將以所謂具有“中國政府支持背景”的黑客組織冠以“颱風”作為姓氏,其他部分國家也被分配了相應的姓氏。

微軟公司公布的黑客組織命名規則

污名化中國

2023年5月24日,“

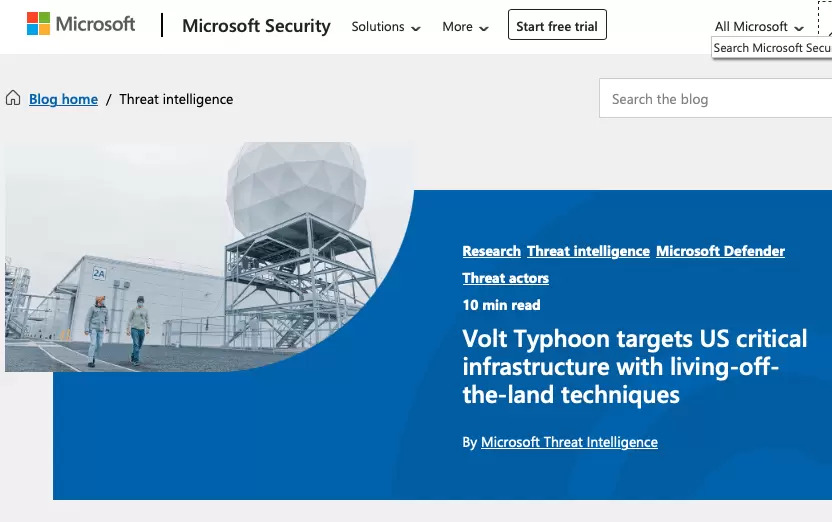

五眼聯盟”國家(美國、英國、加拿大、澳大利亞、紐西蘭)的網路安全主管部門聯合發布了名為《中華人民共和國國家支持背景的黑客正在使用逃避檢測技術》的預警通報,預警通報稱名為“伏特颱風”的黑客組織針對美國關鍵基礎設施單位實施了網路間諜活動。

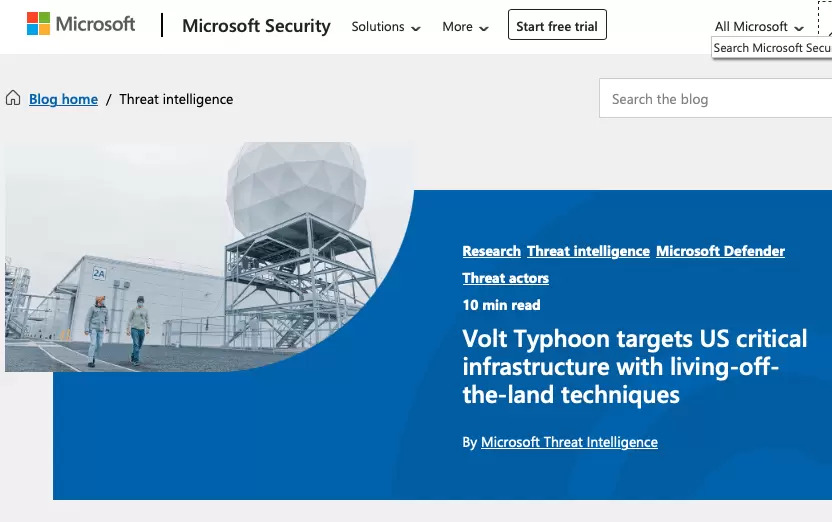

該預警通報直接引用了微軟公司於2023年5月24日發布的《“伏特颱風”組織利用逃避檢測技術針對美國關鍵基礎設施發動攻擊》的技術分析報告和溯源分析結果。微軟公司技術分析報告中將攻擊者按照微軟公司的內部規則命名為“伏特颱風”,並直接指出該組織是所謂“總部位於中國且由國家政權支持的網路攻擊行為主體”。

該技術報告重點介紹了“伏特颱風”組織的攻擊技戰術,即:首先通過入侵小型商用或家用

路由器、

防火牆等網路設備進入目標內部網路,然後採用“Living_off_the_Land”逃避檢測技術進一步滲透竊密。“Living_off_the_Land”直譯為“離地生活”,網路安全行業又稱其為“

無檔案攻擊”或“少檔案攻擊”,在這種攻擊技戰術中,攻擊者主要使用非定製化惡意程式或攻擊工具,如:受害主機系統中原生內置的系統工具和第三方開源攻擊工具等,攻擊者將惡意代碼以多種方式直接載入或注入到記憶體進程中直接執行,完全不在本地磁碟中留存檔案或僅留存很少且無可溯源特徵的檔案,以實現逃避檢測的目的。

“伏特颱風”組織利用逃避檢測技術針對美國關鍵基礎設施發動攻擊

雖然“五眼聯盟”的預警通報和微軟公司的技術報告詳細介紹了攻擊者的技戰術特徵和感染指標(IoC)等,但沒有給出具體的溯源分析過程,而是直接給“伏特颱風”打上了“中國政府支持背景黑客組織”的標籤。該預警通報一經發布就被

路透社、

華爾街日報、

紐約時報等各大主流新聞媒體大量轉載,紐約時報還報導稱美國情治單位在2023年2月發現

關島和美國部分地區的電信網路遭到入侵,並將上述攻擊與相關預警通報聯繫起來。

2023年12月13日,美國流明科技(LumenTechnologies,Inc)公司(美國僅次於AT&T和Verizon的第三大固網電信公司)旗下網路安全研究機構“黑蓮花實驗室”(BLACKLOTUS Labs)發布了一篇名為《在開放的防火牆上燒烤路由器:KV 殭屍網路調查》(Routers Roasting On AnOpen Firewall)的報告,報告中再次提及“伏特颱風”組織,並認為該組織在攻擊活動中利用被命名為“KV 殭屍網路”(KV-Botnet)的物聯網

殭屍網路作為跳板,其溯源理由是KV 殭屍網路在2022年7月使用了美國網件公司(NetGear)ProSAFE 防火牆作為網路中繼節點並與位於關島的IP位址存在關聯,

而根據微軟公司的報告,“伏特颱風”利用包括美國網件公司在內的多個品牌小型商用和家用網路設備作為跳板攻擊了關島的電信運營商。美國流明科技公司的報告一經發布,再次引發美國政府的高度關注。

2024年1月31日,美國政府突然密集採取了一系列動作,美國法務部網站公開發布名為《美國政府破壞了中華人民共和國用來掩蓋針對美國關鍵基礎設施實施網路攻擊的殭屍網路》的通報,通報稱2023年12月,經法院授權,美國法務部開展專項行動,成功從美國全國數百台路由器上清除了KV殭屍網路程式。同日,美國網路安全與基礎設施安全局(CISA)和聯邦調查局聯合發布關於《改善小型商用和家用網路設備網路安全狀況的指導意見》,聲稱鑒於包括中國政府支持的“伏特颱風”組織在內的黑客組織正在針對小型商用和家用網路設備進行攻擊,美國政府敦促所有相關設備生產商應加強網路安全設計並及時修復漏洞。

2024年2月1日零時(美國東部時間1月31日12時),美國國會眾議院中國問題特別委員會在華盛頓眾議院辦公樓舉行了“中共對美國國土和國家安全的網路威脅”聽證會,會議由美國國會眾議院中國問題特別委員會主席,共和黨人

麥克·加拉格爾主持。美國網路安全機構中的網路司令部司令兼美國國家安全局(NSA)局長中曾根、國土安全部下屬網路安全與基礎設施安全局(CISA)局長簡·伊斯特利、聯邦調查局(FBI)局長

克里斯托弗·雷、國家網路總監辦公室(ONCD)主任哈里·庫克參加會議並接受了國會議員的質詢。此次會議上,麥克·加拉格爾一開場就聲稱,2023年5月被美國微軟公司披露的名為“伏特颱風”且所謂“具有中國政府支持背景”的黑客組織對美國關鍵基礎設施發動了網路攻擊並試圖進一步實施破壞,給美國國家安全造成嚴重威脅。隨後,四位接受質詢的高官進一步“添油加醋”,把中國描繪成隨時可以通過網路攻擊顛覆美國政權甚至通過破壞關鍵基礎設施將美國民眾置之於死地的“惡魔”。

麥克·加拉格爾此前出席有關中國的聽證會

追根溯源

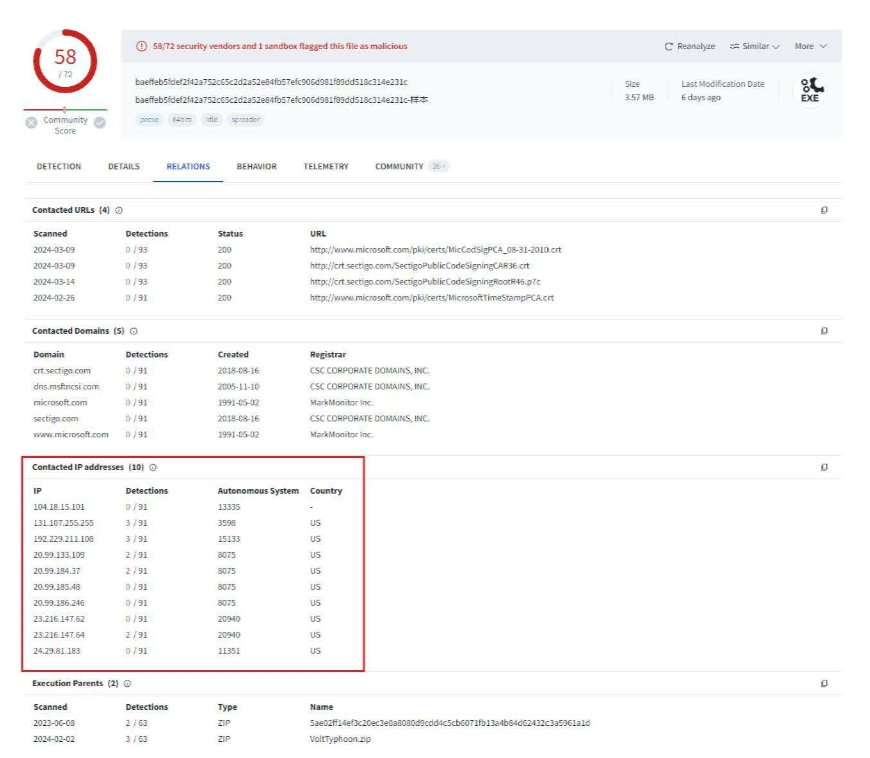

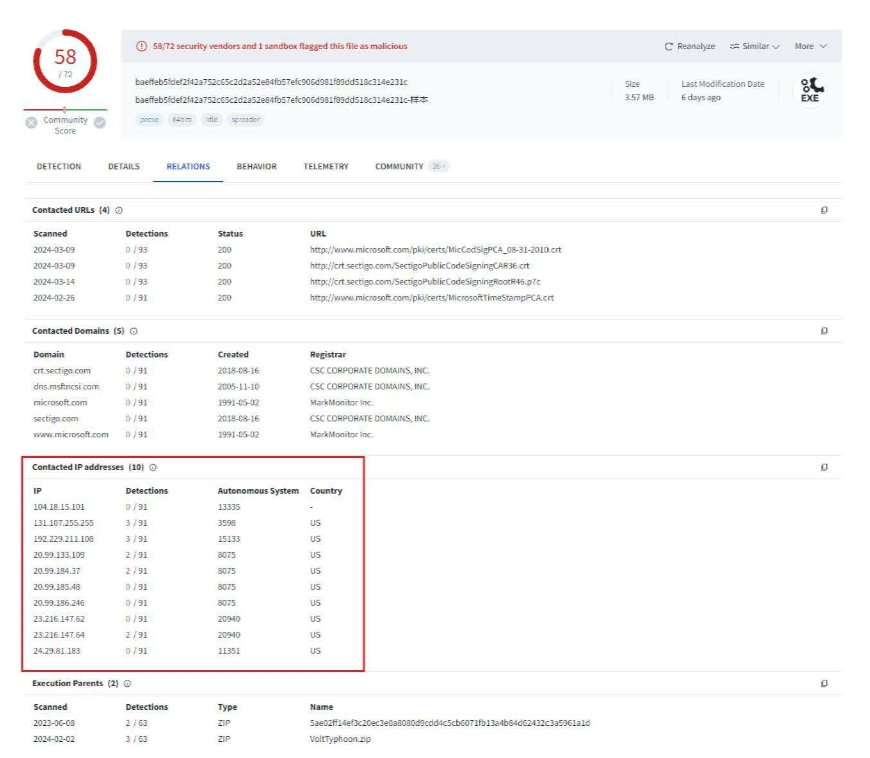

首先,聯合調查技術團隊對兩份報告的技術特徵部分給出的樣本信息進行了統計,去除重複項後,總計29個惡意程式樣本,然後,聯合調查技術團隊使用美國

谷歌公司的VirusTotal多引擎病毒檔案分析平台(以下簡稱:VT 平台)對這些樣本進行了逐一檢索,最終只能查到13個樣本的信息,而且每個樣本都與多個IP位址存在關聯,重複上述過程,聯合調查技術團隊發現13個樣本分別與多個IP位址存在關聯,而且每個IP位址都關聯多個樣本。

相關樣本 VT 平台檢索結果

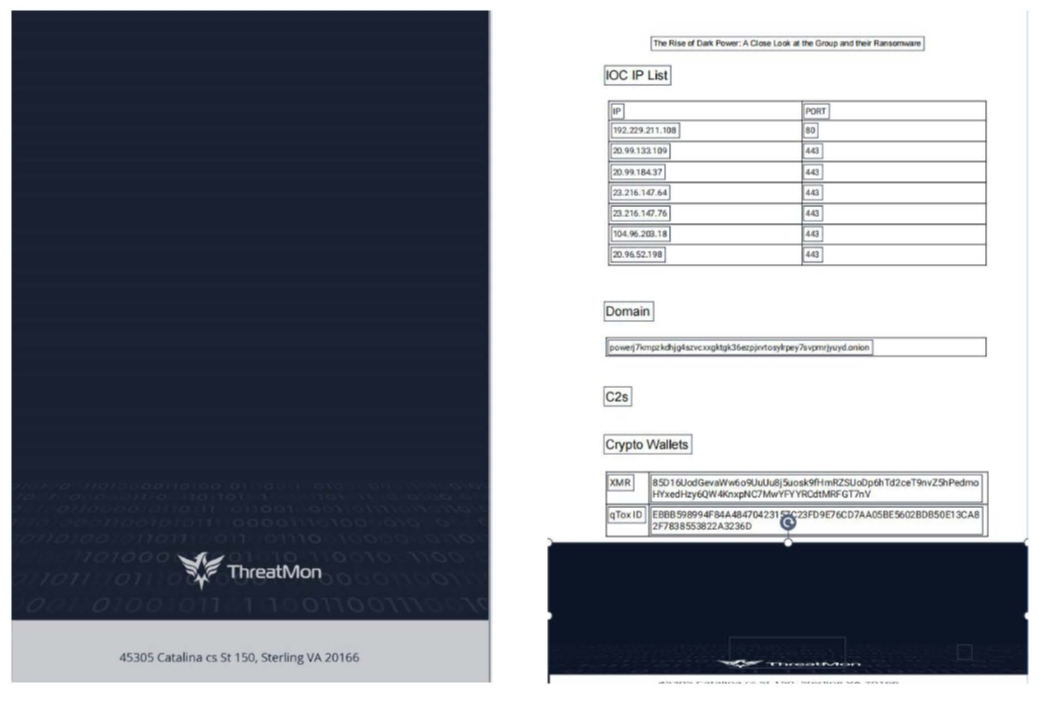

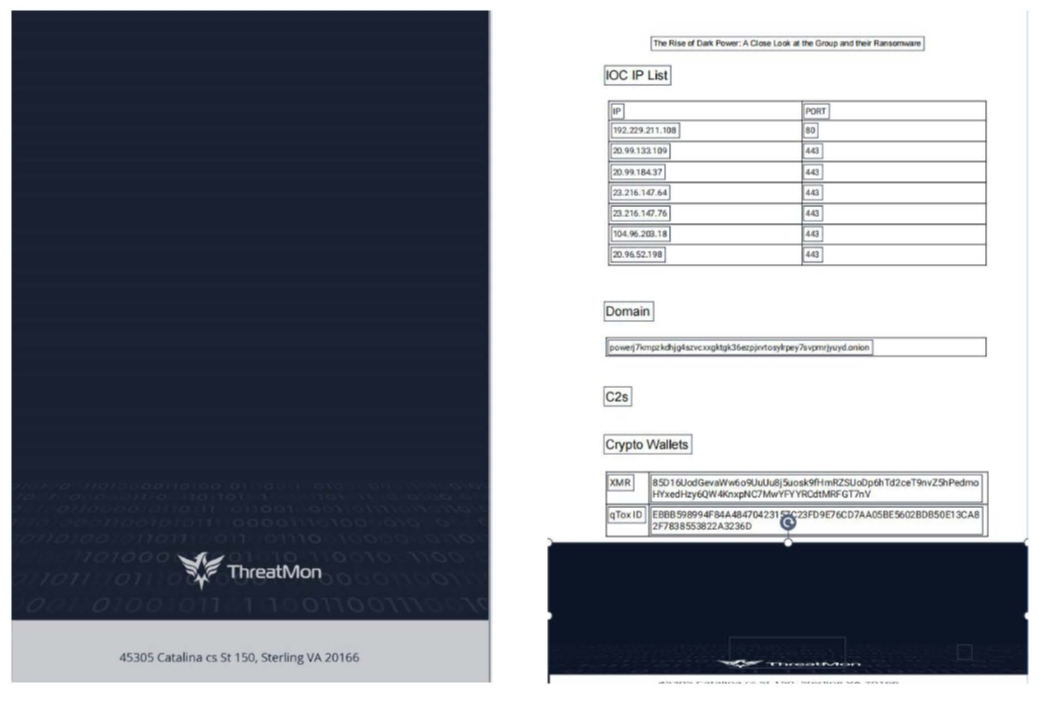

隨後,聯合調查技術團隊再次利用VT平台的威脅情報關聯分析工具對上述5個較為集中的IP位址進行了分析,發現這些IP 地址與很多的網路攻擊事件相關,並且也存在多個IP位址與同一攻擊事件或網路安全風險存在關聯的現象,其中與上述5個IP位址都有關聯的一個網路攻擊事件報告是美國威脅盟(ThreatMon)公司在2023年4月11日發布的《關於“暗黑力量”(Dark Power)勒索病毒團伙研究報告》。

根據下載連結,聯合調查技術團隊下載了報告的PDF版本,但並未能在報告中直接找到這些IP位址,經過研究人員的不懈努力,最終在移動封底圖片後,找到了想要的IP位址列表。

原報告封底與移動圖片後(右)的對比

在這份報告中,威脅盟公司介紹了一個自稱“暗黑力量”的勒索病毒組織,並且據該公司監測,第一次發現該組織攻擊活動是在2023年1月,也就是說該組織很可能在2023年以前就已經開始進行攻擊活動,而且僅2023年3月就至少有10個以上的全球範圍內機構遭到該組織攻擊並被勒索。受害機構所在國家包括

阿爾及利亞、

埃及、

捷克、

土耳其、

以色列、

秘魯、

法國、

美國等。

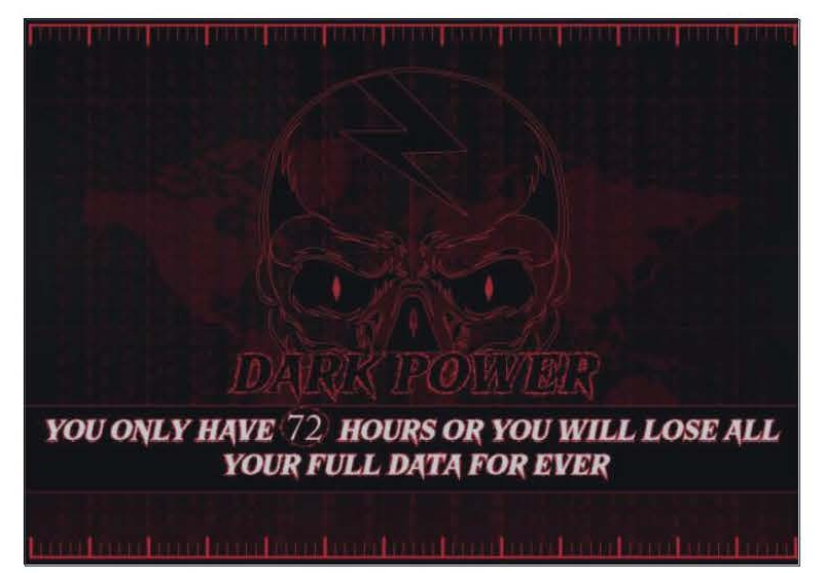

該組織使用典型的“雙重勒索”方式,即:先入侵受害單位的

區域網路,進行數據竊取,竊取到重要數據後,再最後進行加密勒索,同時威脅用戶如果不按時繳納贖金,將在網路上公開泄露受害單位的敏感內部數據。報告中也詳細介紹了該組織的攻擊技戰術,該組織同樣也在攻擊中部分使用了“離地生活”技術,即使用

Windows作業系統自帶的管理工具(WMI)關閉系統進程,並在攻擊結束前對攻擊過程中產生的相關係統日誌信息進行清理,最後留下一個勒索信告知受害單位。

暗黑力量組織的勒索信

同樣值得注意的是,2023年3月21日,據美國記錄未來(Recorded Future)公司旗下網路安全媒體“TheRecord.media”報導,關島最大的電信公司DOCOMO PACIFIC(日本NTTDOCOMO的全資子公司)於2023年3月16日遭到網路攻擊並導致服務中斷,並指出包括

湯加、

萬那杜等多個太平洋島國都遭到過勒索病毒組織攻擊。DOCOMO PACIFIC 公司也承認了這一事件。另外,聯合調查技術團隊還對美國流明科技公司發布的關於KV殭屍網路的報告中包含的惡意程式樣本和IP位址等技術特徵進行了檢索(使用 VT 平台),但並未找到其與微軟公司和“五眼聯盟”預警通報中所述技術特徵之間的關聯關係。

在聯合調查技術團隊對相關報告的惡意程式樣本技術特徵進行分析後,發現這些樣本並沒有表現出明確的國家背景黑客組織行為特徵,反而與勒索病毒等網路犯罪團伙的關聯程度更為明顯。在這種情況下,微軟公司和“五眼聯盟”國家僅憑受害單位和攻擊者的攻擊技戰術這些模糊的歸因因素就把“伏特颱風”扣上所謂“中國政府黑客”的帽子明顯過於牽強,且無法成立。

組織本質

回顧組織的發展歷程,2024年1月31日對於美國國會、美國政府網路安全主管部門和美國網路安全企業來說是一個重要的時間節點。在同一天,美國國會、美國法務部、美國國土安全部共同針對“伏特颱風”打出了一套“組合拳”。這個時間如何成為關鍵的呢?

美國獲利

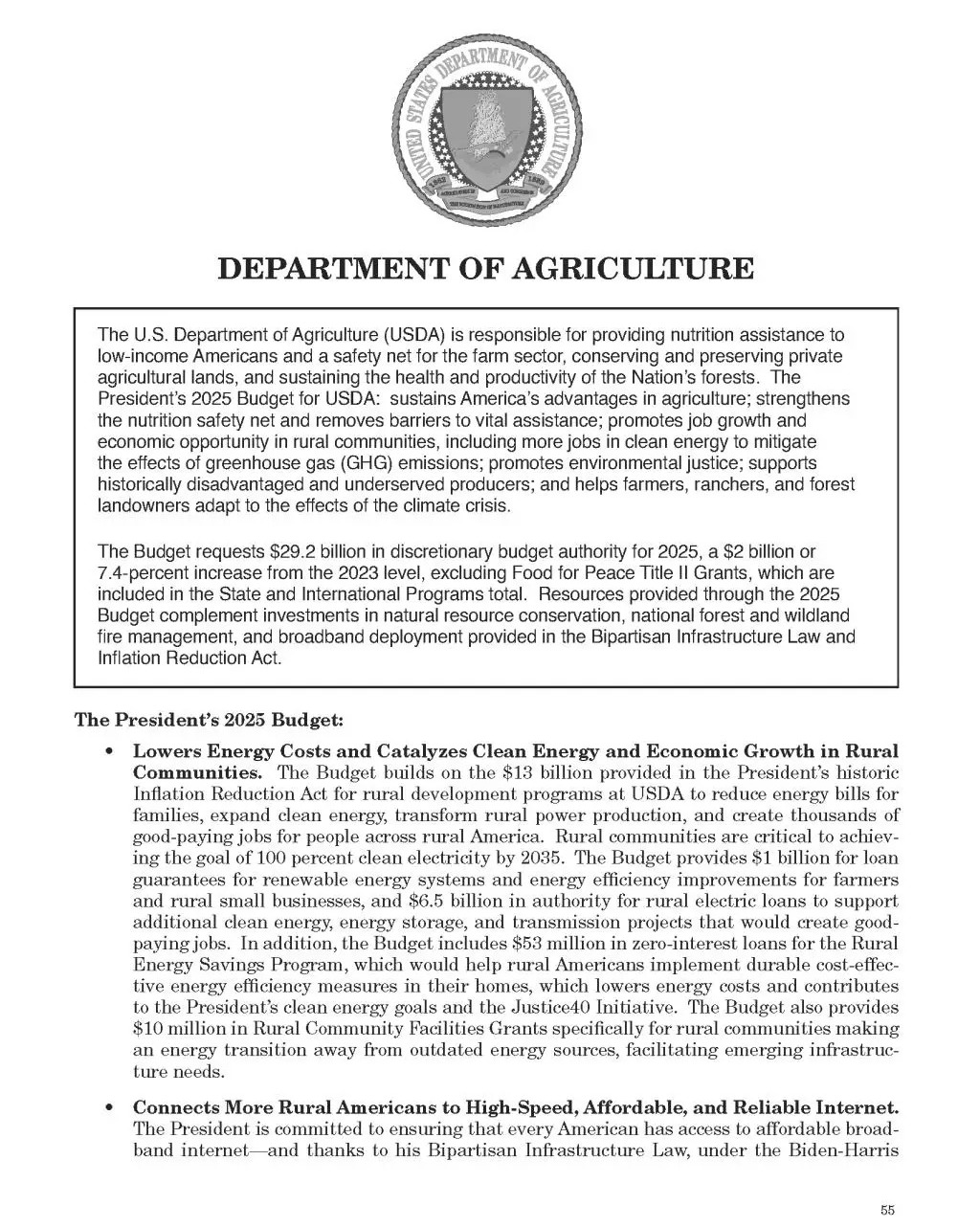

提高預算

根據1921年頒布的美國《預算與會計法案》,美國總統必須在每年2月的第一個星期一前,向國會提交包括聯邦政府下一財年預算申請在內的預算報告。而在聽證會上,美國國會議員以及美國負責網路安全的有關部門大肆鼓吹“中國威脅論”,要求國會在網路安全方面進一步加大人、財、物投入。

大選造勢

其次,2024年

美國總統大選舉世矚目,共和、民主兩黨自然都不想在中國問題上“丟選票”,通過公開“討伐”中國,國會議員們還可以提高自身曝光率,收穫不錯的政治資本,部分議員甚至叫囂對中國進行反擊,並封禁

TikTok。

其他企業

最後,美國網路安全企業也希望美國聯邦政府能有更加豐厚的資金,而且“中國威脅論”也成為這些企業開拓歐美市場最好的行銷廣告。

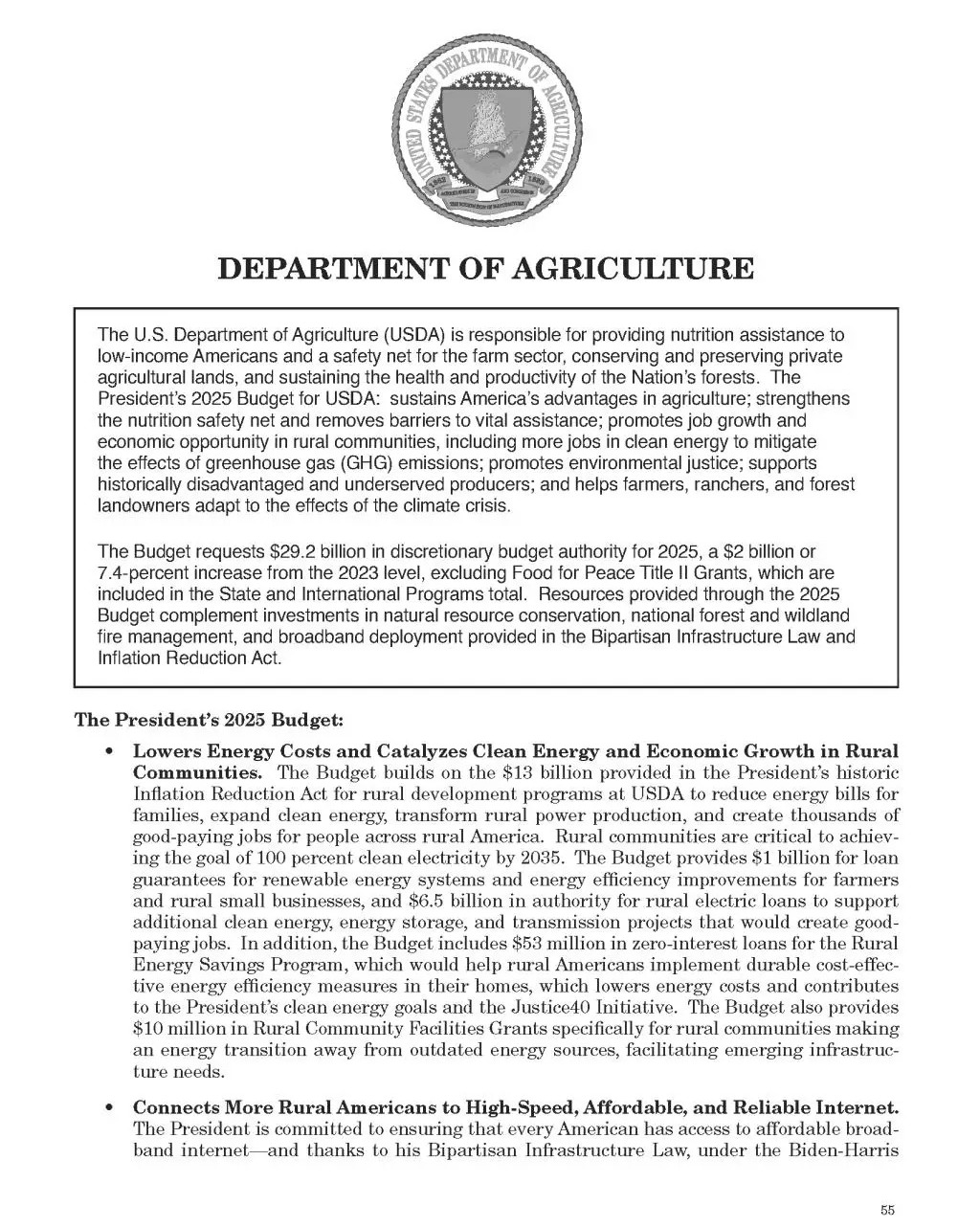

最終,在2024年3月11日

拜登政府公布的2025財年預算申請檔案中,美國聯邦政府在民事行政部門和機構的網路安全預算達到了創紀錄的130億美元,較2024財年又提高了10%。其中,美國網路安全與基礎設施安全局預算達到30億美元,較上一年度增加1.03億美元。美國法務部和聯邦調查局預算增加了2500萬美元專門用於“網路和反間諜調查能力”建設。

2025財年預算申請檔案

另外,2023年3月24日,就在微軟公司發布報告的前兩個月,微軟公司獲得了美國國防部總額90億美元的聯合作戰雲(JWCC)項目的第一批任務訂單。

2023年11月7日,在美國流明科技公司發布有關KV殭屍網路與“伏特颱風”存在關聯的分析報告的前一個月,美國流明科技公司剛剛贏得了美國國防信息系統局(DISA)價值1.1億美元的五年期契約訂單。

栽贓目的

網路攻擊活動的歸因分析一直是國際性難題。網路武器泄露和攻防技術快速擴散導致網路犯罪分子的技術水平顯著提高,一些勒索病毒組織和殭屍網路運營者擁有的資源和技術能力已經超過一般國家,甚至已經能夠達到網路戰水平。同時,勒索病毒組織與殭屍網路運營者早已建立了成熟的地下黑色產業合作模式,在利益的驅使下,這些網路犯罪團伙活動日益猖獗。

這些網際網路公害是包括中美兩國在內的全球各國面臨的共同威脅,然而美國政府卻搞小圈子、小院高牆,甚至操弄微軟等公司開展虛假敘事,把網路攻擊溯源當成政治遊戲、當成打壓中國的工具、當成攫取資本為自身謀利的抓手,也徹底暴露了美“歇斯底里”和“無底線”的對華政策,以及美國政客、高官和企業家勾連腐敗的真相,這樣只會破壞國際公共網路空間的正常秩序,破壞中美關係,影響美國政府在全球的聲譽。

相關評價

“美國的高官信誓旦旦地宣稱,中國支持的黑客組織對關島的關鍵基礎設施進行了網路攻擊。針對這一指控,報告揭露了一個重要的真相,得出了重要的結論。這個所謂“伏特颱風”的真實面目是國際勒索軟體組織。但是美方的網路安全機構和企業勾連腐敗,對中國進行栽贓陷害,在獲得部門和經濟利益的同時,也為美國對華關係增添了非理性因素。同樣令人關注的是,在炒作“伏特颱風”期間,美方首次把網路安全與台海局勢相聯繫。我們的立場十分清楚,我們反對美方利用網路安全問題干涉中國內政,對美方這種先製造議題,再借題發揮的真實意圖,會保持警惕。在台灣問題上,打什麼牌都是白費力氣。”(外交部網路事務協調員

王磊)