基本介紹

- 中文名:SYN 泛洪攻擊

- 外文名:SYN Flooding

- 相關:TCP連線

什麼是SYN泛洪攻擊

SYN泛洪攻擊原理

SYN攻擊一般指本詞條

2. SYN攻擊(SYN Attack)。這類攻擊手法花樣很多,蔚為大觀。但是其原理基本一致,讓TCP協定無法完成三次握手協定;3. Teardrop攻擊(Teardrop Attack)和Land攻擊(Land Attack)。原理:利用系統接收IP數據包,對數據包長度和偏移不嚴格的...

DDoS系統資源消耗攻擊包括惡意誤用 TCP/IP 協定通信和傳送畸形報文兩種攻擊方式。兩者都能起到占用系統資源的效果。具體有以下幾種:TCP SYN攻擊。DoS的主要攻擊方式,在DDoS攻擊中仍然是最常見的攻擊手段之一。只不過在 DDoS 方式下,它...

典型的擴大攻擊有Smurf和Fraggle攻擊。3、利用協定的攻擊。該類攻擊則是利用某些協定的特性或者利用了安裝在受害者機器上的協定中存在的漏洞來耗盡它的大量資源。典型的利用協定攻擊的例子是TCP SYN攻擊。4、畸形數據包攻擊。攻擊者通過向...

WinNuke通過傳送OOB漏洞導致系統藍屏;Bonk通過傳送大量偽造的UDP數據包導致系統重啟;TearDrop通過傳送重疊的IP碎片導致系統的TCP/IP棧崩潰;WinArp通過發特別數據包在對方機器上產生大量的視窗;Land通過傳送大量偽造源IP的基於SYN的TCP請求...

反攻擊方法:適當配置防火牆設備或過濾路由器的過濾規則就可以防止這種攻擊行為(一般是丟棄該數據包),並對這種攻擊進行審計(記錄事件發生的時間,源主機和目標主機的MAC地址和IP位址)。TCP SYN 攻擊類型:TCP SYN攻擊是一種拒絕服務...

這些攻擊可以輕易的躲避過常見防護技術或者設備的檢查,甚至直接打擊通用的防護設備本身。使用看似合法的連結請求、利用大量的殭屍主機、傳送攜帶偽造標識的數據報文等手段使得對攻擊的辨別和阻斷愈來愈困難。而常見的也容易實施的SYN攻擊是利用...

SYN掃描是惡意黑客不建立完全連線,用來判斷通信連線埠狀態的一種手段。SYN掃描是惡意黑客不建立完全連線,用來判斷通信連線埠狀態的一種手段。這種方法是最老的一種攻擊手段,有時用來進行拒絕服務攻擊。SYN掃描也稱半開放掃描。在SYN掃描中,...

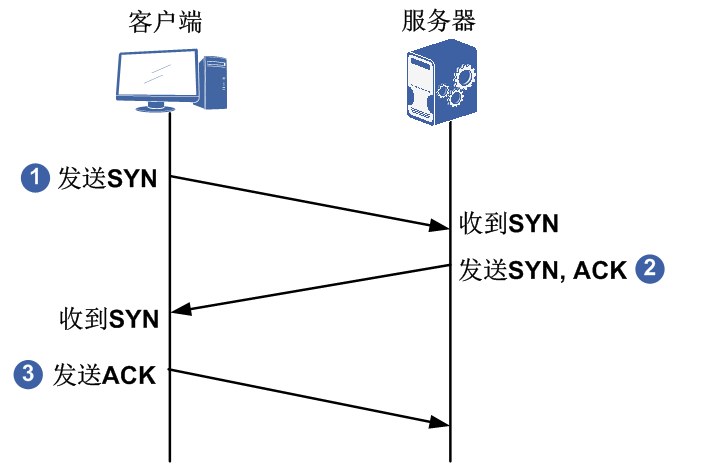

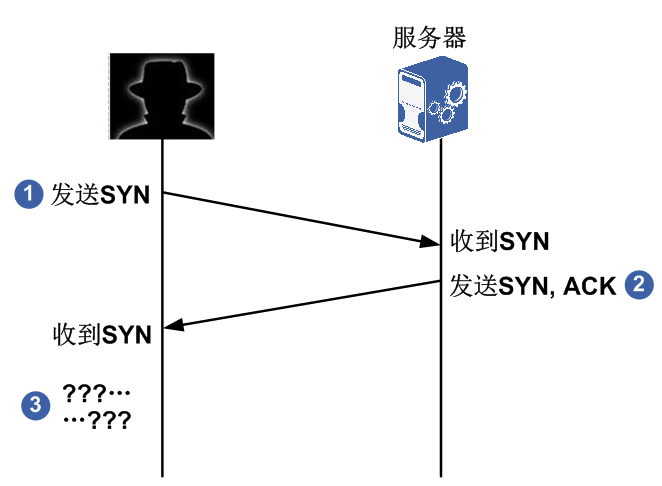

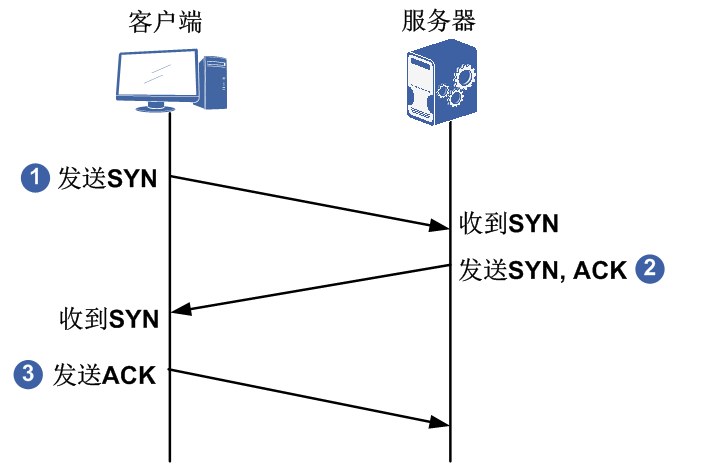

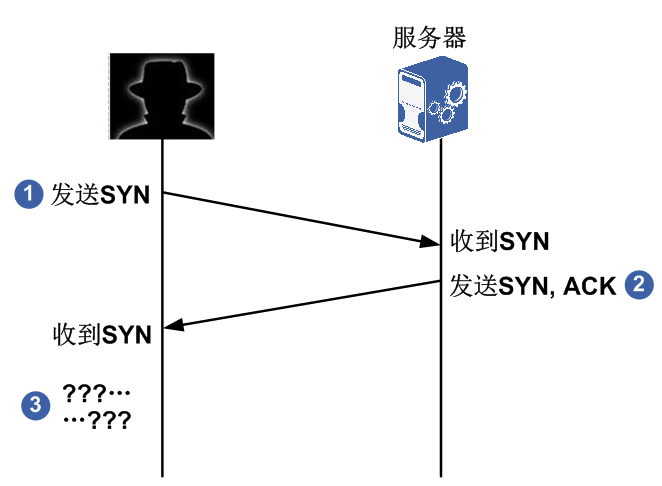

SYN Flood攻擊的過程在TCP協定中被稱為三次握手(Three-way Handshake),而SYN Flood拒絕服務。攻擊就是通過三次握手而實現的。(1)攻擊者向被攻擊伺服器傳送一個包含SYN標誌的TCP報文,SYN(Synchronize)即同步報文。同步報文會指明...

若以攻擊的弱點分類則可以分為協定攻擊和暴力攻擊兩種。協定攻擊是指黑客利用某個網路協定設計上的弱點或執行上的 bug 消耗大量資源,例如 TCP SYN 攻擊、對認證伺服器的攻擊等;暴力攻擊則是黑客使用大量正常的在線上消耗被害目標的資源,...

SYN Flood攻擊的過程在TCP協定中被稱為三次握手(Three-way Handshake),而SYN Flood拒絕服務攻擊就是通過三次握手而實現的。(1) 攻擊者向被攻擊伺服器傳送一個包含SYN標誌的TCP報文,SYN(Synchronize)即同步報文。同步報文會指明客戶端...

DDOS只是洪水攻擊的一個種類 從定義上說,攻擊者對網路資源傳送過量數據時就發生了洪水攻擊,這個網路資源可以是router,switch,host,application等。常見的洪水攻擊包含MAC泛洪 TCP SYN泛洪和應用程式泛洪。接下來簡單的分別解釋一下以上...

為了偽裝成被信任主機而不露陷,需要使其完全失去工作能力。由於攻擊者將要代替真正的被信任主機,他必須確保真正的被信任主機不能收到任何有效的網路數據,否則將會被揭穿。有許多方法可以達到這個目的(如SYN洪水攻擊、TTN、Land等攻擊)...

事實上有許多方法可以達到這個目的,如SYN洪水攻擊、TTN、Land等攻擊。對目標主機A進行攻擊,必須知道主機A的數據包序列號。可以先與被攻擊主機的一個連線埠建立起正常連線,並記錄主機A的ISN,以及主機Z到主機A的大致的RTT(Round Trip ...

SYN攻擊利用的是TCP的三次握手機制,攻擊端利用偽造的IP位址向被攻擊端發出請求,而被攻擊端發出的回響報文將永遠傳送不到目的地,那么被攻擊端在等待關閉這個連線的過程中消耗了資源,如果有成千上萬的這種連線,主機資源將被耗盡,從而...

雷盾防CC軟體防火牆是一款保護網站伺服器,遊戲伺服器安全的防CC攻擊防火牆,可有效防禦CC攻擊.ACK攻擊.SYN攻擊.ICMP攻擊,UDP攻擊等CC變種攻擊,並且具有防伺服器入侵功能.是一款結合:arp防火牆,網站防火牆,遊戲防火牆,防入侵防火牆,防攻擊...

DDoS TCP SYN 攻擊也被稱為“資源耗盡攻擊” ,它利用 TCP 功能將殭屍程式偽裝的 TCP SYN 請求傳送給受害伺服器,從而飽和服務處理器資源並阻止其有效地處理合法請求。它專門利用傳送系統和接收系統間的三向信號交換來傳送大量欺騙性的原...

經高強度攻防試驗測試表明:在抗DDOS攻擊方面,工作於100M網卡中盾約可抵禦每秒50萬個SYN包攻擊,工作於1000M網卡中盾約可抵禦160萬個SYN攻擊包;在防黑客入侵方面,中盾可智慧型識別Port掃描、Unicode惡意編碼、SQL注入攻擊、Trojan木馬上傳...

網路安全:防TCP SYN攻擊 防UDP Flooding...詳細參數 基本參數 路由器類型:上網行為管理路由器 傳輸速率:10/100/1000Mbps 連線埠結構:非模組化 廣域網接口:1-4個 區域網路接口:4-1個 功能參數 防火牆:內置防火牆 Qos支持:支持 V...

這種攻擊非常難防護。攻擊解析 SYN攻擊屬於DOS攻擊的一種,它利用TCP協定缺陷,通過傳送大量的半連線請求,耗費CPU和記憶體資源。TCP協定建立連線的時候需要雙方相互確認信息,來防止連線被偽造和精確控制整個數據傳輸過程數據完整有效。所以TCP...

內置硬體防火牆,能有效防範DDoS類攻擊,ARP欺騙等病毒入侵。多WAN(廣域網)接入 網路更穩定 D-Link DI-8100路由器產品,可同時接入4條外線,支持ADSL、LAN、光纖等混合模式。多線路頻寬疊加和線路備份功能在增加出口頻寬的同時解決了線路...

httpstop 停止執行一個HTTP拒絕服務攻擊。 imstop 停止嘗試通過即時訊息傳播。 httpdos 執行一個HTTP拒絕服務攻擊。 synstop 停止執行一個SYN拒絕服務攻擊。 syn 執行一個SYN拒絕服務攻擊。

(4) TCP序列號欺騙和攻擊(TCP Sequence Number Spoofing and Attack),基本有三種:1. 偽造TCP序列號,構造一個偽裝的TCP封包,對網路上可信主機進行攻擊;2. SYN攻擊(SYN Attack)。這類攻擊手法花樣很多,蔚為大觀。但是其原理基本一致...

最佳化伺服器或者應用程式本身.比女口Windows2000年口windowsserver2003作業系統,就具備一定的抵抗拒絕服務攻擊的能力,只是默認狀態下沒有開啟.開啟的話自身就可以抵禦l()()()(】個SYN攻擊包,若沒有開啟僅能抵禦數百個攻擊包。對於wEB...

例如,攻擊者偽造一個源地址使得被攻擊者認為攻擊來自於偽造的源地址,但實際上該源地址是完全無辜的,並且有時候網路管理員會因此而關閉所有來自源地址的數據流,這樣正好使得攻擊者的拒絕服務攻擊成功實現。更複雜的情形是TCP SYN洪泛攻擊...

一種計算機病毒,通過網頁傳播,會竊取遊戲的CDKEY,會進行弱密碼攻擊,會通過mIRC,控制感染機器,病毒運行後,會主動連線遠端的6667連線埠,可以進行SYN攻擊,會開啟共享。傳播過程 A、在註冊表主鍵:HKEY_LOCAL_MACHINEWindowsCurrentVersion...

httpstop 停止執行一個HTTP拒絕服務攻擊。httpdos 執行一個HTTP拒絕服務攻擊。syn 執行一個SYN拒絕服務攻擊。synstop 停止執行一個SYN拒絕服務攻擊。kill 從IRC伺服器斷開並退出。socks4 啟動一個SOCKS 4 代理。imspread 嘗試通過即時訊息...