基本介紹

- 外文名:APT-C-39

- 主管單位:美國中央情報局(CIA)

- 屬性:網路攻擊組織

- 主要事件:對中國進行長達11年的網路攻擊滲透

發現過程,主要活動,關鍵人物,關鍵證據,各方回應,

發現過程

2017年,維基解密向全球披露了8716份來自美國中央情報局(CIA)網路情報中心的檔案,其中包含涉密檔案156份,涵蓋了CIA黑客部隊的攻擊手法、目標、工具的技術規範和要求。而這次的公布中,其中包含了核心武器檔案——“Vault7(穹窿7)”。

“360安全大腦”通過對泄漏的“Vault7(穹窿7)”網路武器資料的研究,並對其深入分析和溯源,發現了與其關聯的一系列針對中國航空航天、科研機構、石油行業、大型網際網路公司以及政府機構等長達十一年的定向攻擊活動。而這些攻擊活動最早可以追溯到2008年(從2008年9月一直持續到2019年6月左右),並主要集中在北京、廣東、浙江等省市。而上述這些定向攻擊活動都歸結於一個鮮少被外界曝光的涉美APT組織——“APT-C-39”。

主要活動

“APT-C-39”組織在針對中國航空航天與科研機構的攻擊中,主要是圍繞這些機構的系統開發人員來進行定向打擊。而這些開發人員主要從事的是:航空信息技術有關服務,如航班控制系統服務、貨運信息服務、結算分銷服務、乘客信息服務等。這項攻擊不僅僅是針對中國國內航空航天領域,同時還覆蓋百家海外及地區的商營航空公司。

根據推測:該組織在過去長達十一年的滲透攻擊里,通過攻破或許早已掌握到了中國乃至國際航空的精密信息,甚至不排除已實時追蹤定位全球的航班實時動態、飛機飛行軌跡、乘客信息、貿易貨運等相關情報。

關鍵人物

約書亞·亞當·舒爾特(Joshua Adam Schulte),1988年9月出生於美國德克薩斯州拉伯克,畢業於德克薩斯大學奧斯汀分校,曾作為實習生在美國國家安全局(NSA)工作過一段時間,於2010年加入美國中央情報局(CIA),在其秘密行動處(NCS)擔任科技情報主管。

約書亞成為CIA諸多重要黑客工具和網路空間武器主要參與設計研發者核心骨幹之一。這其中就包含“Vault7(穹窿7)” 。

約書亞·亞當·舒爾特

2016年,約書亞利用其在核心機房的管理員許可權和設定的後門,拷走了“Vault7(穹窿7)” 並“給到”維基解密組織,該組織於2017年將資料公布在其官方網站上。

2018年,約書亞因泄露行為被美國法務部逮捕並起訴,2020年2月4日,在美國聯邦法庭的公開聽證會上,檢方公訴人認定,約書亞作為CIA網路武器的核心研發人員和擁有其內部武器庫最高管理員許可權的負責人,將網路武器交由維基解密公開,犯有“在CIA歷史上最大的一次機密國防情報泄露事件”。

約書亞的個人經歷和泄露的信息,為中國網路安全公司360提供了重要線索,而其研發並由美國檢方公訴人證實的核心網路武器“Vault7(穹窿7)”,成為確認“APT-C-39”隸屬於CIA的重要突破口。

關鍵證據

以“Vault7(穹窿7)” 為核心關聯點,再透過約書亞一系列經歷與行為,為定位“APT-C-39”組織的歸屬提供了重要線索信息。此外,再綜合考慮該“APT-C-39”網路武器使用的獨特性和時間周期,“360安全大腦”最終判定:該組織的攻擊行為,正是由約書亞所在的美國中央情報局(CIA)主導的國家級黑客組織發起。具體關聯證據如下:

證 據 一:“APT-C-39”組織使用了大量CIA“Vault7(穹窿7)”項目中的專屬網路武器

研究發現,“APT-C-39”組織多次使用了Fluxwire,Grasshopper等CIA專屬網路武器針對中國目標實施網路攻擊。

通過對比相關的樣本代碼、行為指紋等信息,可以確定該組織使用的網路武器即為“Vault7(穹窿7)” 項目中所描述的網路攻擊武器。

證 據 二:“APT-C-39”組織大部分樣本的技術細節與“Vault7(穹窿7)”文檔中描述的技術細節一致

“360安全大腦”分析發現,大部分樣本的技術細節與“Vault7(穹窿7)” 文檔中描述的技術細節一致,如控制命令、編譯pdb路徑、加密方案等。

這些是規範化的攻擊組織常會出現的規律性特徵,也是分類它們的方法之一。所以,確定該組織隸屬於CIA主導的國家級黑客組織。

證 據 三:早在“Vault7(穹窿7)”網路武器被維基解密公開曝光前,“APT-C-39”組織就已經針對中國目標使用了相關網路武器

2010年初,“APT-C-39”組織已對中國境內的網路攻擊活動中,使用了“Vault7(穹窿7)”網路武器中的Fluxwire系列後門。這遠遠早於2017年維基百科對“Vault7(穹窿7)”網路武器的曝光。這也進一步印證了其網路武器的來源。

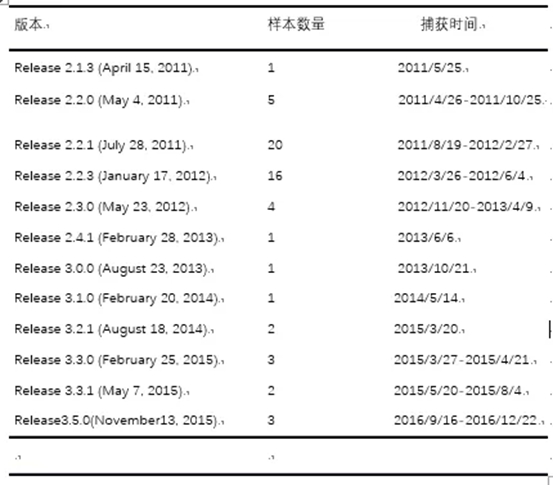

在通過深入分析解密了“Vault7(穹窿7)” 網路武器中Fluxwire後門中的版本信息後,“360安全大腦”將“APT-C-39”組織歷年對中國境內目標攻擊使用的版本、攻擊時間和其本身捕獲的樣本數量進行統計歸類,如下表:

APT-C-39

從表中可以看出,從2010年開始,“APT-C-39”組織就一直在不斷升級最新的網路武器,對中國境內目標頻繁發起網路攻擊。

證 據 四:“APT-C-39”組織使用的部分攻擊武器同美國國家安全局(NSA)存在關聯

WISTFULTOLL是2014年 NSA泄露文檔中的一款攻擊外掛程式。

在2011年針對中國某大型網際網路公司的一次攻擊中,“APT-C-39”組織使用了WISTFULTOOL外掛程式對目標進行攻擊。

與此同時,在維基解密泄露的CIA機密文檔中,證實了NSA會協助CIA研發網路武器,這也從側面證實了“APT-C-39”組織同美國情治單位的關聯。

證 據 五:“APT-C-39”組織的武器研發時間規律定位在美國時區

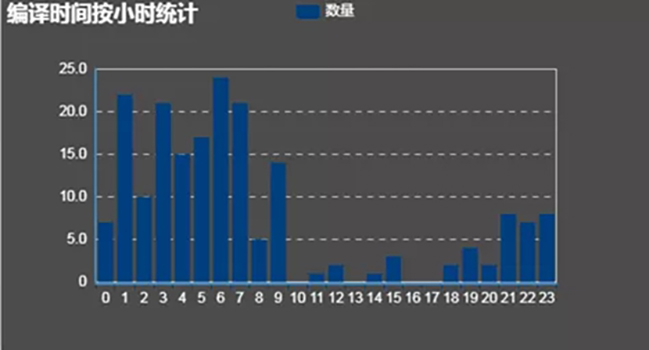

根據該組織的攻擊樣本編譯時間統計,樣本的開發編譯時間符合北美洲的作息時間。

惡意軟體的編譯時間是對其進行規律研究、統計的一個常用方法,通過惡意程式的編譯時間的研究,可以探知其作者的工作與作息規律,從而獲知其大概所在的時區位置。

APT-C-39

綜合上述技術分析和數字證據,完全有理由相信:“APT-C-39”組織隸屬於美國,是由美國情治單位參與發起的攻擊行為。

尤其是在調查分析過程中,“360安全大腦”資料已顯示,該組織所使用的網路武器和CIA “Vault7(穹窿7)” 項目中所描述網路武器幾乎完全吻合。而CIA “Vault7(穹窿7)” 武器從側面顯示美國打造了全球最大網路武器庫,而這不僅給全球網路安全帶來了嚴重威脅,更是展示出該APT組織高超的技術能力和專業化水準。

戰爭的形式不止於兵戎相見這一種。網路空間早已成為大國較量的另一重要戰場。

各方回應

2020年3月26日,中國國防部發言人任國強在回應記者提問時表示:“長期以來,美國違反國際法和國際關係基本準則,對外國政府、企業和個人實施大規模、有組織、無差別的網路竊密、監控和攻擊,是國際社會公認的慣犯。從“維基解密”、“斯諾登事件”、“瑞士加密機事件”到此次的360公司有關報告,事實一再證明,在網路安全問題上,美方是全球最大的竊密者。我們再次強烈敦促美方立即停止對中方進行網路竊密和攻擊活動,還中國和世界一個和平、安全、開放、合作的網路空間。”