基本介紹

產生背景,系統功能,2.1 網路配置的現狀和變化總覽,2.2 配置漏洞和缺陷專業檢測,2.3 自動化批量操作,2.4 配置、設備、事件集中和搜尋,2.5 配置文檔和報表,2.6 實時報警,支持的網路協定和設備配置選項,3.1 網路地址,3.2 無線網路,3.3 身份驗證,3.4.網路管理,3.5 路由協定,3.6 網路層協定,3.7列印,3.8 系統日誌,3.9時間同步,3.10其它,配置安全和漏洞檢查類別,4.1 軟體版本,4.2身份驗證密碼,4.3身份驗證服務,4.4管理服務,4.5VPN配置,4.6網路服務,4.7時間同步,4.8名稱解析服務,4.9登錄信息,4.10防火牆策略,4.11入侵檢測系統,4.12 入侵防禦系統,4.13路由協定,4.14加密設定,4.15日誌,4.16 無線,4.17列印服務,4.18其它設備專有的設定,標準化的綜合配置文檔,5.1設備常規設定,5.2網路服務設定,5.3 管理設定,5.4身份驗證設定,5.5網路接口設定,5.6路由協定設定,5.7登錄信息設定,5.8SNMP設定,5.9訊息和日誌設定,5.10 日期和時間設定,5.11 網路過濾設定,5.12 列印服務設,設備支持列表,用戶收益,7.1 減少網路故障,7.2 快速恢復網路運行,7.3 及時、全面掌握網路現狀和變化,7.4 簡化網路維護,7.5 部署快捷、使用簡單、效果立現,技術優勢,8.1 專業配置漏洞和缺陷檢測分析技術,8.2 基於國際標準的漏洞評價指標,8.3 支持多廠商設備,8.4 配置、事件、設備全文搜尋,8.5 免資料庫架構,8.6 元欄位,8.7 在同一視圖中展示多種設備,數據中心擴展功能,9.1 面向業務的IT服務管理,9.2 面向業務的安全管理,9.3 綜合行為審計,使用者產品及解決方案,

產生背景

隨著數據大集中、雲計算等IT業的變革,網路承擔的責任越來越大,有時甚至網速慢也會是大事;同時,網路設備也不再是簡單的路由和交換,它們同時還需要兼任訪問控制、安全檢測等更多更複雜的任務;網路配置本身項目多、相互之間交叉關聯。數據集中後,各地市級機構的首要任務就是保障網路的穩定、安全運行,而設備的配置是完成這些工作的基礎和核心,80%的網路故障與配置的漏洞和變更有關;在有計畫的網路變更中,有60%的網路故障因網路配置的缺陷引起。

現有網路管理系統雖然能夠提供配置備份、恢復和配置原檔案的差異比對等功能,在發生問題之後可以通過配置恢復或人工分析配置差異來對問題進行診斷,但無法掌握配置本身存在的問題和隱患。一方面通過配置回滾雖然可暫時恢復網路運行,但仍然可能帶病運行;另一方面,網路設備配置日趨複雜,增加了如訪問控制等新的配置項,加上配置檔案本身沒有反映大量默認配置,導致配置原檔案的比對分析耗時、耗力,效果有限。網路配置管家通過對網路配置漏洞和缺陷進行深度檢測,評估問題的風險和影響,提出解決建議和方法,與傳統網管系統“事後管理”的特點相比,能夠實現網路運行的事前管理,消除隱患,避免出現問題。實際套用後,由於配置問題引起的網路性能和安全故障,可從90%降低到10%以下。

系統功能

通過使用該方案,各地市級機構可及時掌握網路運行狀態,實現日常管理工作自動化,減少重複工作和人為失誤。建立網路配置的專業安全檢測機制,消除網路運行的故障和安全隱患。建立事前管理機制,預防問題的出現和擴散,實現涵蓋“事前、事中和事後”的全過程管理;當出現問題和故障時,可以快速恢復正常運行,快速評估對業務的影響、進行問題定位,還可以實現自動化、規範化的設備文檔和報表等。

2.1 網路配置的現狀和變化總覽

一目了然地獲得所有設備配置的現狀,包括運行配置與啟動配置、標準配置的差異情況,配置備份的操作和結果,配置的安全和漏洞檢測結果以及設備配置變更情況等。並可進一步比對不同版本配置的具體差異。

總覽圖包括以下九個方面的信息:

1. 配置漏洞嚴重級別分布

反映了當前全網設備配置中漏洞按嚴重級別的分布和數量,可了解全網設備配置整體的安全情況,及時採取措施。

2. 配置漏洞攻擊難度

反映了當前全網設備配置中漏洞按攻擊難度的分布和數量,可了解全網設備配置漏洞需要修補的急迫性。

3. 當日事件分布

反映了當日各設備事件的數量和按嚴重級別分布情況,可了解總體運行的狀態。當發現事件數量多、嚴重級別高時,可以使用事件搜尋和分析進行定位。

4. 啟動與運行配置差異情況

反映了當前全網設備配置中運行配置與啟動配置有差異的情況,便於及時核查和採取同步措施。

5. 配置備份情況

反映了當前全網設備配置的備份操作結果,及時發現備份失敗或未運行備份的設備,避免出現問題時無法恢復。

6. 在網設備統計

反映了當前全網設備按分組的數量和分布情況。

7. 最近七天配置變更情況

反映最近七天全網設備配置發生變更按天發生的次數,便於掌握配置變化的趨勢和規律。

8. 最近七天漏洞檢測情況

反映最近七天全網設備配置漏洞檢測結果按天統計的各嚴重級別數量,可掌握配置漏洞的變化趨勢和修補措施的有效性。

9. 最近七天事件情況

反映最近七天全網設備發生的各類事件按天統計的各嚴重級別數量,可掌握全網設備運行狀態的變化趨勢。

2.2 配置漏洞和缺陷專業檢測

提供配置安全漏洞檢查及配置風險和衝突的智慧型識別,不僅針對單個配置選項進行分析,還能處理各配置項之間複雜互相關聯、影響的關係,自動完成分析和檢測,找出潛在的安全風險和漏洞。提供風險的評價、被攻擊的難易程度等。漏洞配置檢測將在設備配置備份成功後自動運行,並對設備配置的各個方面進行全面、深入的檢測。

針對每一個配置漏洞,將提供以下幾個方面的信息:

1. 漏洞名稱和用顏色標識的漏洞級別,這個顏色標識與總覽圖中的嚴重級別一致。

4. 該漏洞可能造成的影響和後果。

5. 攻擊難易度和可能採用的方法。

6. 修復建議,即如何進行修復工作的思路、方法。

7. 修復命令,針對具體廠商和設備型號給出修復的命令參考,避免翻找命令手冊造成的費時費力和疏漏。

2.3 自動化批量操作

實現設備配置的備份、更新、補丁等自動化批量操作並記錄相關操作過程和結果,便於後續的搜尋和審計。用戶可以針對每台設備設定不同的自動備份策略,包括按次或按周期重複進行。可以設定按小時、天、周、月等不同周期,以及在什麼時間點進行等。

對設備分組進行即席批量備份操作。

2.4 配置、設備、事件集中和搜尋

實現各種品牌、種類和型號設備信息、配置內容和實時事件的集中管理,再也不用逐台登錄查看。可以像使用搜尋引擎一樣對這些信息進行方便、快捷的全文檢索。

可使用關鍵字對設備運行過程中產生的syslog事件、備份事件、恢復事件、配置變化事件等進行搜尋。通過拖曳滑鼠進行快速時間過濾。

在搜尋結果中,可進一步查看事件和相關設備詳情,對事件進行接辦、已查看登記、更改事件級別等處置操作。事件可以在24小時後自動轉入歷史庫進行歸檔處理。

對所有關鍵字查詢都可以進行保存,以方便以後快捷查看和作為報警條件使用。用戶還可以自定義查詢分組,進一步方便個性化管理。

可以按關鍵字對設備進行搜尋,搜尋結果中以色標顯示該設備的目前狀態,即顯示涉及該設備各類事件的最嚴重級別相同的顏色,方便及時發現問題。在查詢結果中還可以對該設備進行各種操作,包括設備的標準文檔、檢測報告和不同版本的配置比對;

查看涉及該設備的事件列表以及相關的統計信息,如選定時間段內的嚴重級別分布情況、按時間順序的線圖、疊加柱狀圖等反映事件總量及其嚴重級別分布的趨勢圖等。

可以按關鍵字對設備的原始配置進行搜尋。該搜尋可包含所有設備以及各設備的所有配置版本。

在搜尋結果中,可以查看對應於該配置的標準文檔、漏洞檢測報告和原始配置檔案。

在查看原始配置檔案時,相應的搜尋關鍵字將突出顯示,方便用戶快速定位與該關鍵字相關的配置內容。

2.5 配置文檔和報表

提供標準化設備配置文檔,涵蓋了設備配置12個方面的設定情況。同時還提供了網路設備清單、網路健康狀態、配置變更、用戶操作審計、配置漏洞監測等各類報表。支持HTML、PDF、WORD、EXCEL等輸出格式。用戶可在設備搜尋結果中查看正在運行的配置文檔、在配置管理中查看設備配置所有版本的標準文檔以及在報表中查看或列印標準文檔。

標準化配置文檔消除了不同品牌和型號設備配置所使用的不同形式和方法,方便了設備之間配置項的交叉參考和比對,而且還提供了所有默認配置項的具體信息,保證了設備配置信息的完整性。用戶可隨時選擇需要的報表名稱,定製報表包含的內容並在瀏覽器中進行預覽。還可以選擇多種格式下載或對預覽內容直接列印。

2.6 實時報警

可針對網路配置變更、批量操作、日誌事件、配置檢測等靈活設定各種報警條件並隨時激活或禁用它們。可將不同報警通過不同的通道進行,比如對於比較關心的事件可以通過電信運營商提供的pushmail實時獲取。

支持的網路協定和設備配置選項

3.1 網路地址

l IPv4 | l MAC | l AppleTalk | l NetBIOS |

l IPv6 | l Novell IPX | l DECnet | l |

3.2 無線網路

l WEP | l WPA | l WPA2 | l PSK |

3.3 身份驗證

l Local | l RADIUS | l RSA | l NT |

l TACACS+ | l Kerberos | l SecureID | l Domain |

3.4.網路管理

l Console | l SSH | l TFTP | l SNMP |

l Telnet | l HTTP(S) | l FTP | l Finger |

l CDP | l LLDP |

3.5 路由協定

l BGP | l GLBP | l OSPF | l Static |

l EIGRP | l HSRP | l RIP | l VRRP |

3.6 網路層協定

l DTP | l VTP |

3.7列印

l IPP | l JetDirect | l LDP | l FTP |

3.8 系統日誌

l Buffer | l Syslog | l Console | l FortiLog |

l File | l WatchGuard | l Terminal | l ASDM |

l Memory | l eMail | l WebTrends |

3.9時間同步

l NTP | l SNTP |

3.10其它

l BOOTP | l VPN | l SSL | l Banners |

l Small Services | l IKE | l DNS | l DHCP |

l Filtering | l IDS | l IPS | l NAT |

l MOP | l ARP | l IPSec | l Encryption |

l PAT | l User Policies | l ICMP | l 其它設備專有 |

不同設備對上述協定的支持並不完全一樣。本列表有部分簡略,如路由協定RIP實際可支持多個版本和多個網路協定,如同時支持IPv4和IPv6。

配置安全和漏洞檢查類別

4.1 軟體版本

網路設備的軟體版本可能因太過時而可能包含某些已知的漏洞。攻擊者可能利用這些漏洞獲取設備的訪問許可權。

4.2身份驗證密碼

確保設備無法通過默認或基於字典的密碼獲取訪問許可權。現實中大量攻擊都是利用這些漏洞。

4.3身份驗證服務

確保遠程和本地的身份驗證服務得到安全的設定。這裡的缺陷可能導致攻擊者獲取設備訪問權。

4.4管理服務

管理服務對於任何網路設備的安全都是至關重要的。不好的配置將使攻擊者有機會重新配置網路。

4.5VPN配置

VPN被廣泛套用在分支機構和移動辦公中。它的配置缺陷將導致外部攻擊者進入區域網路。

4.6網路服務

目前很多網路設備都提供了基於web的管理和功能,這同時也給攻擊者帶來了便利。

4.7時間同步

準確的時間同步是認證服務、日誌和電子取證的關鍵和基礎。

4.8名稱解析服務

名稱查詢套用在多種網路服務中,相關的套用設定不妥將造成安全隱患。

4.9登錄信息

登錄時系統顯示的信息常常在配置時被忽略。通常應包含對非法登錄的法律警告提示,同時不能泄漏任何可能的敏感信息。

4.10防火牆策略

網路過濾對限制網路和服務的訪問非常重要。糟糕的策略將使攻擊者輕易進入內部系統。

4.11入侵檢測系統

目前很多網路設備已包含了入侵檢測功能。這些工具可檢測潛在的攻擊並報警,從而加強安全性。

4.12 入侵防禦系統

與入侵檢測相似,入侵防禦可以防禦正在進行的攻擊,從而增加一層防護措施。

4.13路由協定

路由協定對於複雜的網路非常有用,可適應網路拓撲的變化並動態建立網路通訊的路由。但攻擊者也可以利用這些協定中的漏洞改變網路通訊的路徑。

4.14加密設定

加密可以防止敏感信息被竊取。這裡的漏洞或缺陷可以使攻擊者輕易解密抓取的通訊數據。

4.15日誌

記錄系統事件不僅對故障診斷非常重要,而且也是檢測和跟蹤攻擊的有效手段。

4.16 無線

很多設備提供了無線接入能力。如果配置不慎,將使無線信號範圍內的攻擊者能夠接入網路。

4.17列印服務

列印伺服器也是一個經常容易忽略的地方,但經常被攻擊者用來存儲數據或作為攻擊其它伺服器的跳板。

4.18其它設備專有的設定

有些設備使用自己專有的配置項,其中一部分與安全有關,我們也會對這些專有的項目進行檢查。

標準化的綜合配置文檔

5.1設備常規設定

包括設備名稱,軟體版本和其它設備專有的常規設定。

5.2網路服務設定

包括啟用和禁用的網路服務一覽表。

5.3 管理設定

包括管理服務的設定,如Telnet, SSH, HTTP 等。

5.4身份驗證設定

包括授權用戶帳號,遠程登錄身份驗證服務及其它相關設定。

5.5網路接口設定

按接口類型分組,包括物理連線埠和VLAN設定。

5.6路由協定設定

包括靜態和動態路由配置。

5.7登錄信息設定

包括所有登錄時和退出後顯示的螢幕信息。

5.8SNMP設定

包括所有簡單網管協定SNMP相關的設定。

5.9訊息和日誌設定

包括所有本地和遠程運行日誌的設定。

5.10 日期和時間設定

包括詳細的本地和遠程日期、時間的設定。

5.11 網路過濾設定

包括設定網路過濾及相關服務、地址和對象分組的設定。

5.12 列印服務設

如果設備支持列印服務,這裡將包括所有相關的設定選項。

設備支持列表

3COM 4200 Series Switches 3COM 4500 Series Switches 3COM 5500 Series Switches 3COM SuperStack 3 Firewalls 3COM TippingPoint IDS/IPS * | Alteon Switched Firewall (CP) | Bay Networks Accelar Switches |

Blue Coat ProxySG * | Brocade BigIron Switch Brocade FastIron Switch Brocade NetIron Switch Brocade ServerIron | Check Point IP Firewalls Check Point Firewall Management Check Point Power-1 Firewalls Check Point VPN-1 Firewalls |

Cisco ASR (IOS XR) * Cisco Aironet Wireless AP (IOS) Cisco Catalyst Switches (CatOS) Cisco Catalyst Switches (IOS) Cisco Catalyst Switches (NMP) Cisco CRS (IOS XR) * Cisco Content Services Switches Cisco Nexus Appliances * Cisco Routers (IOS) Cisco Routers (IOS XR) * Cisco Security Appliance (ASA) Cisco Security Appliance (FWSM) Cisco Security Appliance (PIX) | Crossbeam Firewalls | CyberGuard Firewalls (SecureOS 6) |

Extreme Alpine (ExtremeWare) Extreme Alpine (XOS)* Extreme BlackDiamond (XOS)* Extreme Summit (ExtremeWare) Extreme Summit (XOS)* | F5 BIG-IP | Fortinet Fortigate Firewalls |

Foundry Networks BigIron Switch Foundry Networks FastIron Switch Foundry Networks NetIron Switch Foundry Networks ServerIron | GTA Firewall Appliances | H3C 3600 Series Switches H3C 5500 Series Switches |

HP JetDirect Print Servers HP ProCurve Switches | Huawei Quidway Switches (3COM) | IBM Proventia G Series IBM Proventia M Series |

Juniper E Series Routers Juniper EX Series Switches Juniper ISG Firewalls Juniper J Series Routers Juniper M Series Routers Juniper MX Series Routers Juniper NetScreen Firewalls Juniper SRX Firewalls Juniper SSG Firewalls (JunOS) Juniper SSG Firewalls (ScreenOS) Juniper T Series Routers | McAfee Enterprise Firewall | NETGEAR ProSafe FVS Firewalls |

Nokia IP Firewalls (Check Point) | Nortel Contivity Routers Nortel Ethernet Routing 8k Switch Nortel Passport 8k Switches Nortel Switching Firewalls (CP) Nortel VPN Routers | Ruggedcom RuggedSwitch |

Secure Computing (SecureOS 6) Secure Computing (SecureOS 7) | SonicWALL Firewall (SonicOS) SonicWALL NSA (SonicOS Enhanced) SonicWALL Pro (SonicOS) SonicWALL Pro (SonicOS Enhanced) SonicWALL TZ (SonicOS) SonicWALL TZ (SonicOS Enhanced) | WatchGuard 2 Series Firewalls WatchGuard 5 Series Firewalls WatchGuard 8 Series Firewalls WatchGuard 1050 Firewalls WatchGuard 2050 Firewalls WatchGuard X Core (XTM) WatchGuard X Edge (SS) WatchGuard X Edge (XTM) WatchGuard X Peak (XTM) |

說明:由於很多設備廠商共用作業系統或配置規範,如果您的設備或型號不在上面的列表中,請聯繫我們的技術支持部門獲取幫助。

用戶收益

網路配置管家集成了日常運行中配置、資產、監測、日誌等各方面的管理工作。尤其是網路配置漏洞和缺陷自動檢測這一突破性的技術,使用戶在更新設備的配置之前就能避免可能導致的問題,實現了以前需要專業人員手工花費很長時間才能完成的目標。用戶實際套用後因配置問題引起的網路性能和安全故障,從90%降低到10%以下。

7.1 減少網路故障

通過自檢測配置安全漏洞和缺陷,可以防患於未然,加強網路安全係數,提高網路的可用性。

7.2 快速恢復網路運行

當網路發生故障時,可以輕鬆回滾到先前已知良好的配置,快速恢復網路的正常運轉。

7.3 及時、全面掌握網路現狀和變化

提供易於使用、一目了然的豐富視圖,為工作計畫和處理決策提供堅實可靠的依據。

7.4 簡化網路維護

消除不同品牌、種類設備的界面和命令差異,節約了培訓、學習的花費和時間。支持大批量自動化操作,提高了維護工作效率、避免手工操作的失誤。

7.5 部署快捷、使用簡單、效果立現

無需複雜的前期調研,對現有網路系統無影響。日常使用如同瀏覽網站,無需複雜的培訓,避免新增管理系統帶來新的麻煩和額外的工作量。

技術優勢

8.1 專業配置漏洞和缺陷檢測分析技術

20年網路配置安全分析經驗積累,從18個角度進行智慧型分析,涵蓋網路七個層次的70多個技術規範。

8.2 基於國際標準的漏洞評價指標

內置行業標準的CVSS2安全和漏洞評價體系,可動態調整優先權。此外,還提供了基於業界最佳實踐的優先權模版,快捷實現先進的管理水準。

8.3 支持多廠商設備

支持各種品牌、種類的網路設備並持續更新和升級。

8.4 配置、事件、設備全文搜尋

用戶可以使用關鍵字和高級搜尋語法隨需檢索,同時還節省了資料庫、中間件的投入,簡化了系統本身使用和維護。

8.5 免資料庫架構

無需使用關係型資料庫,使並行處理海量日誌、事件、監測報警的數據再無瓶頸。其智慧型加速索引技術比關係型資料庫架構提高30倍。

8.6 元欄位

可在原始日誌上附加信息,打破了日誌記錄是信息最小單位的限制,使系統可以獲取更多事件發生時的環境和上下文關係,是情境感知不可或缺的底層支撐技術。

8.7 在同一視圖中展示多種設備

各類設備可以展示能體現其特點和主要參數的對應欄位,並可在欄位上直接打開選單進行查詢和篩選,避免了不同種類的設備需要在多個視窗中才能查看和操作。

數據中心擴展功能

當地市級機構還有部分中間業務套用和綜合前置等省級數據中心功能時,還可以通過以下擴展解決方案實現面向業務的全局化管理。

9.1 面向業務的IT服務管理

如何把IT服務監測與關鍵業務的運行狀況、運行質量、服務水平聯繫起來?在業務出現故障的情況下,進行故障的檢測、排查以及業務的恢復,是各類業務系統所面臨的重要問題。手工進行業務的監測和故障點的排查,費時費力,且需要耗費大量人力資源,效率低下,成本非常高,通過智慧型的系統平台來為業務的管理和維護提供支撐,幫助銀行進行業務的開展、維護、故障處理等,讓業務的管理簡便化、可視化、工具化、批量化。通過把業務系統、關鍵流程與相關資源的關聯分析和展示結合起來,可以準確把握信息資源運行狀態和業務之間的聯繫並以此為線索進行相關的管理和決策。

下圖是業務系統和信息資源的關聯視圖,當某業務系統的底層IT支撐發生問題時,可以立刻看到該業務系統出現紅色示警並快速、準確定位相關設備和事件。

下圖是業務流程和信息資源的關聯視圖,可以準確掌握關鍵業務流程和IT資源的關聯關係,IT資源對業務流程的影響等。

9.2 面向業務的安全管理

目前各銀行在信息安全防護方面做了大量卓有成效的工作,主要集中在技術方面的手段,但是整體的信息安全策略建設、全局的安全隱患監測方面相對滯後。

再好的設備,再好的技術,再完備的安全策略如果沒有得到有效的執行,那么這些投入將大打折扣,而且將會給單位帶來巨大的安全風險。網路信息安全措施監測就是從全局的角度出發,偵測系統的每個細節,做到防微杜漸,確保全全制度的貫徹、執行,使單位的隱患儘早得到排除,安全事故發生之後有據可查,安全事件的快速排查、定位;安全事件相關責任人的認定,安全隱患提前預警。

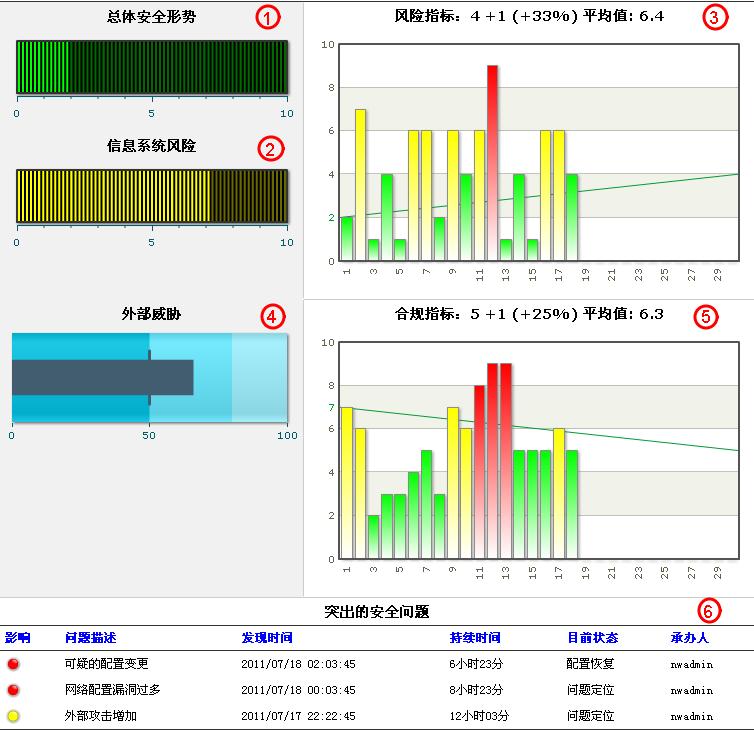

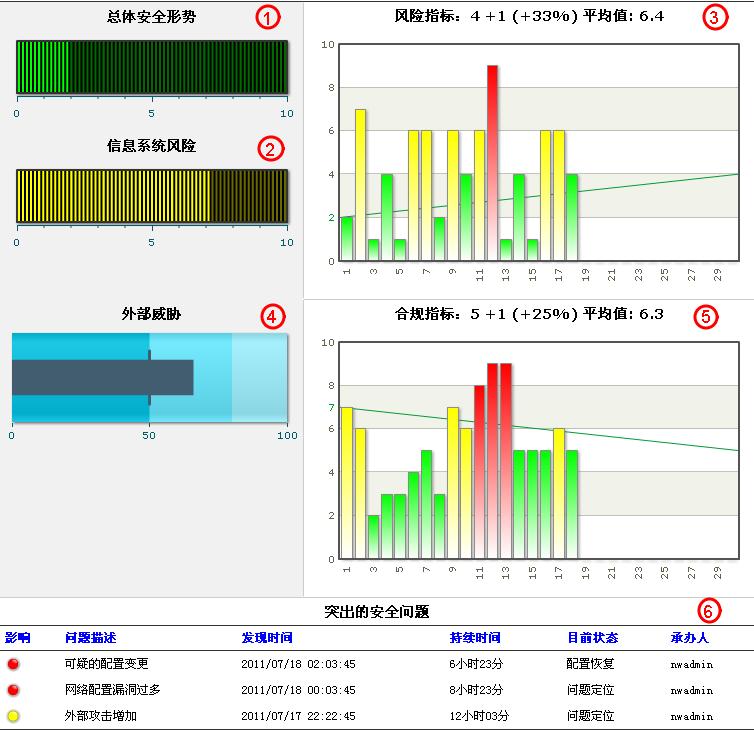

① 總體安全形勢

表示企業信息安全的總體形勢,當有安全事故發生時,無論是網站被攻破還是一台關鍵的線上交易路由器宕掉,這裡都會體現為紅色。

② 信息系統風險

表示企業關鍵信息系統或資產的風險情況,一般情況下應一直為綠色,一旦出現黃色或紅色,就必須立即採取行動予以消除。這裡的企業關鍵信息系統或資產可以是產品設計圖紙,當這些數據被異常拷貝時就應該顯示紅色。③ 風險指標趨勢

顯示信息系統風險隨時間的變化及趨勢。

④ 外部威脅

表示企業面臨外部威脅的情況。其中深藍色表示當前的外部威脅,中藍色表示年初至今的平均外部威脅,淺藍色表示本月初至今的平均外部威脅。本例中我們看到當前面臨的外部威脅偏高,高於年平均水平,但從本月來看,威脅比本月其它時間要低。

⑤ 合規管理趨勢

顯示合規執行情況隨時間的變化及趨勢。

⑥ 突出的安全問題

列出當前需要在公司層面予以關注的安全問題。

9.3 綜合行為審計

對銀行的IT管理人員、業務人員、外包服務公司員工,在什麼時間做過什麼事情,是否有違規或違法操作,是否觸及敏感數據;是否影響了系統的運行。是否滿足行業監管規定等進行準確、及時、可持續的核查。如右圖所示,通過綜合行為審計,可及時掌握合規狀態,按照行業監管規則、安全管理國際標準或銀行內部規範,能夠及時掌握合規執行情況,定位違規行為和人員。

發現違規行為或外部威脅後,可以通過操作行為時序圖,在大範圍、長時間和海量數據中,快速篩選、標註和定位操作行為記錄,查看什麼時間、什麼人員、進行了什麼操作和涉及的信息資源及其操作結果等詳細信息。

使用者產品及解決方案

國外典型用戶有:

Union Bank | 美國聯合銀行 | 銀行 |

Mellon | 紐約梅隆銀行 | 銀行 |

Amsouth Bank | 美國南部銀行 | 銀行 |

Discover Finanacial Services | Discover信用卡 | 銀行 |

JPMorgan Chase | 摩根大通銀行 | 銀行 |

Merrill Lynch | 美林 | 證券 |

Goldman Sachs | 高盛 | 證券 |

NASDAQ | 納斯達克交易市場 | 證券 |

Federated Insurance | 聯合保險 | 保險 |

Aegon | 荷蘭全球保險集團 | 保險 |

Capitol Insuracne Companies | Capitol保險集團 | 保險 |

FARMERS | FARMERS車險 | 保險 |

Alcatel-Lucent | 阿爾卡特朗訊 | 電信 |

British Telecom | 英國電信 | 電信 |

Orange | Orange通訊 | 電信 |

ATMB | 法意隧道 | 交通 |

Autostrade per l'italia | 義大利公路網 | 交通 |

SUEZ | 蘇伊士核能 | 交通、能源 |

DukeUniversity | 杜克大學 | 教育 |

Miami-Dade Courty Public Schools | 邁阿密戴德學區 | 教育 |

StandfordUniversity | 史丹福大學 | 教育 |

JCPenney | JCPenney百貨 | 零售 |

SaraLee | 莎莉百貨 | 零售 |

WALMART | 沃爾瑪 | 零售 |

Chevron | 雪佛龍 | 能源 |

FPL | 佛羅里達電力 | 能源 |

Koch Industries Inc | 科氏工業有限公司 | 能源 |

CocaCola | 可口可樂 | 食品 |

RedBull | 紅牛 | 食品 |

BC hydro | 溫哥華水電局 | 水務 |

SRP Centennial | 鹽河水利 | 水務 |

Procter&Gamble | 寶潔 | 消費品 |

BlueCross BlueShield Association | 美國藍十字和藍盾協會 | 醫療 |

Genentech | 基因泰克生物技術公司 | 醫療 |

Mayo | 梅約臨床和醫療中心 | 醫療 |

MERCK | 默沙東 | 醫療 |

Disney | 迪斯尼 | 娛樂、出版 |

AT&T | 美國電話電報公司 | 製造 |

Chubb | 集寶安保 | 製造 |

Lockheed Martin | 洛克希德馬丁 | 製造 |

MOTOROLA | 摩托羅拉 | 製造 |

TRW Automotive | 美國天合汽車集團 | 製造 |

XEROX | 施樂 | 製造 |

Synopsys | 新思科技 | 製造(半導體) |

MATTEL | 美泰玩具 | 製造、零售 |