由於無線網路使用的是開放性媒介採用公共電磁波作為載體來傳輸數據信號,通信雙方沒有線纜連線。如果傳輸鏈路未採取適當的加密保護,數據傳輸的風險就會大大增加。因此在WLAN中無線安全顯得尤為重要。

基本介紹

- 中文名:無線網安全技術

概述

常用安全技術

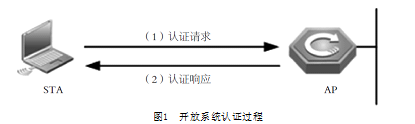

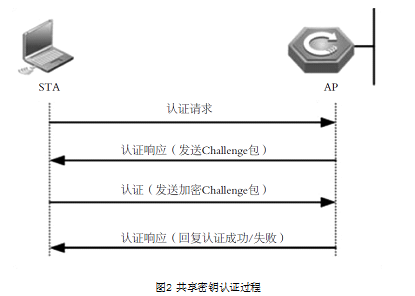

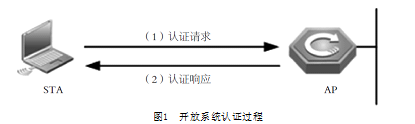

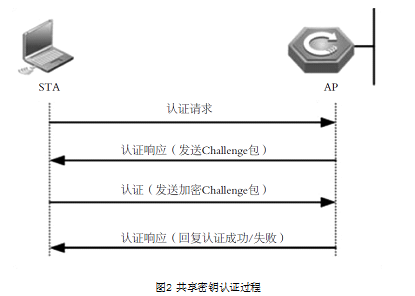

鏈路認證技術

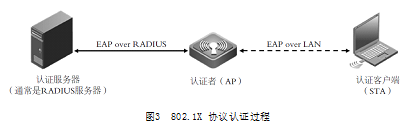

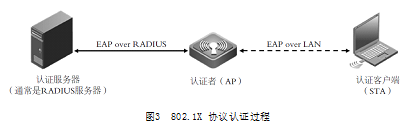

接入認證技術

由於無線網路使用的是開放性媒介採用公共電磁波作為載體來傳輸數據信號,通信雙方沒有線纜連線。如果傳輸鏈路未採取適當的加密保護,數據傳輸的風險就會大大增加。因此在WLAN中無線安全顯得尤為重要。

由於無線網路使用的是開放性媒介採用公共電磁波作為載體來傳輸數據信號,通信雙方沒有線纜連線。如果傳輸鏈路未採取適當的加密保護,數據傳輸的風險就會大大增加。因此在WLAN中無線安全顯得尤為重要。概述為了增強無線網路安全性,至...

不同類型的加密可以在系統層面上提高安全的可靠性。舉例來說,OpenSSH就是一個不錯的選擇,可以為在同一網路內的系統提供安全通訊,即使需要經過網際網路也沒有問題。採用加密技術來保護無線網路中的所有通訊數據不被竊取是非常重要的,就象採用了SSL加密技術的電子商務網站一樣。實際上,如果沒有確實必要的話,儘量不...

《無線網路安全技術》是2013年9月清華大學出版社出版的圖書,作者是姚琳。圖書簡介 本書針對無線區域網路、無線城域網、移動通信網、無線感測網和Ad Hoc網等無線網路中的安全問題進行了詳細歸納和總結,內容豐富,概念和原理講解細緻,深入淺出。書中的每一章都相對獨立,兼顧了通用性和系統性,對典型的案例進行了分析...

《網路安全技術—無線區域網路客戶端安全技術要求》(GB/T 33563-2024)是2024年11月1日實施的一項中華人民共和國國家標準,歸口於全國網路安全標準化技術委員會,主管部門為國家標準化管理委員會。編制進程 2024年4月25日,《網路安全技術—無線區域網路客戶端安全技術要求》(GB/T 33563-2024)發布。2024年11月1日,...

《無線通信網路安全技術》是2014年國防工業出版社出版的圖書,作者是祝世雄、羅長遠、安紅章、郁濱。內容簡介 如果您想了解無線通信網路安全技術發展歷程,領略其設計之美,從而啟發自己的系統設計思維,那么《網路與信息安全前沿技術叢書:無線通信網路安全技術》是您最佳的選擇之一。《網路與信息安全前沿技術叢書:無線...

《無線通信網中的安全技術》是徐勝波著作的圖書。內容簡介 本書主要介紹無線通信網路中的安全技術。全書共10章,分別介紹了無線通信網路中的一些安全問題,一些基本的密碼知識,對稱密碼系統和算法,非對稱密碼系統與算法,認證系統與算法等。本書主要介紹無線通信網路中的安全技術。全書共10章,分別介紹了無線通信網路中...

在深入研究面向WMN的無線網路安全技術的同時,我們還探討了機器學習相關方法,這是因為機器學習是重要的無線網路安全支撐技術。通過交叉研究,能夠使得我們更為深入地理解無線網路安全關鍵技術,也有利於將本項目的研究成果遷移到其他類型網路和其他套用場景研究當中;另一個方面,通過研究WMN網路安全技術,能夠指導最佳化相關的...

5.5 第三代移動通信系統(3g)的安全策略 5.5.1 2g的安全缺陷 5.5.2 3g的安全結構 5.5.3 3g的安全特性 5.6 移動多跳分組無線網路(ad hoc)的安全性 5.6.1 ad hoc網路及其面臨的安全威脅 5.6.2 ah hoc網路的安全技術 5.6.3 ad hoc網路的入侵檢測 5.6.4 小結 參考文獻 第6章 紅外光通信...

無線網路安全技術國家工程實驗室是國家在基礎性網路安全方面布局的產業技術基礎設施,由 西電捷通公司(由西安電子科技大學綜合業務網理論及關鍵技術國家重點實驗室發起並投資組建)、國家密碼管理局商用密碼檢測中心、國家無線電監測中心檢測中心、西安郵電學院、北京市政務網路管理中心、WAPI產業聯盟及中國電科院信息與通信...

《安全技術大系無線網路安全》是2011年9月出版的圖書,作者是中國密碼學會。本書論述了各種形態無線網路中的關鍵安全問題及典型的解決方案和協定。內 容 簡 介 本書內容翔實(涵蓋了無線網路的各種形態)、注重跟蹤國內外最新發展動態(如無線體域網、物聯網等),選材新穎(如6LoWPAN、4G、無線Mesh網路等)、突出...

1.3 無線局域網安全技術 1.3.1 無線區域網路發展中面臨的問題 1.3.2 無線區域網路的安全問題 1.3.3 安全業務 1.3.4 無線區域網路的安全研究現狀 1.3.5 無線區域網路的發展前景 1.4 小結 思考題 本書主要內容包括寬頻無線IP網路系統的安全體系結構、密鑰交換與密鑰管理、AAA技術、WQLAN網路整體安全解決...

領域的科研人員參考。圖書目錄 第1章緒論 第2章無線網路安全體系 第3章異構無線網路自適應協作分集算法 第4章不定攻擊中網路最弱節點定位技術 第5章自體集網路入侵檢測中的高效尋優算法 第6章混合式無線網路丟失數據包恢複方法 第7章具有網路誘導時延的NCS建模與控制 第8章總結與展望 參考文獻 ...

本課題聚焦物理層協同安全技術研究,將深入分析協作通信機制對物理層安全性能帶來的正反兩方面影響,通過協同中繼和協同干擾兩種手段,提升安全能力,前者利用協同中繼波束成型,提升合法用戶的主信道容量;後者通過在協作通信過程中傳送有效干擾信號,降低竊聽信道容量。針對無線協作網路的套用需求和現實約束,研究分散式流量感知...

1.1.2無線網路安全問題3 1.2無線區域網路3 1.2.1概述3 1.2.2無線區域網路簡介5 1.2.3無線區域網路的標準9 1.2.4無線區域網路的通信方式14 1.2.5WLAN、3G與BlueTooth三 者之間的關係15 1.3無線局域網安全技術15 1.3.1無線區域網路發展中面臨的問題16 1.3.2無線區域網路的安全問題18 1.3.3安全業務21 1...

寬頻無線網路WAPI安全技術 《寬頻無線網路WAPI安全技術》,是由張變玲等人完成的科研項目。參與人員 主要完成人:張變玲、王育民、黃振海、郭 宏、鐵滿霞、李大為 獲獎記錄 2005年度國家技術發明獎二等獎。

11 第4章 無線區域網路的物理層 第5章 擴頻通信技術 第6章 無線區域網路MAC層 第3篇 實踐篇 第7章 無線傳輸信道 第8章 無線區域網路干擾源與整體性能分析 第9章 無線區域網路性能與測試 第4篇 安全篇 第10章 密碼學 第11章 無線區域網路的信息安全問題 第5篇 展望篇 第12章 無線區域網路的技術發展 參考文獻 ...

《無線區域網路安全:設計及實現》針對有一定網路安全技術和無線通信技術基礎的中、高級讀者,適合軍內外從事無線網路安全理論研究、設備研製、工程套用、項目管理人員,以及高校信息安全、計算機、通信等專業高年級本科生和研究生參考使用,對從事網路的安全防護系統研究與研製人員也有一定的借鑑與參考價值。

《無線網路技術——原理、安全及實踐》是2019年2月機械工業出版社出版的圖書,作者是張路橋。內容簡介 無線網路可作為有線網路的補充,在某些套用場所中其甚至可以完全替代有線網路。本書作為無線網路領域的入門教材,涵蓋了無線廣域網、無線城域網、無線區域網路以及無線個域網等內容,並從原理、編程、安全等方面介紹...

無線技術是指在不使用物理線纜的前提下,從一點向另一點傳遞數據的方法,包括無線電、蜂窩網路、紅外線和衛星等技術。作者簡介 Brian Baker,是在華盛頓特區為美國政府工作的一名滲透測試人員。Brian幾乎在IT行業的各個領域都工作過:從伺服器管理員到網路基礎架構的支持,再到目前的安全領域。Brian一直把關注重點放在...

在網路融合安全層面,圍繞終端設備在接入及通信兩個不同階段的安全需求,首先研究了異構多域無線網路集成接入認證技術,保障了終端跨域接入安全;在此基礎上,設計了層次化跨域密鑰管理模型和方法,提出了高效的端到端安全加密、報文安全路由以及安全切換和漫遊機制,在保證網路通信質量的基礎上,實現了端到端通信安全。

11.3.1 電子郵件安全概述 11.3.2 電子郵件欺騙技術與典型實例 11.3.3 配置Microsoft Outlook 11.4 網路檔案服務安全 11.5 其他常用網際網路典型套用服務安全 11.5.1 搜尋引擎服務安全 11.5.2 即時通信工具安全 第12章 無線網路安全 12.1 行動網路安全 12.1.1 無線廣域網安全要求概述 12.1...

3.5無線安全防禦系統套用57 3.5.1系統部署架構57 3.5.2收發引擎部署58 3.5.3網路部署58 思考題58 無線網路安全目錄第4章移動終端設備及內容安全管理59 4.1移動終端安全管理技術60 4.1.1防毒技術60 4.1.2沙箱技術67 4.1.3NAC網路控制67 4.1.4設備強管控技術70 4.2MDM移動設備管理70 4.2.1設備...

探討了幾種主流的無線網路技術和安全機制,對無線網路技術及其安全的發展現狀和發展趨勢做了詳細的探究。內容包括緒論、無線網路安全問題、無線網路結構與標準、無線通信基礎、幾種主流無線網路技術及其安全機制和其他無線網路技術等。全書結構合理,條理清晰,內容豐富新穎,是一本值得學習研究的著作。

隨著移動設備的爆炸式增長,2011年各種筆記本電腦、上網本、智慧型手機、平板電腦都將快速融入人們的日常生活。而例如咖啡廳、賓館等公共場所所提供的無線網路安全問題,也會成為關注焦點。黑客可以很輕易的通過公共無線網路侵入個人移動設備,獲取隱私信息等。安全分析 網際網路安全主要表現在以下幾個方面:網際網路的物理安全、...

WAPI (Wireless LAN Authentication and Privacy Infrastructure)是無線區域網路鑑別和保密基礎結構,是一種安全協定,同時也是中國無線局域網安全強制性標準,最早由西安電子科技大學綜合業務網理論及關鍵技術國家重點實驗室提出。WAPI 像紅外線、藍牙、GPRS、CDMA1X等協定一樣,是無線傳輸協定的一種,只不過跟它們不同的...