由於無線網路使用的是開放性媒介採用公共電磁波作為載體來傳輸數據信號,通信雙方沒有線纜連線。如果傳輸鏈路未採取適當的加密保護,數據傳輸的風險就會大大增加。因此在WLAN中無線安全顯得尤為重要。

基本介紹

- 中文名:無線網安全技術

概述

常用安全技術

鏈路認證技術

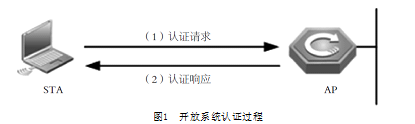

圖1

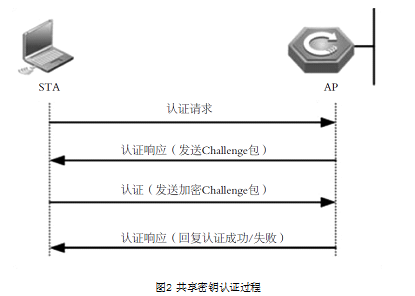

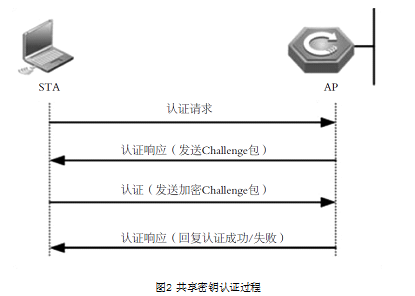

圖1 圖2

圖2接入認證技術

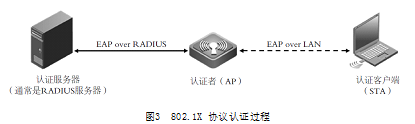

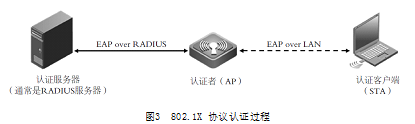

圖3

圖3由於無線網路使用的是開放性媒介採用公共電磁波作為載體來傳輸數據信號,通信雙方沒有線纜連線。如果傳輸鏈路未採取適當的加密保護,數據傳輸的風險就會大大增加。因此在WLAN中無線安全顯得尤為重要。

圖1

圖1 圖2

圖2 圖3

圖3無線網安全技術概述 為了增強無線網路安全性,至少需要提供認證和加密兩個安全機制。認證機制:認證機制用來對用戶的身份進行驗證,限定特定的用戶(授權的用戶)可以使用...

《無線網路安全技術》是2013年9月清華大學出版社出版的圖書,作者是姚琳。...... 《無線網路安全技術》是2013年9月清華大學出版社出版的圖書,作者是姚琳。...

企業及電子商務無線網路管理員的有力參考,也可以作為高級黑客培訓及網路安全認證機構的深入網路安全輔助教材,是安全技術愛好者、無線安全研究者、無線開發人員必備的...

本書主要介紹無線通信網路中的安全技術。全書共10章,分別介紹了無線通信網路中的一些安全問題,一些基本的密碼知識,對稱密碼系統和算法,非對稱密碼系統與算法,認證系統...

《無線網路安全——技術與策略》是一本金純 鄭武 陳林星編寫,由電子工業出版社在2004年出版的書籍。...

如今,無線網路技術已經廣泛套用到多個領域,然而,無線網路的安全性也是最令人擔憂的,經常成為入侵者的攻擊目標。《無線網路安全》為網路管理員提供了最實用的無線網路...

無線網路安全技術國家工程實驗室依託西安電子科技大學捷通公司(由西安電子科技大學通信工程學院綜合業務網理論及關鍵技術國家重點實驗室投資發起組建),國家密碼管理局商用...

《安全技術大系無線網路安全》是2011年9月出版的圖書,作者是中國密碼學會。本書論述了各種形態無線網路中的關鍵安全問題及典型的解決方案和協定。...

本書主要內容包括寬頻無線IP網路系統的安全體系結構、密鑰交換與密鑰管理、AAA技術、WQLAN網路整體安全解決方案、無線公開密鑰基礎設施(WPKI)技術、公鑰密碼技術、分組...

《無線通信安全技術》是2005年北京郵電大學出版社出版的圖書,作者是楊義先。...... 《無線通信安全技術》是2005年北京郵電大學出版社出版的圖書,作者是楊義先。...

《網路安全實用技術》是2011年8日清華大學出版社出版的圖書,作者是賈鐵軍。...... 網路安全管理技術、安全服務與安全機制、無線網安全技術;入侵檢測與防禦技術、黑客...

《無線區域網路技術與安全》是2005年機械工業出版社出版的圖書,作者是王順滿。全書分為基礎篇、理論篇、實踐篇、安全篇和展望篇,共12章,分別講述與無線區域網路有...

《無線感測器網路安全技術研究》是西南交通大學出版社2010年出版的圖書,由張楠編著。...

較之以往的同類圖書,《現代網路安全技術》特點是內容新,覆蓋面廣,內容不僅包含了無線網路安全、雲安全等以往概論性參考書不曾重點關注的內容,並且提供了網路安全系統...

《無線局域網安全》是2005年8月機械工業出版社出版的圖書,作者是馬建峰、朱建明、賴曉龍、牛廣平。...

《無線安全》是一本專門研究無線安全的著作,它主要介紹了無線技術的歷史背景、無線安全協定、技術討論和市場觀察相互融合,並且在特定於無線技術的安全威脅範圍,對包括...

套用最新的無線局域網安全解決方案;遵循CiscoNAC來執行安全策略;學習密碼學基礎並實施lPSecVPN、DMVPN、GETVPN、SSL.VPN和MPt-SVPN技術:使用網路和主機入侵防禦、...

《無線感測器網路安全技術概論》是2010年人民郵電出版社出版的圖書,作者是沈玉龍。本書系統地介紹了近幾年來無線感測器網路安全技術相關方面的最新研究成果。...

《無線區域網路安全:設計及實現》針對有一定網路安全技術和無線通信技術基礎的中、高級讀者,適合軍內外從事無線網路安全理論研究、設備研製、工程套用、項目管理人員,以及...

網路安全防護是一種網路安全技術,指致力於解決諸如如何有效進行介入控制,以及如何...如果你還沒有採用WPA2無線安全,那就請把你現在的安全方案停掉,做個計畫準備上...

《無線通信安全理論與技術》是2011年9月北京郵電大學出版社有限公司出版的圖書。...... 《無線通信安全理論與技術》是2011年9月北京郵電大學出版社有限公司出版的圖書...

《無線局域網安全系統》是2004年電子工業出版社出版的圖書,作者是曹秀英耿嘉沈平。...... 4.1 ieee 802.11安全技術概述(31)4.1.1 無線區域網路網路結構(31)...

互聯網安全是一門涉及計算機科學、網路技術、通信技術、密碼技術、信息安全技術、套用數學、數論、資訊理論等多種學科的綜合性學科。互聯網安全從其本質上來講就是互聯...

《無線局域網安全分析與防護》從無線區域網路的組成和套用環境出發,結合Internet系統的體系結構,按照密碼學的基本原則對無線局城網iEEE 802.11標準的安全機制,結合相應...

《物聯網安全技術》是2012年6月1日電子工業出版社出版的圖書,作者是雷吉成。...... 曾組織和領導了分組無線數據網、高速無線數據網、863無線數據接入技術、數據蜂...

無線網路是IEEE定義的無線網技術,在1999年IEEE官方定義802.11標準的時候,IEEE選擇並認定了CSIRO發明的無線網技術是世界上最好的無線網技術,因此CSIRO的無線網技術...

WAPI ((Wireless LAN Authentication and Privacy Infrastructure)無線區域網路鑑別和保密基礎結構,是一種安全協定,同時也是中國無線局域網安全強制性標準。...