基本介紹

空中接口,加密技術,鑒權技術,入侵檢測,

空中接口

Um接口是GSM的空中接口。Um接口上的通信協定有5層,自下而上依次為物理層、MAC(MediaAccessControl)層、LLC(LogicalLinkControl)層、SNDC(SubnetworkDependantConvergence)層和網路層。

MAC為媒質訪問控制層。MAC的主要作用是定義和分配空中接口的GPRS邏輯信道,使得這些信道能被不同的移動終端共享。GPRS的邏輯信道共有3類,分別是公共控制信道、分組業務信道和GPRS廣播信道。公共控制信道用來傳送數據通信的控制信令,具體又分為尋

呼和應答等信道。分組業務信道用來傳送分組數據。廣播信道則是用來給移動終端傳送網路信息。LLC層為邏輯鏈路控制層。它是一種基於高速數據鏈路規程HDLC的無線鏈路協定。LLC層負責在高層SNDC層的SNDC數據單元上形成LLC地址、幀欄位,從而生成完整的LLC幀。另外,LLC可以實現一點對多點的定址和數據幀的重發控制。 數字蜂窩技術

數字蜂窩技術

數字蜂窩技術

數字蜂窩技術BSS中的LLR層是邏輯鏈路傳遞層。這一層負責轉送MS和SGSN之間的LLC幀。LLR層對於SNDC數據單元來說是透明的,即不負責處理SNDC數據。

SNDC被稱為子網依賴結合層。它的主要作用是完成傳送數據的分組、打包,確定TCP/IP地址和加密方式。在SNDC層,移動終端和SGSN之間傳送的數據被分割為一個或多個SNDC數據包單元。SNDC數據包單元生成後被放置到LLC幀內。

加密技術

加密技術包括兩個元素:算法和密鑰。算法是將普通的信息或者可以理解的信息與一串數字(密鑰)結合,產生不可理解的密文的步驟,密鑰是用來對數據進行編碼和解密的一種算法。在安全保密中,可通過適當的鑰加密技術和管理機制來保證網路的信息通信安全。

鑒權技術

GSM系統的鑒權規程

標準鑒權方式

這是MS主動進行的一種鑒權方式,以下三種場合將採用標準鑒權:(1)MS主叫;(2)MS被叫;(3)MS位置登記。在這種鑒權方式下,小區內的所有MS都共用本小區前向信道/尋呼信道上廣播的RAND,然後MS在進行系統接入時通過其初始接入訊息提供算出的回響值AUTHR和所對應的RANDC,並且MS還可根據情況對內部保存的COUNT計數值增1,結果值同樣放在初始接入訊息中送給網路方。初始接入訊息可以是位置登記,呼叫始發等,因而這種形式的鑒權在A接口上無顯式的規程,其訊息過程隱含在相應的初始接入訊息中。 IDS結構圖

IDS結構圖

IDS結構圖

IDS結構圖在標準鑒權中網路方需要執行三項校驗:RANDC、AUTHR和COUNT。只有這三項校驗均通過才允許MS接入。(1)RANDC檢驗:是為了驗證MS鑒權所用的隨機數是否為本交換機所產生的;(2)AUTHR校驗:它類似於GSM中SRES校驗;(3)COUNT校驗("克隆"檢測):它是識別網路中是否有"克隆"MS存在的一種有效手段,假如一部MS被"克隆",那么只要合法MS和"克隆"MS都在網上使用,兩機所提供的COUNT值肯定會有不同,由於網路記錄的COUNT值是兩機呼叫事件發生次數總和,因此兩機中的任意一部在某次進行系統接入嘗試時必定會出現該機的COUNT值與網路方保存的COUNT值不同的情形,網路即可據此認定有"克隆"MS存在。此時網路方除了拒絕接入外還可採取諸如對MS進行跟蹤等措施。

獨特徵詢的鑒權方式

這是由MSC向MS發起的一種顯式鑒權方式,其訊息過程與始呼、尋呼回響或登記等訊息過程是互相獨立的,MSC可指示基站在控制信道上向某MS發出一個特定的RANDU進行鑒權。在以下場合將使用獨特徵詢的鑒權方式:(1)切換;(2)在話音信道上鑒權;(3)標準鑒權失敗後可能進行的再次鑒權;(4)MS請求增值業務有關的操作。(5)SSD更新時。MSC可在任何時候發起獨特徵詢規程,最典型的情況是在呼叫建立或登記的開始階段實施這個規程,當然在發生切換或標準鑒權失敗後也可追加這種專門的獨特徵詢鑒權過程。MS用RANDU計算得到AUTHU,並通過專門的鑒權回響訊息發給MSC/VLR。它是一種最高級別的安全性措施,主要套用於情形:(1)定時的SSD更新;(2)標準鑒權失敗後可能要進行的SSD更新;(3)其它管理方面的需要。由於SSD是前兩種鑒權方式下參與運算的重要參數,因此SSD數據需要經常更新且SSD更新的發起和更新結果的確認只能由AuC完成,不能在MSC/VLR中進行,在更新過程中SSD,MIN,ESN號碼都不能在空中傳遞,所以在SSD更新過程中一定同時伴隨基站徵詢和獨特鑒權,通過基站徵詢過程中的中間回響值AUTHBS來確認MS和網路側的SSD已取得一致更新。

入侵檢測

定義

入侵檢測是一項重要的安全監控技術,其目的是識別系統中入侵者的非授權使用及系統合法用戶的濫用行為,儘量發現系統因軟體錯誤、認證模組的失效、不適當的系統管理而引起的安全性缺陷並採取相應的補救措施。在移動通信中入侵檢測系統(IntrusionDetectionSystem:IDS)可用來檢測非法用戶以及不誠實的合法用戶對網路資源的盜用與濫用。上面分析的AKA和加密等安全技術可以減少假冒合法用戶、竊聽等攻擊手段對移動通信網進行攻擊的危險性。但針對手機被竊、軟硬體平台存在的安全性漏洞、使用網路工具以及在徵得同意前提下的欺編性行為等情況,僅採用AKA等安全技術是不夠的。為提高移動通信的安全性,在使用AKA方案的基礎上可以在網路端使用IDS監控用戶行為以減少假冒等欺騙性攻擊的威脅。

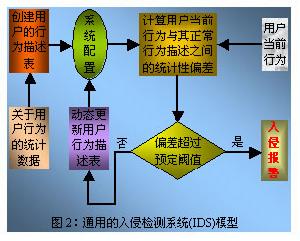

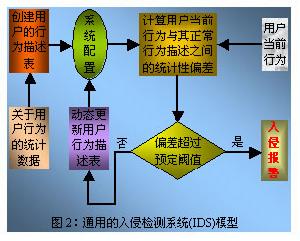

系統(IDS)模型

其基本思路為:入侵者的行為和合法用戶的異常行為是可以從合法用戶的正常行為中區別出來的。為定義用戶的正常行為就必須為該用戶建立和維護一系列的行為輪廓配置,這些配置描述了用戶正常使用系統的行為特徵。IDS可以利用這些配置來監控當前用戶活動並與以前的用戶活動進行比較,當一個用戶的當前活動與以往活動的差別超出了輪廓配置各項的門限值時,這個當前活動就被認為是異常的並且它很可能就是一個入侵行為。

系統的設計

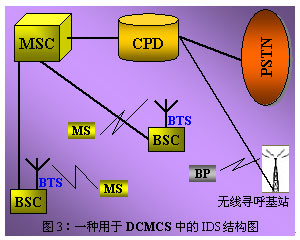

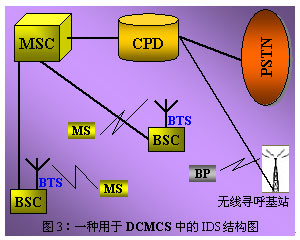

早期的IDS主要是針對固定網路的安全性需求而設計的,在移動通信網中設計IDS必須考慮用戶的移動性。第一個IDS是為AMPS模擬蜂窩系統設計的。通過為移動通信網設計IDS監控和報告系統中用戶活動的狀態,儘可能實時地檢測出潛在的入侵活動。由此可以避免不誠實的合法用戶以及非法用戶對系統進行的攻擊。 IDS結構圖

IDS結構圖

IDS結構圖

IDS結構圖DCMCS中多層次的入侵檢測:層次1:對用戶的移動速度、並機進行驗證,由此進行快速的入侵檢測;層次2:模組級驗證:系統檢測用戶行為在DCMCS實體上是否衝突(如在一個低密度用戶區的交換機上發生頻繁切換和呼叫就可能存在一個入侵的徵兆);層次3:對每個用戶的監控檢測:這是最典型的入侵檢測分析,它要求IDS具有對用戶的正常行為進行學習並創建用戶正常行為輪廓配置的能力,在此前提下若有入侵者請求網路服務時必然會產生與合法用戶的行為輪廓配置明顯的偏差,從而IDS可以依據入侵者的異常性活動來檢測出入侵者。