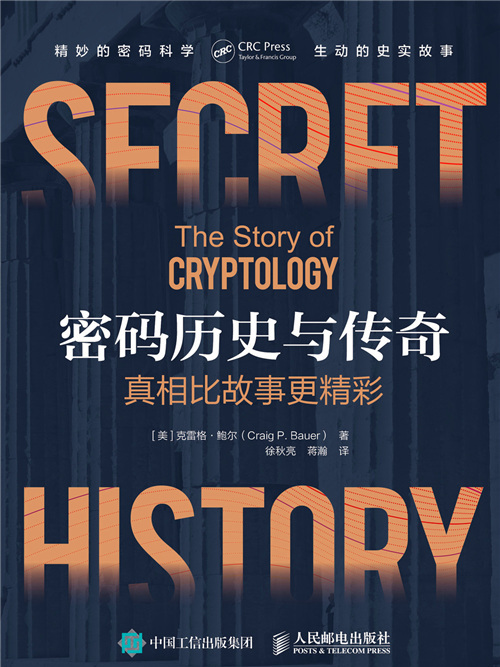

《密碼歷史與傳奇》是2019年4月人民郵電出版社出版的圖書,作者是[美]克雷格·鮑爾(Craig P·Bauer)。

基本介紹

- 中文名:密碼歷史與傳奇

- 作者:[美]克雷格·鮑爾(Craig P·Bauer)

- ISBN:9787115493965

- 頁數:519頁

- 定價:198元

- 出版社:人民郵電出版社

- 出版時間:2019年4月

- 裝幀:精裝

- 開本:小16開

《密碼歷史與傳奇》是2019年4月人民郵電出版社出版的圖書,作者是[美]克雷格·鮑爾(Craig P·Bauer)。

《密碼歷史與傳奇》是2019年4月人民郵電出版社出版的圖書,作者是[美]克雷格·鮑爾(Craig P·Bauer)。內容簡介密碼歷史與傳奇適合對密碼學感興趣的大眾讀者閱讀,也適合大學相關專業將之作為課程教材使用,尤其適合...

《密碼傳奇:從軍事隱語到電子晶片》是2000年上海譯文出版社出版的圖書,作者是(德國)魯道夫·基彭哈恩 (Rudolf Kippenhahn)。該書是一本介紹密碼學的科普讀物,作者由淺入深地向讀者介紹加密、脫密的方法和技巧,同時揭開了許多歷史故事背後與密碼有關的內幕。作者簡介 魯道夫·基彭哈恩(Rudolf Kippenhahn),德國著名...

《中國歷史密碼》一書講述中華民族5000年歷史文化,通過對陝西歷史博物館最具代表性的200件珍貴文物詳解,150則傳奇歷史故事,50個知識與人物解讀。以歷史紀年的順序,從政治、經濟、科技、人文等方面講述中國歷史文化,立體式演繹出一幅中華民族輝煌的發展歷史畫卷。圖書內容 《中國歷史密碼》是從陝西歷史博物館文物入手...

《歷史密碼/揭秘歷代懸案疑案》是2008年中國工人出版社出版的圖書,作者是何憶。內容提要 本書匯集了大量歷史上懸而未決的懸疑謎案,在綜合歷史研究成果的基礎上,還對諸多民間的秘聞傳說進行了整理,試圖將歷史研究的科學性、知識性、探索性同民間傳說的趣味性融為一體,充分匯集關於歷史懸疑的各種說法,讓你在前人眾...

1、歷史、懸疑、冒險,不僅具備懸疑小說的節奏快、推理嚴謹的特色,更具有豐富的歷史知識。2、故事背景設定圍繞成吉思汗陵墓,是大眾熟知的一個歷史人物,關於他的陵墓傳奇本身就具備了傳奇和探秘的元素,這正是目前網路影視劇市場的關注熱點。3、怯薛軍代代相傳,用生命和信念保衛著陵墓的安全,為尋找傳說中的黃金...

《小小百科體驗館:達文西密碼(彩圖注音版)》里我們就為大家講述一些仍困惑人們的未解之謎。這些未解之謎包括考古疑難、未知人體、奇妙生物、名人疑霧和寶藏困惑五個部分。這些未解之謎,涉及到歷史文化、人體、生物、名人傳奇和寶藏。無論是不可思議的文明現象,還是難以想像的生物奇蹟;無論是眾說紛紜的名人傳奇,...

“傳奇密碼終結者(Trojan.Legend.Intrenat.c)”病毒:警惕程度★★★,木馬病毒,通過網路傳播,依賴系統: WIN9X/NT/2000/XP。病毒運行時會釋放自己到windows目錄下並命名為:internet.exe,然後修改註冊表進行自啟動。病毒運行時會頻繁搜尋傳奇登錄視窗,取得下列信息:用戶名、伺服器、修改密碼、修改密碼、當前密碼...

《歷史密碼3》是2009年中國工人出版社出版的圖書,作者是王行國 。內容簡介 揭開歷史背後神秘真相,還原歷史人物本來面孔。胡適先生曾說“歷史是個任人打扮的小姑娘”,此話道盡了黲迷人的雙重面目。它原本真實,卻失卻真實。無論是正史典籍、稗官野史,還是民間傳說、碑刻銘文,這些文字交織呈現給我們的,是一部包裝...

中文名稱:傳奇密碼天使病毒類型:木馬影響系統:Windows 2000, Windows 95, Windows 98, Windows Me,病毒行為:編寫工具:vc編寫,upx壓縮傳染條件:偽裝成有用的程式,誘導用戶運行發作條件:這是一個傳奇木馬,用來偷盜傳奇3的賬號密碼,並通過email傳送給攻擊者 系統修改:1,拷貝自身到%System% 2,在%System%建立一個同...

《歷史密碼Ⅱ》是中國工人出版社出版的圖書,作者是孫建華。內容簡介 莊嚴肅穆的正史背後,究竟掩蓋了多少歷史真相?臉譜化的歷史記載,僵化了多少曾經活躍的思維?正義不能被抹殺,忠貞不能被否定,但是官有官威,匪有匪氣、俠有俠骨、盜有盜風。當正義與邪惡交織,當偉大與平凡交錯,當高尚與低俗混流,歷史便呈現...

《世界歷史密碼:歷史學家最想解碼的真相》是晶冠出版的圖書,作者是張恩鴻 內容簡介 ◎以歷史觀點解讀古文明遺蹟中的神秘訊息、史上帝王的離奇死因、未解之謎的真相、中國傳說與考據、各國玄奇傳說,涵蓋古今中外發生過的懸疑未解的人、事、物,內容包羅萬象。 ◎作者以嚴謹態度引證豐富資料作精闢解析,期能還原歷史...

蘇州密碼 《蘇州密碼》是一部30集的古代傳奇類電視劇。

《密碼》是網劇《大飯店傳奇》插曲,發行於2021年4月1日,由范寒昀演唱 。歌曲歌詞 靜靜看著晚霞 還不情願回家 靠在桃樹下 戴一朵桃花 那是你親手摘下 輕撫我的頭髮 慌忙吻我臉頰 我們不說話 只把頭垂下 相互暗中觀察 我笑你邋遢 你說我像朵花 可能愛情的密碼 就是你疼我嗎 真誠的表達 開心的像傻瓜 其實...