《基於內容分發網路的分散式防惡意攻擊方法和系統》是網宿科技股份有限公司於2012年11月30日申請的專利,該專利的公布號為CN102932380A,申請公布日為2013年2月13日,發明人是洪珂、郭文強、王開輝。

《基於內容分發網路的分散式防惡意攻擊方法和系統》利用CDN的分散式網路分攤攻擊量,並且利用惡意攻擊識別技術,識別出攻擊IP,把攻擊用戶限制在CDN網路內部,最大限度的減少連線到客戶源站的惡意請求。其技術方案為:方法包括:識別不同區域的惡意攻擊請求;將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊;在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器;防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。

2017年12月11日,《基於內容分發網路的分散式防惡意攻擊方法和系統》獲得第十九屆中國專利優秀獎。

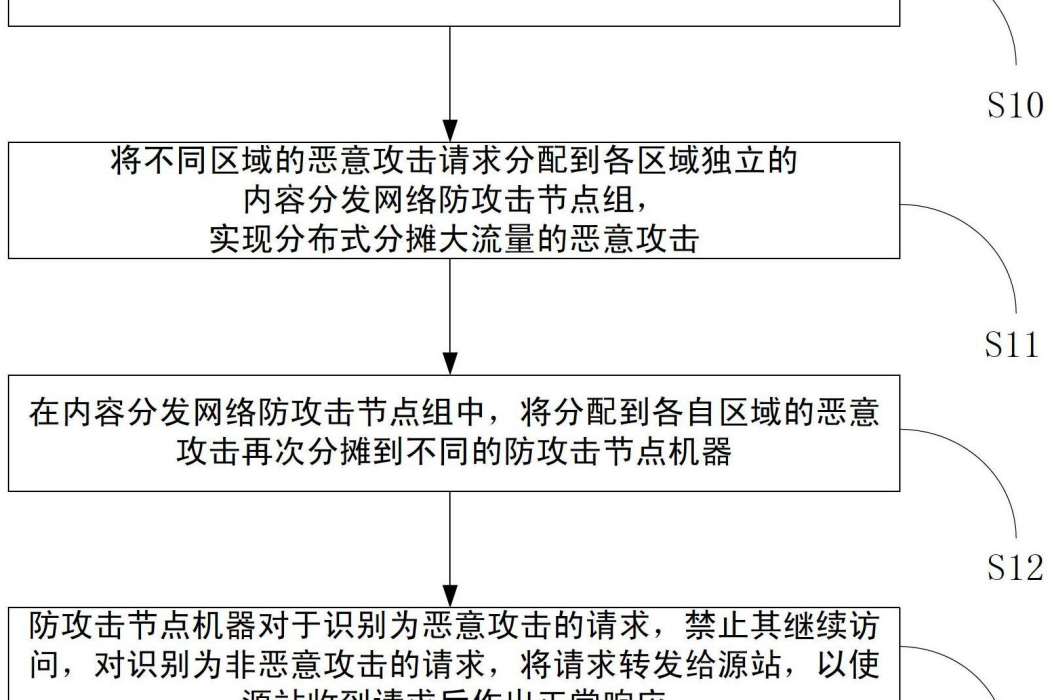

(概述圖為《基於內容分發網路的分散式防惡意攻擊方法和系統》摘要附圖)

基本介紹

- 中文名:基於內容分發網路的分散式防惡意攻擊方法和系統

- 申請人:網宿科技股份有限公司

- 申請日:2012年11月30日

- 申請號:201210501570X

- 公布號:CN102932380A

- 公布日:2013年2月13日

- 發明人:洪珂、郭文強、王開輝

- 地址:上海市徐匯區斜土路2669號15樓

- 分類號:H04L29/06(2006.01)I、H04L29/08(2006.01)I

- 代理機構:上海專利商標事務所有限公司

- 代理人:施浩

- 類別:發明專利

專利背景,發明內容,專利目的,技術方案,有益效果,附圖說明,權利要求,實施方式,榮譽表彰,

專利背景

基於安全網路針對惡意攻擊源的智慧型識別和防範的基本思想是,由於客戶動態請求的回響內容不能被快取,CDN接入商只為其提供加速通道,所以對於用戶的動態請求,CDN都需要回客戶源拉取內容再返回給客戶端。一旦攻擊發生,隨著請求數增多,對源站的服務會造成影響。此系統可以根據回源請求頻率動態分析用戶的行為,智慧型判斷是否為攻擊行為,一旦確認某個用戶IP存在攻擊行為,馬上把它拉入黑名單,禁止其在一段時間內繼續訪問該web站點,這樣就使得大部分的惡意請求在CDN的網路內部被限制掉,從而不會到達客戶源站。

並且針對不同地區的分散式大流量攻擊,分散式的CDN模式可以讓多個節點分攤攻擊量,最終到客戶源站的攻擊絕大部分被限制在CDN網路外,從而保證源站穩定運行,確保非惡意用戶的正常訪問。

2012年前的防動態請求攻擊的實現方案如圖1所示:惡意請求直接連到源站防火牆,利用2012年11月之前的防火牆技術或者硬體,比如IPtable和apache自帶的防惡意請求模組,判斷惡意動態攻擊行為。防火牆上根據設定的安全規則,判定是否屬於攻擊,如果是攻擊則防火牆禁止訪問,若不是攻擊,則放行請求,源站正常回響。

2012年11月之前的惡意動態請求方案存在以下的弊端:

1.2012年11月之前的硬體防火牆價格高昂,而且需要人力維護;增加運營成本。並且已有單一的防火牆,很難承擔分散式大流量攻擊。

2.軟體防火牆防攻擊能力有限,而且防範規則比較單一。

3.無論是硬體還是軟體防火牆都沒有辦法讓源站隱藏起來。

總體說來,當前的防動態請求攻擊方案,無法保證源站完全隱藏,攻擊者很簡單就可以發現源站,並對其實施攻擊。

發明內容

專利目的

該發明的目的在於解決上述問題,提供了一種基於內容分發網路的分散式防惡意攻擊方法和系統,利用CDN的分散式網路分攤攻擊量,並且利用惡意攻擊識別技術,識別出攻擊IP,把攻擊用戶限制在CDN網路內部,最大限度的減少連線到客戶源站的惡意請求。

技術方案

《基於內容分發網路的分散式防惡意攻擊方法和系統》所述防惡意攻擊方法,包括:識別不同區域的惡意攻擊請求;將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊;在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器;防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。

根據該發明的基於內容分發網路的分散式防惡意攻擊方法的一實施例,對於防攻擊節點機器對惡意攻擊的識別和處理進一步包括:內容分發網路的防攻擊節點機器通過黑名單判斷請求用戶的IP是否為攻擊IP,若不在黑名單中則動態請求正常連線回源。

根據該發明的基於內容分發網路的分散式防惡意攻擊方法的一實施例,對於防攻擊節點機器對惡意攻擊的識別和處理進一步包括:在黑名單判斷的同時,針對用戶訪問IP次數進行計數,在單位時間內判斷用戶的動態請求次數是否超過預設值,一旦達到預設值則判斷該用戶為攻擊者,將該用戶的IP列入黑名單;同時打開計時器,從判斷為攻擊者的時刻起至預設的時間段內,所有來自該用戶IP的請求都不能正常回源動態請求。

根據該發明的基於內容分發網路的分散式防惡意攻擊方法的一實施例,對於防攻擊節點機器對惡意攻擊的識別和處理進一步包括:如果請求IP在黑名單中的時間超過了預設值,則將該請求IP從黑名單中去除,以使下次訪問的時候重新開始對用戶訪問IP次數進行計數。

該發明還揭示了一種基於內容分發網路的分散式防惡意攻擊系統,包括:請求區域識別裝置,識別不同區域的惡意攻擊請求;區域分配裝置,將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊;節點機器分攤裝置,在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器;惡意攻擊請求處理裝置,防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。

根據該發明的基於內容分發網路的分散式防惡意攻擊系統的一實施例,惡意攻擊請求處理裝置進一步包括:黑名單判斷模組,內容分發網路的防攻擊節點機器通過黑名單判斷請求用戶的IP是否為攻擊IP,若不在黑名單中則動態請求正常連線回源。

根據該發明的基於內容分發網路的分散式防惡意攻擊系統的一實施例,惡意攻擊請求處理裝置進一步包括:訪問計數模組,在黑名單判斷的同時,針對用戶訪問IP次數進行計數,在單位時間內判斷用戶的動態請求次數是否超過預設值,一旦達到預設值則判斷該用戶為攻擊者,將該用戶的IP列入黑名單,同時打開計時器,從判斷為攻擊者的時刻起至預設的時間段內,所有來自該用戶IP的請求都不能正常回源動態請求。

根據該發明的基於內容分發網路的分散式防惡意攻擊系統的一實施例,惡意攻擊請求處理裝置進一步包括:黑名單更新模組,如果請求IP在黑名單中的時間超過了預設值,則將該請求IP從黑名單中去除,以使下次訪問的時候重新開始對用戶訪問IP次數進行計數。

《基於內容分發網路的分散式防惡意攻擊方法和系統》的方案是利用動態智慧型技術把不同地區的攻擊用戶,分配到不同的CDN防攻擊節點組,利用負載均衡算法把相同地區的防攻擊節點中的攻擊量分攤到多台防攻擊節點機器。每台防攻擊節點機器利用惡意攻擊識別技術分析出攻擊用戶,然後限制這個用戶IP的訪問。相對於2012年11月之前的技術,惡意動態攻擊在該發明的方案中是在CDN網路內部被智慧型識別並且被防範,且這個過程都在CDN網路內部處理,對源站毫無影響,至此不但可以儘量保證到源站的都為正常請求,保證源站後台穩定。而且處理過程完全和源站分離開來,減小源站頻寬消耗,另外由於不需要繼續部署防火牆,可以減少硬體成本和維護成本。

圖1示出了2012年11月之前的惡意動態請求的防範方案的流程圖。

圖2示出了該發明的基於內容分發網路的分散式防惡意攻擊方法的較佳實施例的流程圖。

圖3示出了該發明的防攻擊節點機器內部識別和防範惡意攻擊的子流程圖。

圖4示出了該發明的基於內容分發網路的分散式防惡意攻擊系統的較佳實施例的原理圖。

圖5示出了圖4系統實施例的運行流程的示意圖。

1.一種基於內容分發網路的分散式防惡意攻擊方法,包括:識別不同區域的惡意攻擊請求;將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊;在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器;防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。

2.根據權利要求1所述的基於內容分發網路的分散式防惡意攻擊方法,其特徵在於,對於防攻擊節點機器對惡意攻擊的識別和處理進一步包括:內容分發網路的防攻擊節點機器通過黑名單判斷請求用戶的IP是否為攻擊IP,若不在黑名單中則動態請求正常連線回源。

3.根據權利要求2所述的基於內容分發網路的分散式防惡意攻擊方法,其特徵在於,對於防攻擊節點機器對惡意攻擊的識別和處理進一步包括:在黑名單判斷的同時,針對用戶訪問IP次數進行計數,在單位時間內判斷用戶的動態請求次數是否超過預設值,一旦達到預設值則判斷該用戶為攻擊者,將該用戶的IP列入黑名單;同時打開計時器,從判斷為攻擊者的時刻起至預設的時間段內,所有來自該用戶IP的請求都不能正常回源動態請求。

4.根據權利要求3所述的基於內容分發網路的分散式防惡意攻擊方法,其特徵在於,對於防攻擊節點機器對惡意攻擊的識別和處理進一步包括:如果請求IP在黑名單中的時間超過了預設值,則將該請求IP從黑名單中去除,以使下次訪問的時候重新開始對用戶訪問IP次數進行計數。

5.一種基於內容分發網路的分散式防惡意攻擊系統,包括:請求區域識別裝置,識別不同區域的惡意攻擊請求;區域分配裝置,將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊;節點機器分攤裝置,在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器;惡意攻擊請求處理裝置,防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。

6.根據權利要求5所述的基於內容分發網路的分散式防惡意攻擊系統,其特徵在於,惡意攻擊請求處理裝置進一步包括:黑名單判斷模組,內容分發網路的防攻擊節點機器通過黑名單判斷請求用戶的IP是否為攻擊IP,若不在黑名單中則動態請求正常連線回源。

7.根據權利要求6所述的基於內容分發網路的分散式防惡意攻擊系統,其特徵在於,惡意攻擊請求處理裝置進一步包括:訪問計數模組,在黑名單判斷的同時,針對用戶訪問IP次數進行計數,在單位時間內判斷用戶的動態請求次數是否超過預設值,一旦達到預設值則判斷該用戶為攻擊者,將該用戶的IP列入黑名單,同時打開計時器,從判斷為攻擊者的時刻起至預設的時間段內,所有來自該用戶IP的請求都不能正常回源動態請求。

8.根據權利要求7所述的基於內容分發網路的分散式防惡意攻擊系統,其特徵在於,惡意攻擊請求處理裝置進一步包括:黑名單更新模組,如果請求IP在黑名單中的時間超過了預設值,則將該請求IP從黑名單中去除,以使下次訪問的時候重新開始對用戶訪問IP次數進行計數。

實施方式

基於內容分發網路的分散式防惡意攻擊方法的實施例:圖2示出了該發明的基於內容分發網路的分散式防惡意攻擊方法的較佳實施例的流程。參見圖2,該實施例的分散式防惡意攻擊方法的實施步驟詳述如下。

步驟S10:識別不同區域的惡意攻擊請求。通過2012年11月之前的智慧型分攤技術,能夠識別不同區域的攻擊請求。

步驟S11:將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊。

步驟S12:在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器。利用2012年11月之前的套用層負載均衡技術,能夠將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器。

步驟S13:防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。只將識別為非惡意攻擊的請求轉發給源站,在對源站毫無影響和壓力的情況下,保障回源站的都為正常請求。

步驟S13是防攻擊節點機器對攻擊請求的處理,其細化過程請見圖3所示。

步驟S20:防攻擊節點機器收到用戶的動態請求。

步驟S21:利用黑名單判斷請求用戶IP是否為攻擊IP,若在黑名單中則進入步驟S27,若不在黑名單中則進入步驟S22。

步驟S22:邊緣節點回源連線動態請求。

步驟S23:邊緣節點根據訪問IP對回源動態請求進行計數。

步驟S24:判斷是否超過單位時間最大動態請求數,若超過單位時間最大動態請求數則轉入步驟S25,若未超過與源站正常動態請求數則返回步驟S22處理。

步驟S25:將該IP加入到黑名單。

步驟S26:打開計時器。

步驟S27:判斷該IP在黑名單中的時間是否達到預設值,若時間達到預設值則進入步驟S29,若時間未達到預設值則進入步驟S28處理。

步驟S28:禁止該IP的訪問請求。

步驟S29:從黑名單中去除該IP。

從圖3的實施步驟中可以看出,防攻擊節點機器對攻擊請求的處理主要包括以下三個方面的內容:內容分發網路的防攻擊節點機器通過黑名單判斷請求用戶的IP是否為攻擊IP,若不在黑名單中則動態請求正常連線回源。在黑名單判斷的同時,針對用戶訪問IP次數進行計數,在單位時間內判斷用戶的動態請求次數是否超過預設值,一旦達到預設值則判斷該用戶為攻擊者,將該用戶的IP列入黑名單;同時打開計時器,從判斷為攻擊者的時刻起至預設的時間段內,所有來自該用戶IP的請求都不能正常回源動態請求。

如果請求IP在黑名單中的時間超過了預設值,則將該請求IP從黑名單中去除,以使下次訪問的時候重新開始對用戶訪問IP次數進行計數。這使得攻擊IP脫離攻擊者控制以後,其正常訪問在一定時間段後可以進行,防止IP被攻擊者劫持後從此一直在黑名單而不能繼續正常訪問的問題。

採用該實施例的方法,可以動態判斷攻擊者IP,防止攻擊者在不同時間段內更換攻擊IP,更具有智慧型性和實時性。在實時控制攻擊者IP後,其他正常訪問的用戶可以連線請求到源站,攻擊發生的時候,不會出現正常請求延遲或者直接被拒絕的風險。在攻擊停止後,恢復被挾持IP的正常訪問。在部署分散式防攻擊系統後,客戶源站內部可以不需要繼續部署防火牆。

基於內容分發網路的分散式防惡意攻擊系統的實施例:圖4示出了該發明的基於內容分發網路的分散式防惡意攻擊系統的較佳實施例的原理。參見圖4,該實施例的分散式防惡意攻擊系統包括:請求區域識別裝置10、區域分配裝置11、節點機器分攤裝置12、惡意攻擊請求處理裝置13。

參考圖5所示的系統運行流程,請求區域識別裝置10識別不同區域的惡意攻擊請求。請求區域識別裝置10是通過2012年11月之前的智慧型分攤技術,能夠識別不同區域的攻擊請求。區域分配裝置11將不同區域的惡意攻擊請求分配到各區域獨立的內容分發網路防攻擊節點組,實現分散式分攤大流量的惡意攻擊。

節點機器分攤裝置12用於在內容分發網路防攻擊節點組中,將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器。節點機器分攤裝置12是利用2012年11月之前的套用層負載均衡技術,能夠將分配到各自區域的惡意攻擊再次分攤到不同的防攻擊節點機器。惡意攻擊請求處理裝置13中,防攻擊節點機器對於識別為惡意攻擊的請求,禁止其繼續訪問,對識別為非惡意攻擊的請求,將請求轉發給源站,以使源站收到請求後作出正常回響。

惡意攻擊請求處理裝置13進一步包括:黑名單判斷模組130、訪問計數模組131和黑名單更新模組132。在黑名單判斷模組130中,內容分發網路的防攻擊節點機器通過黑名單判斷請求用戶的IP是否為攻擊IP,若不在黑名單中則動態請求正常連線回源。

訪問計數模組131的處理過程是:在黑名單判斷的同時,針對用戶訪問IP次數進行計數,在單位時間內判斷用戶的動態請求次數是否超過預設值,一旦達到預設值則判斷該用戶為攻擊者,將該用戶的IP列入黑名單,同時打開計時器,從判斷為攻擊者的時刻起至預設的時間段內,所有來自該用戶IP的請求都不能正常回源動態請求。黑名單更新模組132的處理過程是:如果請求IP在黑名單中的時間超過了預設值,則將該請求IP從黑名單中去除,以使下次訪問的時候重新開始對用戶訪問IP次數進行計數。

榮譽表彰

2017年12月11日,《基於內容分發網路的分散式防惡意攻擊方法和系統》獲得第十九屆中國專利優秀獎。