基本介紹

- 中文名:羅姆

- 外文名:win32.troj

- 威脅級別:★★

- 影響系統:Win 9x/ME,Win 2000

Win32.Troj.Reper該病毒偽裝成記事本檔案,一旦並運行之後會將自己複製到系統的多個目錄中。病毒簡介 病毒別名:Trojan.Reper[KV]處理時間:威脅級別:★★ 病毒行為 該病毒運用了多種常用的方法獲得運行權。並在每個可寫的邏輯磁碟的根...

Win32.Troj.QQNark,一種QQ木馬。木馬客戶端通過向QQ傳送訊息來控制其服務端進行遠程工作,除了一般的上傳、下載、磁碟共享以外,還可以令對方的電腦自動關機或重啟,甚至可以任意終止進程中的程式以及運行更具有破壞性的執行檔。簡介 ...

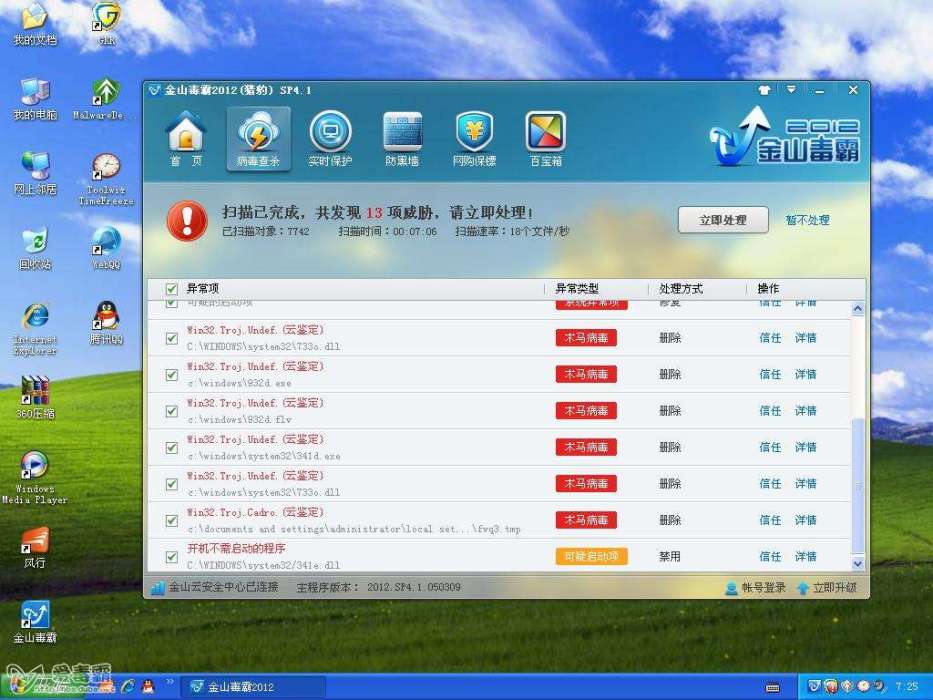

Win32.Troj.Unknown是特洛伊木馬!完整的木馬程式一般由兩個部份組成:一個是伺服器程式,一個是控制器程式。“中了木馬”就是指安裝了木馬的伺服器程式,若你的電腦被安裝了伺服器程式,則擁有控制器程式的人就可以通過網路控制你的...

系統殼”(Win32.Troj.WinShell),木馬病毒。該木馬病毒感染系統後,會在系統中添加一個服務,並開放連線埠8719,為系統留下一個危險級別很高的後門,允許未經授權的遠程訪問,造成系統的泄密或被惡意攻擊。以下是該病毒的詳情:病毒行為:...

Win32.Troj.StartPage.r是一種病毒,該病毒是一個更改用戶主頁的木馬。病毒簡介 病毒別名:中文名稱:影響系統:Win 9x/ME,Win 2000/NT,Win XP,Win 2003 病毒特點 該病毒是一個更改用戶主頁的木馬。病毒運行後,拷貝自身到%windows%...

Win32.Troj.Dropper.s是一個檔案間諜木馬。它會查找並調用rar.exe程式將指定檔案打包並加密,如果找不到rar.exe程式則自身在系統目錄下釋放一個2.0版本rar.exe。使得用戶不能正常使用這些加密的檔案。同時該病毒還會通過u盤傳播。建議...

Win32.Troj.StartPage是一個修改主頁的木馬病毒,病毒還會修改hosts檔案,使中毒機器不能訪問某些網址。病毒信息 影響系統:Win 9x/ME,Win 2000/NT,Win XP,Win 2003 病毒行為 1. 病毒首先通過註冊表,修改主頁:[HKCU\Software\...

Win32.Troj.RBot.Ge是木馬病毒。簡介 病毒別名:處理時間:威脅級別:★★ 中文名稱:病毒類型:木馬 影響系統:Win9x/WinMe/WinNT/Win2000/WinXP/Win2003 病毒行為:編寫工具:VC6.0 傳染條件 這種蠕蟲病毒通過網路共享進行傳播,使用一...

Win32.Troj.Pesin.a,病毒,偽裝成Word文檔,引誘用戶誤運行。病毒行為 發作條件:每年6月4日,病毒刪除硬碟的系統目錄 及默認程式目錄 系統修改:A、將自身複製到系統安裝目錄下生成如下檔案:%System%SysTask.exe 將自身複製到c:My ...

Win32.Troj.RootKit,這是一個核心木馬,它會把自己的進程,在註冊表中的鍵值,創建的檔案,創建的服務隱藏起來,盡最大可能不讓受害者發現木馬,以使木馬長久駐留在受害者計算機中執行外界發來的特定命令。病毒行為 1.該病毒會把自身...

Win32.Troj.Startpage.s,這是一個廣告木馬病毒。該病毒將瀏覽器的默認主頁和默認搜尋頁修改為http://69.*.191.*/search.cgi?a12484 ,並將2個色情網站的連結Pornl.url和Teens Anal Fucking.url添加到瀏覽器的收藏夾中,此外該...

C:\WINNT\system32\svchosts.exe 3、流氓軟體vitt.exe運行後生成的檔案 %Program Files%\Common Files\{C89D44F4-096C-2052-0729-0529050056}\directorexe.lzma %Program Files%\Common Files\{C89D44F4-096C-2052-0729-...

這是一個特洛依木馬程式。會偽裝成一個常用軟體,而事實上卻試圖做的其他的事情,如竊取用戶密碼,重要信息等。威脅級別:★★,影響系統:Win9x / WinNT。影響系統 Win9x / WinNT 病毒行為 這是一個特洛依木馬程式。會偽裝成一個...

該病毒是一個“敲詐者”病毒,病毒運行後會刪除非系統目錄的一切可刪除的檔案。外文名 Win32.Troj.QiaoZhaZhe.wt 威脅級別 ★ 病毒類型 木馬 影響系統 Win 9x/ME,Win 2000/NT,Win XP ...

Win32.Troj.Mir2Troexe是一種影響系統的木馬病毒。病毒別名:處理時間:威脅級別:★ 中文名稱:傳奇小偷 病毒類型:木馬 影響系統:Win9x/WinNT/Win2K/WinXP/Win2003 病毒行為:編寫工具:Borland Delphi 傳染條件:發作條件:系統修改:1、...

這是名為灰鴿子的一個集成多種控制方法的黑客、後門病毒。一旦用戶中了此病毒,就可能被後門種植者控制計算機。中文名 Win32.Troj.Huigezi.t 威脅級別 ★★ 影響系統 Win9x / WinNT 病毒類型 木馬病毒行為:...

影響系統:Win 9x/ME,Win 2000/NT,Win XP,Win 2003 1:拷貝檔案 病毒運行後,會把自己拷貝到系統目錄下 %WinDir%\\SVCHOST.EXE %WinDir%\\MDM.EXE (Win32.Troj.Agent.hc)2:添加註冊表 病毒修改註冊表不顯示隱藏檔案 HKLM\\...

Win32.Troj.Lineage.ah,這是一個盜取網路遊戲“夢幻西遊”賬號和密碼的木馬病毒。並將所盜取的賬號及密碼通過自帶的Smtp發引信擎傳送給安裝者。威脅級別:★ 中文名稱:病毒行為:1、病毒運行產生如下檔案 %system%\xydll.dll %...

Win32.Troj.Counter.a 這是一個特洛依木馬程式。會偽裝成一個常用軟體,而事實上卻試圖做的其他的事情,如竊取用戶密碼,重要信息等。病毒別名: 處理時間:中文名稱:病毒行為:

這是名為灰鴿子的一個集成多種控制方法的黑客、後門病毒。一旦用戶中了此病毒,就可能被後門種植者控制計算機 病毒別名: 處理時間: 威脅級別:★★ 中文名稱: 病毒類型:木馬 影響系統:Win9x / WinNT 病毒行為:。控制者可以利用...

Win32.Troj.Anakha.233472,作為後門程式安裝在系統中,隨機選擇打開一些連線埠,以便黑客連線。影響系統:Win9x/WinNT/Win2K/WinXP/Windows Server 2003 病毒行為:編寫工具:Visual Basic 6.0 傳染條件:可以通過IRC傳播。發作條件:系統修改:...

Win32.Troj.Stealth是一種木馬病毒,影響系統:Win9x/Win2000/WinXP/Win2003。病毒別名:處理時間:中文名稱:病毒行為:傳染條件:發作條件:系統修改:把自身複製為:%System%Regedit.exe 添加到註冊表:HKEY_LOCAL_MACHINESoftwareMicrosoft...

Win32.Troj.BlackHole 用Delphi語言編寫的病毒,病毒運行後把自己複製到系統目錄下,修改註冊表實現自啟動。並掛接訊息鉤子竊取用戶信息。在中毒電腦上開設後門,為其控制端提供進程控制、檔案管理等遠程控制服務。Win32.Troj.BlackHole ...

外文名 Win32.Troj.DownPub 威脅級別 ★★ 影響系統 Win9x / WinNT 病毒類型 木馬病毒別名: 處理時間: 威脅級別:★★ 中文名稱: 病毒類型:木馬 影響系統:Win9x / WinNTV百科往期回顧 詞條統計 瀏覽次數:次 編輯次數:10次...

Win32.Troj.WebClient,也稱潛行隱者,是一種威脅電腦的程式。傳播過程 系統修改:A、將自製複製到:"%System%.exe""%SystemRoot%IsUninst.exe""%SystemRoot%IsUn0404.exe""%SystemRoot%IsUn0804.exe"B、覆蓋"%System%"目錄下面的所有...

Win32.Troj.Agent.ag是一種電腦木馬病毒。病毒行為:這是一個更改主頁的病毒,它能利用用戶級的HOOK技術隱藏自己,一但病毒發現有特定的進程或視窗就會關閉用戶的計算機,嚴重影響用戶 的工作.1:拷貝檔案 病毒運行後,會把自己拷貝到下面的...

Win32.Troj.VB.f是用於在其他的機器上控制本機的系統。影響系統:Win9x/Win2000/WinXP/Win2003 傳染條件: 被動安裝 發作條件: Windows啟動的時候自動運行。系統修改: 在以下的註冊表項中添加 在其他的機器上控制本機,包括:刪除/...

Win32.Troj.Agent.w是木馬病毒。威脅級別:★★ 病毒行為:這是一個廣告木馬服務端生成器,它可以指定生成的木馬的三個設定,分別是訪問或者下載其他木馬程式的網址、生成的木馬的程式名、以及該木馬在註冊表啟動的名稱。一旦運行了生成的...

Win32.Troj.Kuang Win32.Troj.Kuang是一個特洛依木馬程式。會偽裝成一個常用軟體,而事實上卻試圖做的其他的事情,如竊取用戶密碼,重要信息等。病毒行為: