簡介

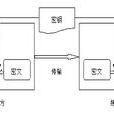

對稱加密(也叫

私鑰加密)指加密和解密使用相同

密鑰的加密算法。有時又叫傳統

密碼算法,就是加密密鑰能夠從解密密鑰中推算出來,同時解密密鑰也可以從加密密鑰中推算出來。而在大多數的

對稱算法中,加密密鑰和解密密鑰是相同的,所以也稱這種加密算法為秘密密鑰算法或單密鑰算法。它要求傳送方和接收方在安全通信之前,商定一個密鑰。對稱算法的安全性依賴於密鑰,泄漏密鑰就意味著任何人都可以對他們傳送或接收的訊息解密,所以密鑰的保密性對通信的安全性至關重要。

特點

對稱加密算法的特點是算法公開、計算量小、加密速度快、加密效率高。

不足之處是,交易雙方都使用同樣鑰匙,安全性得不到保證。此外,每對用戶每次使用對稱加密算法時,都需要使用其他人不知道的惟一鑰匙,這會使得發收信雙方所擁有的鑰匙數量呈幾何級數增長,

密鑰管理成為用戶的負擔。對稱加密算法在分散式網路系統上使用較為困難,主要是因為密鑰管理困難,使用成本較高。而與

公開密鑰加密算法比起來,對稱加密算法能夠提供加密和認證卻缺乏了簽名功能,使得使用範圍有所縮小。在計算機專網系統中廣泛使用的對稱加密算法有DES和IDEA等。

美國國家標準局倡導的AES即將作為新標準取代DES。

具體算法

特點

對稱加密算法的優點在於加解密的高速度和使用長

密鑰時的難破解性。假設兩個用戶需要使用對稱加密方法加密然後交換數據,則用戶最少需要2個密鑰並交換使用,如果企業內用戶有n個,則整個企業共需要n×(n-1) 個密鑰,密鑰的生成和分發將成為企業信息部門的惡夢。對稱加密算法的安全性取決於加密密鑰的保存情況,但要求企業中每一個持有密鑰的人都保守秘密是不可能的,他們通常會有意無意的把密鑰泄漏出去——如果一個用戶使用的密鑰被入侵者所獲得,入侵者便可以讀取該用戶

密鑰加密的所有文檔,如果整個企業共用一個加密密鑰,那整個企業文檔的保密性便無從談起。

加密算法

基於“

對稱密鑰”的加密算法主要有DES、TripleDES、RC2、RC4、RC5和Blowfish等。

對稱密鑰:DES TripleDES算法

DES算法把64位的明文輸入塊變為數據長度為64位的密文輸出塊,其中8位為

奇偶校驗位,另外56位作為密碼的長度。首先,DES把輸入的64位

數據塊按位重新組合,並把輸出分為L0、R0兩部分,每部分各長32位,並進行前後置換,最終由L0輸出左32位,R0輸出右32位,根據這個法則經過16次疊代運算後,得到L16、R16,將此作為輸入,進行與初始置換相反的逆置換,即得到密文輸出。

DES算法具有極高的安全性,到目前為止,除了用

窮舉搜尋法對DES算法進行攻擊外,還沒有發現更有效的辦法,而56位長

密鑰的窮舉空間為2^56,這意味著如果一台計算機的速度是每秒種檢測100萬個密鑰,那么它搜尋完全部密鑰就需要將近2285年的時間,因此DES算法是一種很可靠的加密方法。

對稱密鑰:RC算法

RC4算法的原理是“攪亂”,它包括初始化算法和偽隨機子密碼生成算法兩大部分,在初始化的過程中,密鑰的主要功能是將一個256位元組的初始數簇進行隨機攪亂,不同的數簇在經過偽隨機子密碼生成算法的處理後可以得到不同的子密鑰序列,將得到的子密鑰序列和明文進行異或運算(XOR)後,得到密文。

由於RC4算法加密採用的是異或方式,所以,一旦子

密鑰序列出現了重複,密文就有可能被破解,但是目前還沒有發現密鑰長度達到128位的RC4有重複的可能性,所以,RC4也是目前最安全的加密算法之一。

對稱密鑰:BlowFish算法

BlowFish算法是一個64位分組及可變密鑰長度的分組密碼算法,該算法是非專利的。

BlowFish算法使用兩個“盒”:pbox[18]和sbox[4256],BlowFish算法有一個核心加密函式。該函式輸入64位信息,運算後以64位密文的形式輸出。用BlowFish算法加密信息,需要密鑰預處理和信息加密兩個過程。BlowFish算法的原密鑰pbox和sbox是固定的,要加密一個信息,需要選擇一個key,用這個key對pbox和sbox進行變換,得到下一步信息加密所用到的key_pbox和key_sbox。

BlowFish算法解密,同樣也需要密鑰預處理和信息解密兩個過程。密鑰預處理的過程和加密時完全相同。信息解密的過程就是把信息加密過程的key_pbox逆序使用即可。

套用模式

加密模式(英文名稱及簡寫)

| 中文名稱

|

Electronic Code Book(ECB)

| 電子密碼本模式

|

Cipher Block Chaining(CBC)

| 密碼分組連結模式

|

Cipher Feedback Mode(CFB)

| 加密反饋模式

|

Output Feedback Mode(OFB)

| 輸出反饋模式

|

ECB:最基本的加密模式,也就是通常理解的加密,相同的明文將永遠加密成相同的密文,無初始向量,容易受到密碼本重放攻擊,一般情況下很少用。

CBC:明文被加密前要與前面的密文進行異或運算後再加密,因此只要選擇不同的初始向量,相同的密文加密後會形成不同的密文,這是目前套用最廣泛的模式。CBC加密後的密文是上下文相關的,但明文的錯誤不會傳遞到後續分組,但如果一個分組丟失,後面的分組將全部作廢(同步錯誤)。

CFB:類似於自同步序列密碼,分組加密後,按8位分組將密文和明文進行移位異或後得到輸出同時反饋回移位暫存器,優點最小可以按位元組進行加解密,也可以是n位的,CFB也是上下文相關的,CFB模式下,明文的一個錯誤會影響後面的密文(錯誤擴散)。

OFB:將分組密碼作為同步序列密碼運行,和CFB相似,不過OFB用的是前一個n位密文輸出分組反饋回移位暫存器,OFB沒有錯誤擴散問題。