《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》是廣州錦行網路科技有限公司於2019年12月31日申請的專利,該專利的公布號為CN111147513A,授權公布日為2020年5月12日,發明人是劉順明。該發明涉及蜜罐技術領域。

《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》包括如下步驟:S1:部署多個蜜罐組成蜜網環境;S2:對步驟S1中捕獲到的所有蜜罐攻擊數據,進行清洗和預處理;S3:將步驟S2中處理後的所有蜜罐攻擊數據存儲到資料庫中進行持久化保存;S4:判斷攻擊數據的攻擊源是否在蜜網環境內;若不在蜜網環境內,則當前蜜罐即為攻擊者進入蜜網環境內的入口蜜罐;若在蜜網環境內,則當前蜜罐存在上游跳板蜜罐;S5:結合所有蜜罐攻擊數據進行關聯性分析;該發明提供的攻擊路徑完全按照攻擊者在蜜網內橫向移動攻擊行為實際情況確定,不預設可能存在的攻擊路徑,較2019年12月之前的技術更為靈活精準。

2021年11月,《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》獲得第八屆廣東專利獎銀獎。

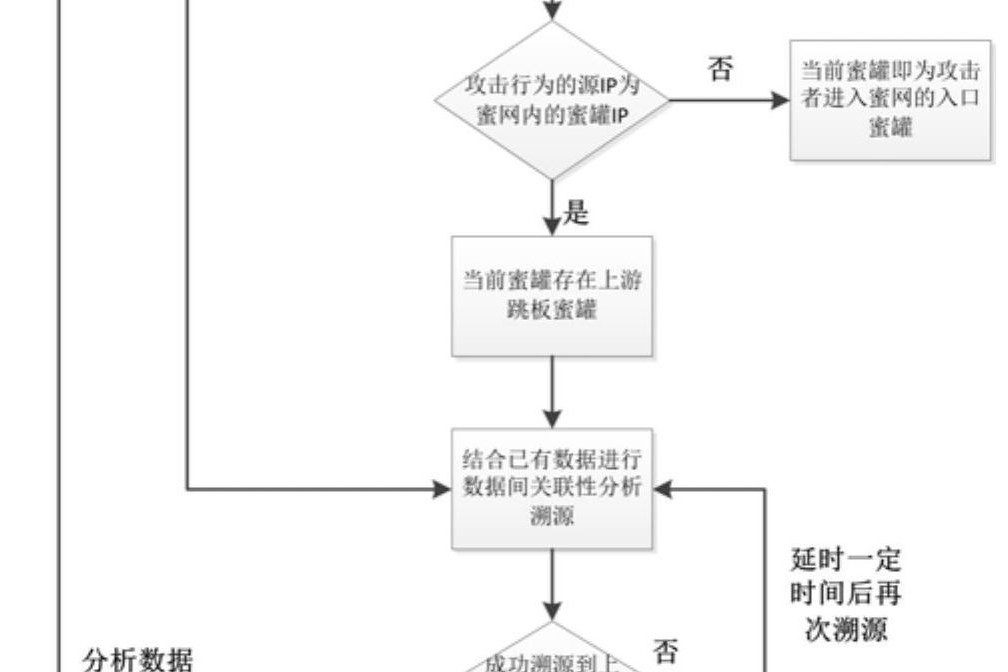

(概述圖為《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》摘要附圖)

基本介紹

- 中文名:基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法

- 申請人:廣州錦行網路科技有限公司

- 申請日:2019年12月31日

- 申請號:2019114116260

- 公布號:CN111147513A

- 公布日:2020年5月12日

- 發明人:劉順明

- 地址:廣東省廣州市天河區新岑四路2號203-208房

- 分類號:H04L29/06(2006.01)I

- 代理機構:北京精金石智慧財產權代理有限公司

- 代理人:王虎

- 類別:發明專利

專利背景,發明內容,專利目的,技術方案,有益效果,附圖說明,權利要求,實施方式,操作內容,實施案例,榮譽表彰,

專利背景

蜜罐技術一般偽裝成留有漏洞的網路服務,對攻擊連線做出回響,可用於欺騙攻擊方,增加其攻擊代價,並對其進行監控。實際套用中通常將多個蜜罐搭建在同一個網路中形成蜜網,為攻擊者提供真實豐富的業務環境,加大攻擊者的識別難度。

當攻擊者進入蜜網系統後,接下來便是進行橫向移動攻擊,尋找有價值的資源,為了更好的對攻擊者進行監控,識別出攻擊者的攻擊意圖及目標,需要掌握攻擊者在蜜網內的橫向移動攻擊路徑。

專利文獻CN108234400A公開了一種攻擊行為確定方法、裝置及態勢感知系統,該方案是根據目標訪問行為的訪問路徑節點以及目標訪問行為在訪問路徑節點的訪問觸發時刻,確定目標訪問行為的訪問路徑時間軸;根據確定的攻擊路徑時間軸,和預設的攻擊路勁信息庫進行比對,匹配到已有記錄時得出攻擊路徑結論。

而上述專利文獻CN108234400A提供的攻擊行為確定方法方法過於僵化,需要預設可能存在的攻擊路徑,當訪問路徑不存在與預設庫中時無法對訪問路徑進行明確;而且當同時有多個攻擊者進入到蜜網中,都在進行橫向移動攻擊,通過時間軸的方式將無法甄別出多個攻擊者各自的攻擊路徑。

發明內容

專利目的

為解決2019年12月之前技術中的技術問題,該發明提供了一種基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,在該發明中,使用多個蜜罐組成蜜網環境,蜜罐中部署蜜罐監控程式進行實時監控,捕獲到的攻擊數據存儲到裝置中的數據存儲模組,通過對攻擊數據進行分析,準確定位出攻擊者當前位置及在蜜網內橫向移動路徑。

技術方案

《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》其特徵在於,包括如下步驟:

S1:部署多個蜜罐組成蜜網環境;所述蜜罐內設定有蜜罐監控模組,所述蜜罐監控模組用於精確識別當前蜜罐內活動攻擊者,並將攻擊行為數據和攻擊者掛鈎;

S2:對步驟S1中捕獲到的所有蜜罐攻擊數據,進行清洗和預處理,使得每一個蜜罐攻擊數據均歸屬到相應的攻擊源;

S3:將步驟S2中處理後的所有蜜罐攻擊數據和相應的攻擊源存儲到資料庫中進行持久化保存;

S4:判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內;若不在蜜網環境內,則當前蜜罐即為攻擊者進入蜜網環境內的入口蜜罐;若在蜜網環境內,則當前蜜罐存在上游跳板蜜罐,進行步驟S5;

S5:結合步驟S3中資料庫中保存的所有蜜罐攻擊數據和相應的攻擊源進行關聯性分析,逐層追溯攻擊者進入當前蜜罐使用的上游跳板蜜罐;直至成功追溯到所有上游跳板蜜罐;

S6:根據蜜罐間攻擊行為的關聯性逐層往上游跳板蜜罐進行路徑回溯,描繪出攻擊者進入蜜網環境內的入口蜜罐和在蜜網環境內橫向移動攻擊路徑。

優選地,所述攻擊行為數據和攻擊源掛鈎,即是將蜜罐監控程式捕獲到的攻擊行為和產生這條攻擊行為的網路連線掛鈎,每條攻擊行為數據在和攻擊源掛鈎後,攻擊行為數據中包含一條網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,此時目標IP即為被攻擊的蜜罐IP,目標連線埠即為被攻擊的蜜罐服務連線埠。

優選地,所述蜜罐監控模組包括蜜罐監控程式,蜜罐監控程式實時監控蜜罐主機中的核心層、網路層和套用層,並將監控到的攻擊行為數據和攻擊者掛鈎;所述蜜罐監控程式中的相關進程、檔案、網路數據和網路連線具有深度隱藏特性。

優選地,步驟S2中蜜罐攻擊數據的清洗和預處理是將蜜罐監控程式中獲取到的原始蜜罐攻擊數據結構、內容轉化為有效的、具備統一結構的標準數據;使得每一個蜜罐攻擊數據均歸屬到相應的確定的攻擊源,所述攻擊源為“源IP+源連線埠”。

優選地,步驟S2中的攻擊數據包括以下兩類數據:

a、每條攻擊數據中包含產生該攻擊行為的對應網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,簡稱為link_in;

b、當攻擊行為是向蜜罐外發起網路連線時,該攻擊數據包含向外發起網路連線的連線信息,即“蜜罐IP/本地連線埠->外部IP/外部端,簡稱為link_out。

優選地,步驟S4中判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內之前,蜜罐通過建立網路連線實現網路與蜜罐的互動,網路連線表現形式為“源IP/源連線埠->目標IP/目標連線埠”,攻擊蜜罐時目標IP為蜜罐IP,目標連線埠為蜜罐開放的服務連線埠,源IP為攻擊者發起攻擊的平台主機IP,源連線埠為發起攻擊平台主機與蜜罐服務連線埠建立網路連線的連線埠。

優選地,步驟S4中根據“源IP/源連線埠->目標IP/目標連線埠”區分攻擊數據的攻擊源,並判斷攻擊數據的攻擊源是否在蜜網環境內。優選地,當多個攻擊者同時攻擊同一個蜜罐的同一個服務連線埠時,若攻擊者不在同一個攻擊平台主機,此時建立的網路連線表現為源IP不同,源連線埠可能相同;若攻擊者都在同一個攻擊平台主機,此時建立的網路連線表現為源IP相同,源連線埠必不相同,且源連線埠都在0-65535範圍內,即“源IP/源連線埠->目標IP/目標連線埠”可確定唯一攻擊源;當攻擊平台主機為蜜網中的蜜罐時,獲取該蜜罐內的攻擊數據可進一步向上游溯源。

優選地,步驟S5中以不同蜜罐中捕獲到的攻擊數據為數據集,進行上游跳板蜜罐的溯源,溯源方法為:產生當前攻擊數據的網路連線為link_in=“源IP/源連線埠->目標IP/目標連線埠”,則在資料庫中查找存在link_out=“源IP/源連線埠->目標IP/目標連線埠”的攻擊數據。

優選地,步驟S6中的當前蜜罐完整攻擊路徑的確定方式為:每個蜜罐的攻擊數據被處理前,若存在上游跳板蜜罐時,上游跳板蜜罐的攻擊源已溯源完畢,上游跳板蜜罐被攻擊的攻擊路徑加上上游跳板蜜罐到達當前蜜罐這一段攻擊路徑即為攻擊者到達當前蜜罐的完整攻擊路徑,蜜網環境包括蜜罐A、蜜罐B、蜜罐C……,最終完整攻擊路徑展現為“蜜網外IP->蜜罐A->蜜罐B->蜜罐C->……”的形式。

有益效果

與2019年12月之前的技術相對比,《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》的有益效果如下:

(1)攻擊路徑完全按照攻擊者在蜜網內橫向移動攻擊行為實際情況確定,不預設可能存在的攻擊路徑,較已有技術更為靈活精準;

(2)對攻擊行為的關聯性分析能夠準確區分出不同攻擊者的攻擊行為,當多個攻擊者同時在蜜網內進行橫向滲透時能做到精準甄別。當多個攻擊者進入同一蜜罐時已有技術單純從攻擊行為的時間維度無法甄別出捕獲的攻擊行為屬於哪一個攻擊者。

(3)該發明通過蜜罐內監控程式精準識別攻擊者,當多個攻擊者在攻擊同一個蜜罐時,將攻擊行為和具體攻擊者掛鈎;即該發明根據追擊攻擊者是根據蜜網內橫向移動攻擊行為實際情況確定,不預設可能存在的攻擊路徑,較已有技術提供的預設方法更為靈活精準,符合實際情況;

(4)該發明提供的步驟S6中的當前蜜罐完整攻擊路徑的確定方式為:每個蜜罐的攻擊數據被處理前,若存在上游跳板蜜罐時,上游跳板蜜罐的攻擊源已溯源完畢,上游跳板蜜罐被攻擊的攻擊路徑加上上游跳板蜜罐到達當前蜜罐這一段攻擊路徑即為攻擊者到達當前蜜罐的完整攻擊路徑,蜜網環境包括蜜罐A、蜜罐B、蜜罐C……,最終完整攻擊路徑展現為“蜜網外IP->蜜罐A->蜜罐B->蜜罐C->……”,即此確定完整攻擊路徑的方式簡單、方便而且準確。

附圖說明

圖1為該發明提供的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法流程圖;

圖2是該發明提供的裝置功能單元劃分圖;

權利要求

1.《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》其特徵在於,包括如下步驟:

S1:部署多個蜜罐組成蜜網環境;所述蜜罐內設定有蜜罐監控模組,所述蜜罐監控模組用於精確識別當前蜜罐內活動攻擊者,並將攻擊行為數據和攻擊者掛鈎;

S2:對步驟S1中捕獲到的所有蜜罐攻擊數據,進行清洗和預處理,使得每一個蜜罐攻擊數據均歸屬到相應的攻擊源;

S3:將步驟S2中處理後的所有蜜罐攻擊數據和相應的攻擊源存儲到資料庫中進行持久化保存;

S4:判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內;若不在蜜網環境內,則當前蜜罐即為攻擊者進入蜜網環境內的入口蜜罐;若在蜜網環境內,則當前蜜罐存在上游跳板蜜罐,進行步驟S5;

S5:結合步驟S3中資料庫中保存的所有蜜罐攻擊數據和相應的攻擊源進行關聯性分析,逐層追溯攻擊者進入當前蜜罐使用的上游跳板蜜罐;直至成功追溯到所有上游跳板蜜罐;

S6:根據蜜罐間攻擊行為的關聯性逐層往上游跳板蜜罐進行路徑回溯,描繪出攻擊者進入蜜網環境內的入口蜜罐和在蜜網環境內橫向移動攻擊路徑。

2.一種根據權利要求1所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,所述攻擊行為數據和攻擊源掛鈎,即是將蜜罐監控程式捕獲到的攻擊行為和產生這條攻擊行為的網路連線掛鈎,每條攻擊行為數據在和攻擊源掛鈎後,攻擊行為數據中包含一條網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,此時目標IP即為被攻擊的蜜罐IP,目標連線埠即為被攻擊的蜜罐服務連線埠。

3.一種根據權利要求2所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,所述蜜罐監控模組包括蜜罐監控程式,蜜罐監控程式實時監控蜜罐主機中的核心層、網路層和套用層,並將監控到的攻擊行為數據和攻擊者掛鈎;所述蜜罐監控程式中的相關進程、檔案、網路數據和網路連線具有深度隱藏特性。

4.一種根據權利要求3所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,步驟S2中蜜罐攻擊數據的清洗和預處理是將蜜罐監控程式中獲取到的原始蜜罐攻擊數據結構、內容轉化為有效的、具備統一結構的標準數據;使得每一個蜜罐攻擊數據均歸屬到相應的確定的攻擊源,所述攻擊源為“源IP+源連線埠”。

5.一種根據權利要求4所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,步驟S2中的攻擊數據包括以下兩類數據:

a、每條攻擊數據中包含產生該攻擊行為的對應網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,簡稱為link_in;

b、當攻擊行為是向蜜罐外發起網路連線時,該攻擊數據包含向外發起網路連線的連線信息,即“蜜罐IP/本地連線埠->外部IP/外部端,簡稱為link_out。

6.一種根據權利要求5所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,步驟S4中判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內之前,蜜罐通過建立網路連線實現網路與蜜罐的互動,網路連線表現形式為“源IP/源連線埠->目標IP/目標連線埠”,攻擊蜜罐時目標IP為蜜罐IP,目標連線埠為蜜罐開放的服務連線埠,源IP為攻擊者發起攻擊的平台主機IP,源連線埠為發起攻擊平台主機與蜜罐服務連線埠建立網路連線的連線埠。

7.一種根據權利要求6所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,步驟S4中根據“源IP/源連線埠->目標IP/目標連線埠”區分攻擊數據的攻擊源,並判斷攻擊數據的攻擊源是否在蜜網環境內。

8.一種根據權利要求7所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,當多個攻擊者同時攻擊同一個蜜罐的同一個服務連線埠時,若攻擊者不在同一個攻擊平台主機,此時建立的網路連線表現為源IP不同,源連線埠可能相同;若攻擊者都在同一個攻擊平台主機,此時建立的網路連線表現為源IP相同,源連線埠必不相同,且源連線埠都在0-65535範圍內,即“源IP/源連線埠->目標IP/目標連線埠”可確定唯一攻擊源;當攻擊平台主機為蜜網中的蜜罐時,獲取該蜜罐內的攻擊數據可進一步向上游溯源。

9.一種根據權利要求8所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,步驟S5中以不同蜜罐中捕獲到的攻擊數據為數據集,進行上游跳板蜜罐的溯源,溯源方法為:產生當前攻擊數據的網路連線為link_in=“源IP/源連線埠->目標IP/目標連線埠”,則在資料庫中查找存在link_out=“源IP/源連線埠->目標IP/目標連線埠”的攻擊數據。

10.一種根據權利要求1所述的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,步驟S6中的當前蜜罐完整攻擊路徑的確定方式為:每個蜜罐的攻擊數據被處理前,若存在上游跳板蜜罐時,上游跳板蜜罐的攻擊源已溯源完畢,上游跳板蜜罐被攻擊的攻擊路徑加上上游跳板蜜罐到達當前蜜罐這一段攻擊路徑即為攻擊者到達當前蜜罐的完整攻擊路徑,蜜網環境包括蜜罐A、蜜罐B、蜜罐C……,最終完整攻擊路徑展現為“蜜網外IP->蜜罐A->蜜罐B->蜜罐C->……”的形式。

實施方式

操作內容

參圖1所示,圖1為該發明提供的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法流程圖;該發明通過蜜罐監控、攻擊行為分析等技術手段實現對攻擊行為和具體攻擊者的關聯,通過攻擊行為數據間關聯性分析等技術手段實現攻擊來源回溯和蜜網內橫向移動攻擊路徑描繪。

該發明提供了一種基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,其特徵在於,包括如下步驟:

S1:部署多個蜜罐組成蜜網環境;所述蜜罐內設定有蜜罐監控模組,所述蜜罐監控模組用於精確識別當前蜜罐內活動攻擊者,並將攻擊行為數據和攻擊者掛鈎;

S2:對步驟S1中捕獲到的所有蜜罐攻擊數據,進行清洗和預處理,使得每一個蜜罐攻擊數據均歸屬到相應的攻擊源;

S3:將步驟S2中處理後的所有蜜罐攻擊數據和相應的攻擊源存儲到資料庫中進行持久化保存;

S4:判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內;若不在蜜網環境內,則當前蜜罐即為攻擊者進入蜜網環境內的入口蜜罐;若在蜜網環境內,則當前蜜罐存在上游跳板蜜罐,進行步驟S5;

S5:結合步驟S3中資料庫中保存的所有蜜罐攻擊數據和相應的攻擊源進行關聯性分析,逐層追溯攻擊者進入當前蜜罐使用的上游跳板蜜罐;直至成功追溯到所有上游跳板蜜罐;

S6:根據蜜罐間攻擊行為的關聯性逐層往上游跳板蜜罐進行路徑回溯,描繪出攻擊者進入蜜網環境內的入口蜜罐和在蜜網環境內橫向移動攻擊路徑。

作為優選實施方式,該發明提供的步驟S1中所述的攻擊行為數據和攻擊源掛鈎,即是將蜜罐監控程式捕獲到的攻擊行為和產生這條攻擊行為的網路連線掛鈎,每條攻擊行為數據在和攻擊源掛鈎後,攻擊行為數據中包含一條網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,此時目標IP即為被攻擊的蜜罐IP,目標連線埠即為被攻擊的蜜罐服務連線埠。

作為優選實施方式,該發明提供的蜜罐監控模組包括蜜罐監控程式,蜜罐監控程式實時監控蜜罐主機中的核心層、網路層和套用層,並將監控到的攻擊行為數據和攻擊者掛鈎;所述蜜罐監控程式中的相關進程、檔案、網路數據和網路連線具有深度隱藏特性,通過常規手段及工具無法檢測出;作為優選實施方式,該發明提供的步驟S2中蜜罐攻擊數據的清洗和預處理是將蜜罐監控程式中獲取到的原始蜜罐攻擊數據結構、內容轉化為有效的、具備統一結構的標準數據;使得每一個蜜罐攻擊數據均歸屬到相應的確定的攻擊源,所述攻擊源為“源IP+源連線埠”。

其中,該發明提供的步驟S2中的攻擊數據包括以下兩類數據:

a、每條攻擊數據中包含產生該攻擊行為的對應網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,簡稱為link_in;

b、當攻擊行為是向蜜罐外發起網路連線時,該攻擊數據包含向外發起網路連線的連線信息,即“蜜罐IP/本地連線埠->外部IP/外部端,簡稱為link_out。

作為優選實施方式,該發明提供的步驟S4中判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內之前,蜜罐通過建立網路連線實現網路與蜜罐的互動,網路連線表現形式為“源IP/源連線埠->目標IP/目標連線埠”,攻擊蜜罐時目標IP為蜜罐IP,目標連線埠為蜜罐開放的服務連線埠,源IP為攻擊者發起攻擊的平台主機IP,源連線埠為發起攻擊平台主機與蜜罐服務連線埠建立網路連線的連線埠。

作為優選實施方式,該發明提供的步驟S4根據“源IP/源連線埠->目標IP/目標連線埠”區分攻擊數據的攻擊源,並判斷攻擊數據的攻擊源是否在蜜網環境內。

網路連線“源IP/源連線埠->目標IP/目標連線埠”數據用於區分不同攻擊源,對攻擊源向上游溯源後可最終確定唯一攻擊者的理論依據為:

1、當多個攻擊者同時攻擊同一個蜜罐的同一個服務連線埠時:

A、若攻擊者不在同一個攻擊平台主機,此時建立的網路連線表現為源IP不同,源連線埠可能相同;

B、若攻擊者都在同一個攻擊平台主機,此時建立的網路連線表現為源IP相同,源連線埠必不相同,且源連線埠都在0-65535範圍內,

2、所以“源IP/源連線埠->目標IP/目標連線埠”可確定唯一攻擊源;當攻擊平台主機為蜜網中的蜜罐時,獲取該蜜罐內的攻擊數據可進一步向上游溯源。

作為優選實施方式,該發明提供的步驟S5中以不同蜜罐中捕獲到的攻擊數據為數據集,進行上游跳板蜜罐的溯源,溯源方法為:產生當前攻擊數據的網路連線為link_in=“源IP/源連線埠->目標IP/目標連線埠”,則在資料庫中查找存在link_out=“源IP/源連線埠->目標IP/目標連線埠”的攻擊數據。

作為優選實施方式,該發明提供的步驟S6中的當前蜜罐完整攻擊路徑的確定方式為:每個蜜罐的攻擊數據被處理前,若存在上游跳板蜜罐時,上游跳板蜜罐的攻擊源已溯源完畢,上游跳板蜜罐被攻擊的攻擊路徑加上上游跳板蜜罐到達當前蜜罐這一段攻擊路徑即為攻擊者到達當前蜜罐的完整攻擊路徑,蜜網環境包括蜜罐A、蜜罐B、蜜罐C……,最終完整攻擊路徑展現為“蜜網外IP->蜜罐A->蜜罐B->蜜罐C->……”的形式。

實施案例

- 實施例1

該發明提供的基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法,包括如下步驟:

S1:部署多個蜜罐組成蜜網環境,蜜網環境包括蜜罐A、蜜罐B、蜜罐C……;其中,蜜罐內設定有蜜罐監控模組,蜜罐監控模組是隱蔽運行在蜜罐內的一套監控程式,監控程式相關的進程、檔案、網路數據及網路連線具備深度隱藏特性,通過常規手段及工具無法檢測出;所述監控程式實時監控蜜罐主機中的核心層、網路層和套用層,蜜罐監控模組用於精確識別當前蜜罐內活動攻擊者,並將攻擊行為數據和攻擊源掛鈎;

蜜罐中需要部署蜜罐監控程式,其中蜜罐監控程式具備能夠精確識別當前蜜罐內活動攻擊者能力,能夠將攻擊行為數據和攻擊者掛鈎,攻擊數據和攻擊者掛鈎體現在每條數據都應識別出產生此攻擊數據的攻擊源,如以IP+連線埠區分攻擊源,則此攻擊數據應包含攻擊源IP、攻擊源連線埠(攻擊源IP建立網路連線時的連線埠),攻擊目標IP(此蜜罐IP),攻擊目標連線埠(此蜜罐被攻擊服務連線埠),攻擊行為數據分類包括但不限於網路、命令、進程、檔案等;

蜜罐訪問與一般主機間訪問方式一致,所以所述攻擊源在攻擊行為數據上體現為訪問發起方的IP(源IP),由於可能存在多個攻擊者以同一平台訪問同一蜜罐,所以,更具體的攻擊源在數據上應體現為“源IP+源連線埠“,這樣就可以在同時有多個攻擊者以同一平台攻擊同一蜜罐時將蜜罐中捕獲到的攻擊數據準確歸類到具體的攻擊者;

所述IP和連線埠為TCP/IP協定中的IP位址和網路連線埠,其中連線埠範圍為0-65535。不同主機間通過網路訪問即是在彼此間建立網路連線,網路連線表現形式為“源IP/源連線埠->目標IP/目標連線埠”,其中源IP為網路連線發起方IP,源連線埠為網路連線發起方用於與目標方建立連線的本地連線埠(相對網路連線發起方),目標IP為訪問目標的IP,目標連線埠為訪問發起方想要訪問的服務連線埠,也就是訪問目標的一個網路服務連線埠;所述攻擊行為數據和攻擊源掛鈎,即是將蜜罐監控程式捕獲到的攻擊行為和產生這條攻擊行為的網路連線掛鈎,所以每條攻擊行為數據在和攻擊源掛鈎後,攻擊行為數據中應包含一條網路連線信息“源IP/源連線埠->目標IP/目標連線埠”,這裡的目標IP即為被攻擊的蜜罐IP,目標連線埠即為被攻擊的蜜罐服務連線埠;

S2:對步驟S1中捕獲到的所有蜜罐攻擊數據進行清洗和預處理;數據清洗和預處理是將蜜罐監控程式獲取到的原始數據結構、內容轉換為有效的、具備統一結構的標準數據,該方法中要求蜜罐捕獲的攻擊數據包含以下兩類數據:

1.每條數據中都應包含產生該攻擊行為的對應網路連線信息“源IP/源連線埠->目標IP/目標連線埠”(後續說明簡稱為link_in);

2.當攻擊行為是向蜜罐外發起網路連線時,本條攻擊數據應包含向外發起網路連線的連線信息,即“蜜罐IP/本地連線埠->外部IP/外部連線埠”(後續簡稱為link_out);

網路連線“源IP/源連線埠->目標IP/目標連線埠”數據用於區分不同攻擊源,對攻擊源向上游溯源後可最終確定唯一攻擊者的理論依據為:

1、當多個攻擊者同時攻擊同一個蜜罐的同一個服務連線埠時:

A、攻擊者不在同一個攻擊平台主機,此時建立的網路連線表現為源IP不同,源連線埠可能相同;

B、攻擊者都在同一個攻擊平台主機,此時建立的網路連線表現為源IP相同,源連線埠必不相同,且連線埠都在0-65535範圍內;

2、所以,“源IP/源連線埠->目標IP/目標連線埠”可確定出唯一攻擊源,當攻擊平台主機為蜜網中的蜜罐時,獲取該蜜罐內的攻擊數據可進一步向上游溯源;

S3:將步驟S2中處理後的所有蜜罐攻擊數據存儲到資料庫中進行持久化保存;

S4:判斷攻擊數據的攻擊源是否在蜜網環境內;

步驟S4中判斷蜜罐攻擊數據相應的攻擊源是否在蜜網環境內之前,蜜罐通過建立網路連線實現網路與蜜罐的互動,網路連線表現形式為“源IP/源連線埠->目標IP/目標連線埠”,攻擊蜜罐時目標IP為蜜罐IP,目標連線埠為蜜罐開放的服務連線埠,源IP為攻擊者發起攻擊的平台主機IP,源連線埠為發起攻擊平台主機與蜜罐服務連線埠建立網路連線的連線埠。其中,步驟S4中根據“源IP/源連線埠->目標IP/目標連線埠”區分攻擊數據的攻擊源,並判斷攻擊數據的攻擊源是否在蜜網環境內。

當多個攻擊者同時攻擊同一個蜜罐的同一個服務連線埠時,若攻擊者不在同一個攻擊平台主機,此時建立的網路連線表現為源IP不同,源連線埠可能相同;若攻擊者都在同一個攻擊平台主機,此時建立的網路連線表現為源IP相同,源連線埠必不相同,且源連線埠都在0-65535範圍內,即“源IP/源連線埠->目標IP/目標連線埠”可確定唯一攻擊源;當攻擊平台主機為蜜網中的蜜罐時,獲取該蜜罐內的攻擊數據可進一步向上游溯源。

S5:結合步驟S3中資料庫中保存的所有蜜罐攻擊數據進行關聯性分析,追溯攻擊者進入當前蜜罐使用的上游跳板蜜罐;以不同蜜罐中捕獲到的攻擊數據為數據集,進行上游跳板蜜罐的溯源,溯源方法為:產生當前攻擊數據的網路連線為link_in=“源IP/源連線埠->目標IP/目標連線埠”,則在資料庫中查找存在link_out=“源IP/源連線埠->目標IP/目標連線埠”的攻擊數據。

具體如下:例如:蜜罐A(蜜罐IP為192.168.10.11)中捕獲到一條ssh服務攻擊數據(記為data_A),產生該條攻擊數據的網路連線為link_in=”192.168.10.10:5942->192.168.10.11:22”,其中攻擊源IP“192.168.10.10”為蜜網內蜜罐B的蜜罐IP,則在資料庫中查詢蜜罐B內捕獲的所有攻擊數據是否存在link_out=”192.168.10.10:5942->192.168.10.11:22”的數據,我們忽略數據捕獲存在遺漏和數據上傳處理滯後的情況,則理論上必可以在蜜罐B的所有攻擊數據中查找到蜜罐B向蜜罐A發起網路連線的數據(記為data_B,即攻擊數據中包含link_out=”192.168.10.10:5942->192.168.10.11:22”的數據);至此,可準確溯源到data_A的攻擊源頭為蜜罐B中data_B,data_B的攻擊源頭即為實施這一橫向移動動作的源頭。

S6:根據蜜罐間攻擊行為的關聯性逐層往上游跳板蜜罐進行路徑回溯,描繪出攻擊者進入蜜網環境內的入口蜜罐和在蜜網環境內橫向移動攻擊路徑;具體為:S5中所追溯到的上游蜜罐在被攻擊時間點上早於當前蜜罐,所以其數據已被處理完畢。所以,每個蜜罐的攻擊數據被處理前,當存在上游蜜罐時,上游蜜罐的攻擊源已溯源完畢,上游蜜罐被攻擊的攻擊路徑加上上游蜜罐到達當前蜜罐這一段即為攻擊者到達當前蜜罐的完整攻擊路徑,蜜網環境包括蜜罐A、蜜罐B、蜜罐C……,最終展現為“蜜網外IP->蜜罐A->蜜罐B->蜜罐C這樣的形式”;對分析數據進行梳理,根據蜜罐間攻擊行為的關聯性逐層往上游蜜罐進行路徑回溯,最終描繪出攻擊者進入蜜網的入口蜜罐和在蜜網內橫向移動攻擊路徑。

參圖2所示,該發明中實施基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法利用橫向移動攻擊路徑確定系統進行的,其包括蜜罐監控模組、攻擊行為分析模組、數據存儲模組和攻擊路徑溯源模組,其中蜜罐監控模組設定於蜜網環境內,蜜罐監控模組是隱蔽運行在蜜罐內的一套監控程式,監控程式相關的進程、檔案、網路數據及網路連線具備深度隱藏特性,通過常規手段及工具無法檢測出;蜜罐監控模組用於將攻擊行為數據和攻擊源掛鈎;攻擊行為分析模組用於將每一個蜜罐攻擊數據均歸屬到相應的攻擊源;數據存儲模組用於將處理後的所有蜜罐攻擊數據存儲到資料庫中進行持久化保存;攻擊路徑溯源模組用於根據蜜罐間攻擊行為的關聯性逐層往上游跳板蜜罐進行路徑回溯,描繪出攻擊者進入蜜網環境內的入口蜜罐和在蜜網環境內橫向移動攻擊路徑。

榮譽表彰

2021年11月,《基於攻擊行為分析的蜜網內橫向移動攻擊路徑確定方法》獲得第八屆廣東專利獎銀獎。