相關詞條

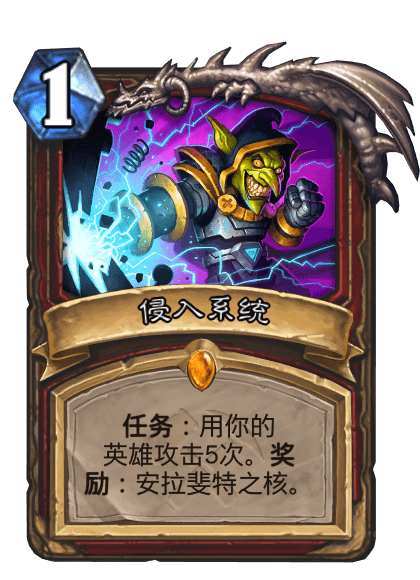

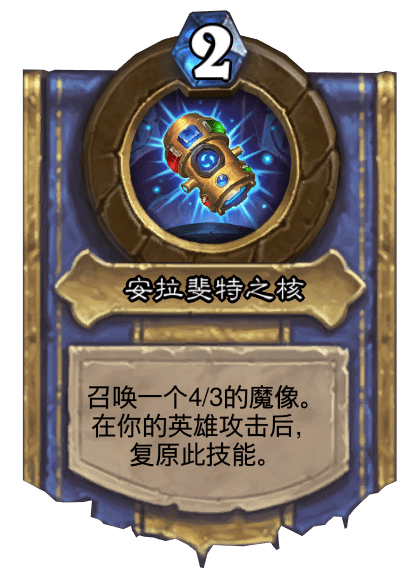

- 侵入系統

侵入系統是暴雪娛樂公司出品的卡牌遊戲《爐石傳說》中的一張傳說卡牌。在“奧丹姆奇兵”卡牌包中有機率獲得本卡牌;也可使用1600點/3200點奧術之塵製作本卡牌的普通版本/金色版本。卡牌屬性稀有度:傳說職業:戰士類型:法術法...

- 非法侵入計算機信息系統

本行為侵入的信息系統是國家事務、國防建設、尖端科學領域的計算機系統以外的計算機系統,如企業、社會團體等單位的不涉及尖端科學的計算機系統。侵入,是指未取得有關部門或單位的合法授權,通過計算機終端訪問計算機信息系統或者進行數據截收的行為。侵入行為要造成一定的危害才能給予處罰,如因非法入侵造成被侵入系統單位的...

- 入侵報警系統

入侵報警系統是指當非法侵入防範區時,引起報警的裝置,它是用來發出出現危險情況信號的。入侵報警系統就是用探測器對建築內外重要地點和區域進行布防。它可以及時探測非法入侵,並且在探測到有非法入侵時,及時向有關人員示警。譬如門磁開關、玻璃破碎報警器等可有效探測外來的入侵,紅外探測器可感知人員在樓內的活動等...

- 非法侵入計算機系統罪

非法侵入計算機信息系統罪,是指自然人或者單位違反國家規定,侵入國家事務國防建設、尖端科學技術領域的計算機信息系統的行為。違反國家規定,是指違反全國人民代表大會及其常委會制定的法律和決定,國務院制定的行政法規規定的行政措施、發布的決定和命令。定義 非法侵入計算機信息系統罪,是指自然人或者單位違反國家規定,侵入...

- 周界入侵報警系統

泄漏電纜周界報警系統是通過檢測發射與接收單元的高頻能量耦合來判定系統是否有人入侵,一旦電磁能量受到外來的干擾,比如有人侵入到感應區,便會引發接收信號出現變化,從而產生報警。但是由於泄漏電纜系統報警防區的長度會受泄漏電纜長度限制的制約,一般泄漏電纜不宜太長,因而不能覆蓋更多更長的防範範圍,從而給大範圍...

- 提供侵入、非法控制計算機信息系統程式、工具罪

是指提供專門用於侵入、非法控制計算機信息系統的程式、工具,或者明知他人實施侵入、非法控制計算機信息系統的違法犯罪行為而為其提供程式、工具,情節嚴重的行為。構成要件 1、侵犯的客體:是國家信息網路的安全。2、客觀方面:表現為提供專門用於侵入、非法控制計算機信息系統的程式、工具,或者明知他人實施侵入、非法控制...

- Windows系統漏洞

Windows系統漏洞是指windows作業系統本身所存在的技術缺陷。系統漏洞往往會被病毒利用侵入並攻擊用戶計算機。Windows作業系統供應商將定期對已知的系統漏洞發布補丁程式,用戶只要定期下載並安裝補丁程式,可以保證計算機不會輕易被病毒入侵。2020年3月12日晚,微軟周二補丁日披露了一個SMB服務的重大安全漏洞,攻擊者利用該漏洞...

- 非法獲取計算機信息系統數據罪

該罪的犯罪主體是一般主體。一般來說,犯本罪的行為人大多具有較高的電腦水平和網路技術,對計算機信息系統和計算機網路能熟練利用。主觀要件 本罪在犯罪主觀方面表現為故意,即行為人明知是侵入計算機信息系統或以其他技術手段獲取數據的行為,仍故意為之。客體要件 本罪的犯罪客體是計算機信息系統的安全,犯罪對象僅限於...

- 系統測試

恢複測試作為一種系統測試,主要關注導致軟體運行失敗的各種條件,並驗證其恢復過程能否正確執行。在特定情況下,系統需具備容錯能力。另外,系統失效必須在規定時間段內被更正,否則將會導致嚴重的經濟損失。(2)安全測試 安全測試用來驗證系統內部的保護機制,以防止非法侵入。在安全測試中,測試人員扮演試圖侵入系統的...

- 黑客攻擊

黑客攻擊,分為非破壞性攻擊和破壞性攻擊兩類。非破壞性攻擊一般是為了擾亂系統的運行,並不盜竊系統資料,通常採用拒絕服務攻擊或信息炸彈;破壞性攻擊是以侵入他人電腦系統、盜竊系統保密信息、破壞目標系統的數據為目的。攻擊手段 黑客攻擊手段可分為非破壞性攻擊和破壞性攻擊兩類。非破壞性攻擊一般是為了擾亂系統的...

- 臭鼬病毒

檔案病毒感染計算機中的檔案(如:COM,EXE,DOC等),引導型病毒感染啟動扇區(Boot)和硬碟的系統引導扇區(MBR),還有這三種情況的混合型,例如:多型病毒(檔案和引導型)感染檔案和引導扇區兩種目標,這樣的病毒通常都具有複雜的算法,它們使用非常規的辦法侵入系統,同時使用了加密和變形算法。

- 計算機病毒

計算機病毒是一段計算機代碼,肯定占有計算機的記憶體空間,有些大的病毒還在計算機內部自我複製,導致計算機記憶體的大幅度減少,病毒運行時還搶占中斷、修改中斷地址在中斷過程中加入病毒的“私貨”,干擾了系統的正常運行。病毒侵入系統後會自動的蒐集用戶重要的數據,竊取、泄漏信息和數據,造成用戶信息大量泄露,給用戶帶來不...

- 計算機惡性病毒

檔案病毒感染計算機中的檔案(如:COM,EXE,DOC等),引導型病毒感染啟動扇區(Boot)和硬碟的系統引導扇區(MBR),還有這三種情況的混合型,例如:多型病毒(檔案和引導型)感染檔案和引導扇區兩種目標,這樣的病毒通常都具有複雜的算法,它們使用非常規的辦法侵入系統,同時使用了加密和變形算法。

- 入侵防護

入侵防護(intrusion prevention)是一種可識別潛在的威脅並迅速地做出應對的網路安全防範辦法。與入侵檢測系統(IDS)一樣,入侵防護系統(IPS)也可監視網路數據流通。不法份子一旦侵入系統,立即就會開始搗亂,此時,部署在網路的出入口端的IPS將會大顯身手,它將依照網路管理員所訂立的規則,採取相應的措施。比如說,...

- 引導型病毒

引導型病毒,指寄生在磁碟引導區或主引導區的計算機病毒。此種病毒利用系統引導時,不對主引導區的內容正確與否進行判別的缺點,在引導系統的過程中侵入系統,駐留記憶體,監視系統運行,待機傳染和破壞。按照引導型病毒在硬碟上的寄生位置又可細分為主引導記錄病毒和分區引導記錄病毒。主引導記錄病毒感染硬碟的主引導區,...

- 網路安全應急回響(措施)

3.破壞可用性(戰時最可能出現的網路攻擊)的安全事件:比如系統故障、拒絕服務攻擊、計算機蠕蟲(以消耗系統資源或網路頻寬為目的)等。但是越來越多的人意識到,CIA界定的範圍太小了,比如以下事件通常也是應急回響的對象:4.掃描:包括地址掃描和連線埠掃描等,為了侵入系統尋找系統漏洞。5.抵賴:指一個實體否認自己...

- 網路離線攻擊

據稱,這個攻擊小組有兩架G—550預警機:一架配備給網路中心協同瞄準系統,另一架配備“舒特”網路攻擊系統。其中,配備網路中心協同瞄準系統的G—550預警機先搜尋出敘利亞雷達的位置。之後,配備“舒特”網路攻擊系統的G—550便傳送一個無線電數據到對方的防空雷達,進而侵入了整個由計算機控制的網路,使得以色列軍隊...

- 有害程式事件

混合攻擊程式是指利用多種方法傳播和感染其它系統的有害程式,可能兼有計算機病毒、蠕蟲、木馬或殭屍網路等多種特徵。混合攻擊程式事件也可以是一系列有害程式綜合作用的結果,例如一個計算機病毒或蠕蟲在侵入系統後安裝木馬程式等;f、網頁內嵌惡意代碼事件(WBPI)是指蓄意製造、傳播網頁內嵌惡意代碼,或是因受到網頁...