《一種授權獲取終端攻擊報警信息日誌方法和系統》是福建聯迪商用設備有限公司於2016年8月30日申請的專利,該專利的公布號為CN106372531A,授權公布日為2017年2月1日,發明人是陳菲菲、林暉。

《一種授權獲取終端攻擊報警信息日誌方法和系統》屬於通信技術領域。一種授權獲取終端攻擊報警信息日誌方法包括:服務端獲取到有獲取攻擊報警信息日誌許可權的認證賬號後,服務端對客戶端工具的合法性進行認證,其合法性通過認證後,終端傳送第二待認證數據給客戶端工具,客戶端工具再發給服務端;服務端若對第二待認證數據認證通過,對其進行加密生成第二認證數據,並傳送第二認證數據給終端;終端若對第二認證數據認證通過,終端獲取攻擊報警信息日誌,並對其進行加密,加密後傳送給客戶端工具。整個過程採用雙因素認證,確保了安全性,並且對終端獲取攻擊報警信息日誌的指令是經過服務端認可的合法行為,確保了獲取操作指令的合法性。

2020年7月14日,《一種授權獲取終端攻擊報警信息日誌方法和系統》獲得第二十一屆中國專利獎優秀獎。

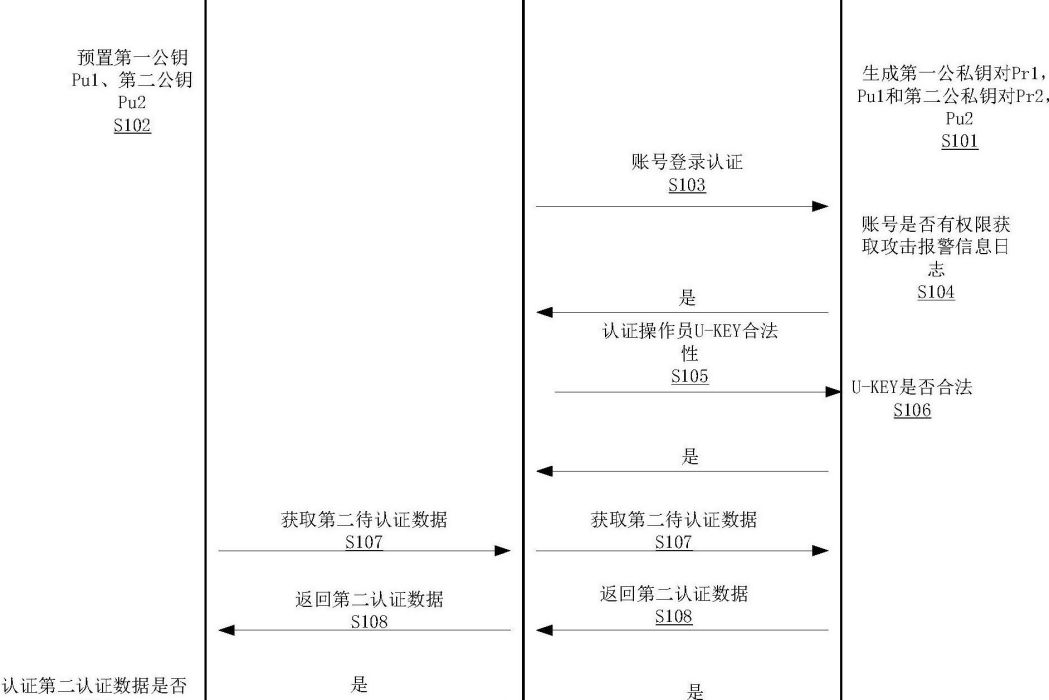

(概述圖為《一種授權獲取終端攻擊報警信息日誌方法和系統》摘要附圖)

基本介紹

- 中文名:一種授權獲取終端攻擊報警信息日誌方法和系統

- 申請人:福建聯迪商用設備有限公司

- 申請日:2016年8月30日

- 申請號:2016107685371

- 公布號:CN106372531A

- 公布日:2017年2月1日

- 發明人:陳菲菲、林暉

- 地址:福建省福州市鼓樓區軟體大道89號福州軟體園A區17號樓

- Int. Cl.:G06F21/62(2013.01)I、G06F21/34(2013.01)I

- 代理機構:福州市景弘專利代理事務所

- 代理人:林祥翔、徐劍兵

- 類別:發明專利

專利背景,發明內容,專利目的,技術方案,有益效果,附圖說明,技術領域,權利要求,實施方式,榮譽表彰,

專利背景

金融支付領域,為保證終端設備的安全,在終端設備受到攻擊之後,終端設備會進入受攻擊態,會不斷顯示攻擊報警提示,並且設備無法進行正常支付交易。為分析攻擊報警的原因,需要從終端獲取攻擊報警信息的日誌,而其中攻擊報警信息又屬於敏感數據,如果被隨意獲取分析,將對終端設備安全造成很大的威脅。

發明內容

專利目的

《一種授權獲取終端攻擊報警信息日誌方法和系統》提供一種授權獲取終端攻擊報警信息日誌方法,用以解決終端設備受到攻擊後,無法知曉攻擊報警的原因,以及終端設備攻擊報警信息被隨意惡意竊取分析的問題。

技術方案

《一種授權獲取終端攻擊報警信息日誌方法和系統》技術方案如下:

一種授權獲取終端攻擊報警信息日誌的方法,包括步驟:服務端獲取認證賬號,服務端判斷所述認證賬號是否有獲取攻擊報警信息日誌許可權;若有,服務端傳送第一待認證數據給客戶端工具,所述客戶端工具從U-KEY獲取操作員證書,所述U-KEY包括:操作員私鑰;客戶端工具使用所述操作員私鑰對所述第一待認證數據進行加密,生成第一認證數據,客戶端工具傳送所述操作員證書和所述第一認證數據給服務端;服務端對第一認證數據進行認證;若認證通過,終端傳送第二待認證數據給客戶端工具,客戶端工具傳送所述第二待認證數據給服務端;服務端接收所述第二待認證數據,服務端對所述第二待認證數據進行認證,若認證通過,服務端使用第一私鑰對所述第二待認證數據進行加密生成第二認證數據,服務端傳送所述第二認證數據給終端;終端使用第一公鑰對所述第二認證數據進行認證,若認證通過,所述客戶端工具傳送指令給終端,終端接收所述指令,終端使用第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具接收所述攻擊報警信息日誌,所述客戶端工具使用第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

進一步的,在服務端獲取認證賬號前,還包括步驟:服務端生成第一公私鑰對和第二公私鑰對,所述第一公私鑰對包括:第一公鑰和第一私鑰,所述第二公私鑰對包括:第二公鑰和第二私鑰,服務端存儲第一私鑰,服務端傳送所述第一公鑰和所述第二公鑰到終端,服務端傳送所述第二私鑰到U-KEY;終端接收所述第一公鑰和所述第二公鑰。

進一步的,終端對所述第二認證數據進行認證,包括步驟:終端使用所述第一公鑰對所述第二認證數據進行解密,獲取所述第二認證數據中的待認證數據明文,比對所述第二認證數據中的待認證數據明文與所述第二待認證數據是否一致,若一致,認證通過。

進一步的,終端對攻擊報警信息日誌進行加密和所述客戶端工具對所述攻擊報警信息日誌進行解密,包括步驟:所述客戶端工具從U-KEY獲取所述第二私鑰;終端使用所述第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具接收所述攻擊報警信息日誌,所述客戶端工具使用所述第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

進一步的,服務端對第一認證數據進行認證,包括步驟:服務端接收所述操作員證書,服務端提取所述操作員證書中的公鑰,服務端使用所述公鑰對所述第一認證數據進行解密,獲取所述第一認證數據中的待認證數據明文,比對所述第一認證數據中的待認證數據明文與所述第一待認證數據是否一致,若一致,認證通過。

為實現上述目的,發明人還提供了一種授權獲取終端攻擊報警信息日誌系統,技術方案如下:

一種授權獲取終端攻擊報警信息日誌系統,包括:服務端、終端和客戶端工具;所述服務端用於:服務端獲取認證賬號,服務端判斷所述認證賬號是否有獲取攻擊報警信息日誌許可權,若有,服務端傳送第一待認證數據給客戶端工具;所述客戶端工具用於:從U-KEY獲取操作員證書,所述U-KEY包括:操作員私鑰,及使用所述操作員私鑰對所述第一待認證數據進行加密,生成第一認證數據,客戶端工具傳送所述操作員證書和所述第一認證數據給服務端;所述服務端還用於:對第一認證數據進行認證;若認證通過,所述終端用於:傳送第二待認證數據給客戶端工具;所述客戶端工具還用於:傳送所述第二待認證數據給服務端;所述服務端還用於:服務端接收所述第二待認證數據,服務端對所述第二待認證數據進行認證,若認證通過,服務端使用第一私鑰對所述第二待認證數據進行加密生成第二認證數據,服務端傳送所述第二認證數據給終端;所述終端還用於:終端使用第一公鑰對所述第二認證數據進行認證;若認證通過,所述客戶端工具還用於:傳送指令給終端;所述終端還用於:終端接收所述指令,終端使用第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具還用於:接收所述攻擊報警信息日誌,及使用第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

進一步的,所述服務端還用於:在服務端獲取認證賬號前,服務端生成第一公私鑰對和第二公私鑰對,所述第一公私鑰對包括:第一公鑰和第一私鑰,所述第二公私鑰對包括:第二公鑰和第二私鑰,服務端存儲第一私鑰,服務端傳送所述第一公鑰和所述第二公鑰到終端,服務端傳送所述第二私鑰到U-KEY;所述終端還用於:終端接收所述第一公鑰和所述第二公鑰。

進一步的,所述終端還用於:終端使用所述第一公鑰對所述第二認證數據進行解密,獲取所述第二認證數據中的待認證數據明文,比對所述第二認證數據中的待認證數據明文與所述第二待認證數據是否一致,若一致,認證通過。

進一步的,所述客戶端工具還用於:從U-KEY獲取所述第二私鑰;所述終端還用於:使用所述第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具還用於:接收所述攻擊報警信息日誌,所述客戶端工具使用所述第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

進一步的,所述服務端還用於:服務端接收所述操作員證書,服務端提取所述操作員證書中的公鑰,服務端使用所述公鑰對所述第一認證數據進行解密,獲取所述第一認證數據中的待認證數據明文,比對所述第一認證數據中的待認證數據明文與所述第一待認證數據是否一致,若一致,認證通過。

有益效果

《一種授權獲取終端攻擊報警信息日誌方法和系統》的有益效果是:維修人員通過使用賬號登錄認證,服務端判斷該賬號是否有許可權獲取攻擊報警信息日誌,如果有許可權獲取攻擊報警信息日誌。則使用操作員使用U-KEY,服務端認證該U-KEY的合法性,如果認證U-KEY是合法的,則服務端根據從終端獲取第二待認證數據,生成第二認證數據,終端對第二認證數據通過後,才允許對終端進行獲取攻擊報警信息日誌操作,整個過程採用雙因素認證,大大確保了安全性,並且對終端獲取攻擊報警信息日誌的指令是經過服務端認可的合法行為,確保了獲取攻擊報警信息日誌操作的合法性,並且獲取到的攻擊報警信息日誌是經過加密的,需要使用特定的私鑰才能解密,進一步加強了攻擊報警信息日誌的安全保密性。

附圖說明

圖1為《一種授權獲取終端攻擊報警信息日誌方法和系統》一種授權獲取終端攻擊報警信息日誌方法的流程圖;

圖2為該發明一種授權獲取終端攻擊報警信息日誌系統的模組圖。

附圖示記說明:10、服務端,20、終端,30、客戶端工具,40、U-KEY,401、操作員證書,402、操作員私鑰。

技術領域

《一種授權獲取終端攻擊報警信息日誌方法和系統》涉及通信技術領域,特別涉及一種授權獲取終端攻擊報警信息日誌方法和系統。

權利要求

1.一種授權獲取終端攻擊報警信息日誌的方法,其特徵在於,包括步驟:服務端獲取認證賬號,服務端判斷所述認證賬號是否有獲取攻擊報警信息日誌許可權;若有,服務端傳送第一待認證數據給客戶端工具,所述客戶端工具從U-KEY獲取操作員證書,所述U-KEY包括:操作員私鑰;客戶端工具使用所述操作員私鑰對所述第一待認證數據進行加密,生成第一認證數據,客戶端工具傳送所述操作員證書和所述第一認證數據給服務端;服務端對第一認證數據進行認證;若認證通過,終端傳送第二待認證數據給客戶端工具,客戶端工具傳送所述第二待認證數據給服務端;服務端接收所述第二待認證數據,服務端對所述第二待認證數據進行認證,若認證通過,服務端使用第一私鑰對所述第二待認證數據進行加密生成第二認證數據,服務端傳送所述第二認證數據給終端;終端使用第一公鑰對所述第二認證數據進行認證,若認證通過,所述客戶端工具傳送指令給終端,終端接收所述指令,終端使用第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具接收所述攻擊報警信息日誌,所述客戶端工具使用第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

2.根據權利要求1所述的一種授權獲取終端攻擊報警信息日誌方法,其特徵在於,服務端獲取認證賬號前,還包括步驟:服務端生成第一公私鑰對和第二公私鑰對,所述第一公私鑰對包括:第一公鑰和第一私鑰,所述第二公私鑰對包括:第二公鑰和第二私鑰,服務端存儲第一私鑰,服務端傳送所述第一公鑰和所述第二公鑰到終端,服務端傳送所述第二私鑰到U-KEY;終端接收所述第一公鑰和所述第二公鑰。

3.根據權利要求2所述的一種授權獲取終端攻擊報警信息日誌方法,其特徵在於,終端對所述第二認證數據進行認證,包括步驟:終端使用所述第一公鑰對所述第二認證數據進行解密,獲取所述第二認證數據中的待認證數據明文,比對所述第二認證數據中的待認證數據明文與所述第二待認證數據是否一致,若一致,認證通過。

4.根據權利要求2所述的一種授權獲取終端攻擊報警信息日誌方法,其特徵在於,終端對攻擊報警信息日誌進行加密和所述客戶端工具對所述攻擊報警信息日誌進行解密,包括步驟:所述客戶端工具從U-KEY獲取所述第二私鑰;終端使用所述第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具接收所述攻擊報警信息日誌,所述客戶端工具使用所述第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

5.根據權利要求1所述的一種授權獲取終端攻擊報警信息日誌方法,其特徵在於,服務端對第一認證數據進行認證,包括步驟:服務端接收所述操作員證書,服務端提取所述操作員證書中的公鑰,服務端使用所述公鑰對所述第一認證數據進行解密,獲取所述第一認證數據中的待認證數據明文,比對所述第一認證數據中的待認證數據明文與所述第一待認證數據是否一致,若一致,認證通過。

6.一種授權獲取終端攻擊報警信息日誌系統,其特徵在於,包括:服務端、終端和客戶端工具;所述服務端用於:服務端獲取認證賬號,服務端判斷所述認證賬號是否有獲取攻擊報警信息日誌許可權,若有,服務端傳送第一待認證數據給客戶端工具;所述客戶端工具用於:從U-KEY獲取操作員證書,所述U-KEY包括:操作員私鑰,及使用所述操作員私鑰對所述第一待認證數據進行加密,生成第一認證數據,客戶端工具傳送所述操作員證書和所述第一認證數據給服務端;所述服務端還用於:對第一認證數據進行認證;若認證通過,所述終端用於:傳送第二待認證數據給客戶端工具;所述客戶端工具還用於:傳送所述第二待認證數據給服務端;所述服務端還用於:服務端接收所述第二待認證數據,服務端對所述第二待認證數據進行認證,若認證通過,服務端使用第一私鑰對所述第二待認證數據進行加密生成第二認證數據,服務端傳送所述第二認證數據給終端;所述終端還用於:終端使用第一公鑰對所述第二認證數據進行認證;若認證通過,所述客戶端工具還用於:傳送指令給終端;所述終端還用於:終端接收所述指令,終端使用第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具還用於:接收所述攻擊報警信息日誌,及使用第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

7.根據權利要求6所述的一種授權獲取終端攻擊報警信息日誌系統,其特徵在於,所述服務端還用於:在服務端獲取認證賬號前,服務端生成第一公私鑰對和第二公私鑰對,所述第一公私鑰對包括:第一公鑰和第一私鑰,所述第二公私鑰對包括:第二公鑰和第二私鑰,服務端存儲第一私鑰,服務端傳送所述第一公鑰和所述第二公鑰到終端,服務端傳送所述第二私鑰到U-KEY;所述終端還用於:終端接收所述第一公鑰和所述第二公鑰。

8.根據權利要求7所述的一種授權獲取終端攻擊報警信息日誌系統,其特徵在於,所述終端還用於:終端使用所述第一公鑰對所述第二認證數據進行解密,獲取所述第二認證數據中的待認證數據明文,比對所述第二認證數據中的待認證數據明文與所述第二待認證數據是否一致,若一致,認證通過。

9.根據權利要求7所述的一種授權獲取終端攻擊報警信息日誌系統,其特徵在於,所述客戶端工具還用於:從U-KEY獲取所述第二私鑰;所述終端還用於:使用所述第二公鑰對攻擊報警信息日誌進行加密,終端傳送所述攻擊報警信息日誌給所述客戶端工具;所述客戶端工具還用於:接收所述攻擊報警信息日誌,所述客戶端工具使用所述第二私鑰對所述攻擊報警信息日誌進行解密,獲取所述攻擊報警信息日誌的明文信息。

10.根據權利要求6所述的一種授權獲取終端攻擊報警信息日誌系統,其特徵在於,所述服務端還用於:服務端接收所述操作員證書,服務端提取所述操作員證書中的公鑰,服務端使用所述公鑰對所述第一認證數據進行解密,獲取所述第一認證數據中的待認證數據明文,比對所述第一認證數據中的待認證數據明文與所述第一待認證數據是否一致,若一致,認證通過。

實施方式

參閱圖1,在該實施例中,U-KEY是插在客戶端工具上,該實施例中,客戶端工具為PC,其中U-KEY中存儲有操作員證書及操作員私鑰,當U-KEY插在客戶端工具上後,客戶端工具上安裝有互動軟體,使得客戶端工具可以從U-KEY上獲取操作員證書和直接使用操作員私鑰。其次該實施例中在PC上安裝有特定的APP,在APP登錄界面,需要維修人員輸入賬號密碼登錄系統;通過賬號密碼登錄系統,服務端會對賬號密碼做許可權判斷,確保了賬戶的合法性。

在其他實施例中,也可以通過瀏覽器直接輸入特定的網址,同樣也是需要維修人員輸入賬號密碼登錄系統。

具體實施步驟如下:步驟S101:生成第一公私鑰對Pr1,Pu1和第二公私鑰對Pr2,Pu2。首先我們確保終端、服務端和客戶端工具要聯網,聯網後,服務端會生成第一公私鑰對Pr1,Pu1和第二公私鑰對Pr2,Pu2,並且把所述第一公鑰Pu1和第二公鑰Pu2傳送給終端,既步驟S102:預置第一公鑰Pu1、第二公鑰Pu2在終端上。同時在頒發U-KEY時,會把第二私鑰Pr2由服務端存儲到U-KEY中,客戶端工具通過所安裝的互動軟體可從U-KEY中獲取到第二私鑰Pr2,既步驟S102:預置第二私鑰Pr2到U-KEY。

通過預先設定好第一公鑰Pu1在終端上,是為了步驟S103-步驟S106賬號許可權和U-KEY合法性認證都通過後,進入步驟S107服務端從終端獲取第二待認證數據,服務端判斷第二待認證數據的合法性,確認合法後,服務端會使用所述第一私鑰Pr1對第二待認證數據進行加密,生成第二認證數據,步驟S108服務端返回所述第二認證數據給終端,步驟S109終端認證第二認證數據是否通過,既終端就可以使用預先預置好的第一公鑰Pu1來對第二認證數據進行解密,獲取到第二認證數據的明文,比對所述第二認證數據的明文與第二待認證數據是否一致,如果一致,則認證通過。認證通過後,步驟S110:傳送獲取報警信息日誌的指令,既客戶端工具傳送獲取報警信息日誌指令給終端,終端接收所述指令獲取報警信息日誌,並且在步驟S111中:對攻擊報警信息日誌進行加密,既終端使用預先設定好的第二公鑰Pu2對攻擊報警信息日誌進行加密,確保了攻擊報警信息日誌在傳輸過程中的安全性,加密好後,終端傳送攻擊報警信息日誌給客戶端工具。步驟S112所述客戶端工具使用預先設定好的第二私鑰Pr2對攻擊報警信息日誌進行解密,獲取明文。

整個過程中,先判斷維修人員的賬號是否有獲取攻擊報警信息日誌許可權,若有,再判斷操作員的U-KEY的合法性,賬號和U-KEY雙因素的認證,大大保證了獲取攻擊報警信息日誌指令的安全性,並且對終端獲取攻擊報警信息日誌指令是經過服務端認可的合法行為,確保了獲取攻擊報警信息日誌操作的合法性,並且獲取到的攻擊報警信息日誌是經過第二公鑰加密的,需要使用特定的第二私鑰才能解密,進一步加強了攻擊報警信息日誌的安全保密性,解決了一些不法分子可輕易獲取到攻擊報警信息日誌的問題。

步驟S103具體如下:賬號登錄認證。該實施例中客戶端工具上安裝有特定的APP,在APP登錄界面,維修人員輸入賬號密碼登錄系統。

其中服務端存儲有所有合法的賬號密碼,也包括這些賬號所對應的許可權。步驟S104賬號是否有許可權獲取攻擊報警信息日誌,具體步驟如下:維修人員輸入賬號密碼,服務端獲取維修人員輸入的賬號密碼,判斷該賬號密碼是否存儲在服務端中,如果存儲在服務端中,維修人員成功登入系統,同時服務端也會進一步去獲取該賬號的許可權,判斷該賬號是否有許可權獲取攻擊報警信息日誌。通過服務端對賬號密碼的許可權認證,確保了後續操作的合法性。

服務端驗證賬號擁有許可權獲取攻擊報警信息日誌後,進入步驟S105:認證操作員U-KEY合法性。具體步驟如下:客戶端工具從服務端獲取第一待認證數據;首先服務端自己生成第一待認證數據,該實施例中第一待認證數據是16位元組隨機數,客戶端工具再去從服務端獲取第一待認證數據。

在其它實施例中,第一待認證數據也可以是其它位元組的隨機數,可以是32位元組的字母、數字和特殊符號等等的組合,該實施例中通過每次生成16位元組隨機數,確保了每次產生的隨機數不一樣。

客戶端工具使用U-KEY生成第一認證數據;客戶端工具收到第一待認證數據後,客戶端工具使用U-KEY中存儲的操作員私鑰對第一待認證數據進行加密,加密後生成第一認證數據。通過使用U-KEY中存儲的操作員私鑰對第一待認證數據進行加密,確保了生成的第一認證數據在數據傳輸的過程中不會被其它非法的U-KEY截取,去冒充真正合法的U-KEY,引發安全性問題。

生成第一認證數據後,客戶端工具將第一認證數據和操作員證書發給服務端進行認證,既步驟S106:U-KEY是否合法;這邊的認證是指服務端通過對接收到的第一認證數據進行解密,獲取明文,比對明文是否與服務端的第一待認證數據相同,如果相同,則U-KEY通過了服務端的認證,獲得了服務端的認可,既U-KEY取得了可以從服務端獲取信息並且給服務端傳送信息的許可權。其中這邊所傳送的操作員證書裡面含有可以解密第一認證數據的公鑰,是為了方便服務端收到以後可以提取裡面的公鑰,再去解密第一認證數據。比如第一待認證數據是:D1,使用操作員私鑰S對其進行加密,生成第一認證數據:D2,操作員私鑰S對應的公鑰是G,清除攻擊工具把D2和含有G的證書傳送給了服務端,服務端從證書中提取G,再用G去解密D2,獲取到D2的明文信息,比對D1與D2的明文信息是否一致,如果一致,U-KEY通過了服務端的認證;如果不一致,U-KEY不通過服務端的認證。

服務端確認U-KEY合法以後,進入步驟S107:獲取第二待認證數據,具體步驟如下:客戶端工具從終端獲取第二待認證數據;同樣地,終端生成第二待認證數據,該實施例中第二待認證數據是終端序列號、主機板特徵碼和隨機數的組合,這邊的終端序列號和主機板特徵碼具有唯一性,可以唯一標識一個終端。在該實施例中隨機數為16位元組隨機數,在其他實施例中,隨機數可以為其他位數的字母或者字元都可以。通過使用具有唯一標識終端的終端序列號、主機板特徵碼與隨機數的組合,確保了第二待認證數據的唯一性。

終端生成第二待認證數據後,客戶端工具就去獲取第二待認證數據。客戶端工具獲取第二待認證數據後,傳送所述第二待認證數據給服務端,服務端通過對第二待認證數據進行認證,來判斷終端設備信息是否合法,如果合法。服務端使用第一私鑰Pr1對第二待認證數據進行加密,生成第二認證數據。

在該實施例中,出於安全性要求較高的考慮,因為每個終端使用的公鑰都是不一樣的,因此在服務端判斷終端信息的時候,不僅僅判斷其合法性,同時也根據該終端信息,使用與該終端對應的私鑰對待認證數據進行加密。通過使用私鑰對待認證數據進行加密,確保了生成的認證數據在數據傳輸的過程中不會被其它非法者截取,去冒充真正合法的服務端,對終端進行欺騙,引發安全性問題。

而在一些其他的實施例中,出於方便性和通用性的考慮,每個終端使用的公鑰是一樣的,因此服務端只需判斷終端信息的合法性,並且服務端用通用的私鑰對待認證數據進行加密。

步驟S108:返回第二認證數據,具體如下:服務端通過客戶端工具把第二認證數據傳送給終端,終端對其進行認證,既步驟S109:認證第二認證數據是否通過,具體如下:終端使用步驟S102中預置好的第一公鑰Pu1對第二認證數據進行解密,獲得第二認證數據的明文,比對所述第二認證數據的明文與第二待認證數據是否一致,如果一致,則認證通過。

若認證通過,既意味著服務端也通過了終端的認可,那么通過服務端認可的U-KEY的持有者便有許可權可以使用客戶端工具對終端傳送獲取攻擊報警信息日誌的指令(即步驟S110),其中所述指令至少包括:對終端獲取攻擊報警信息日誌的指令提示操作,避免了非法操作。另外為了確保攻擊報警信息日誌在傳輸過程中的安全性,步驟S111中對攻擊報警信息日誌進行加密操作,這邊終端使用的是預先設定好的第二公鑰Pu2對攻擊報警信息日誌進行加密,加密好後,傳送所述攻擊報警信息日誌給客戶端工具。

步驟S112:解密攻擊報警信息日誌,獲取對應明文。客戶端工具接收所述攻擊報警信息日誌,並利用預先設定好的第二私鑰Pr2對攻擊報警信息日誌進行解密,獲取明文。在U-KEY通過服務端認證以後,後續的步驟都可以自動完成,大大提高了獲取攻擊報警信息日誌的速度。

參閱圖2,在某些實施例中,該發明一種授權獲取終端攻擊報警信息日誌系統的方案如下:系統包括:服務端10、終端20和客戶端工具30,其中U-KEY40是插在客戶端工具30上,該實施例中,客戶端工具30為PC,其中U-KEY40中存儲有操作員證書401及操作員私鑰402,當U-KEY40插在客戶端工具30上後,客戶端工具30上安裝有互動軟體,使得客戶端工具30通過互動軟體可以獲取到操作員證書401及操作員私鑰402。

具體如下:服務端10用於:生成第一公私鑰對Pr1,Pu1和第二公私鑰對Pr2,Pu2,並且把第一公鑰Pu1和第二公鑰Pu2傳送給終端20。同時在頒發U-KEY40時,會把第二私鑰Pr2由服務端10存儲到U-KEY40中。

客戶端工具30用於:通過所安裝的互動軟體可從U-KEY40中獲取到第二私鑰Pr2,該實施例中客戶端工具30上安裝有特定的APP,在APP登錄界面,維修人員輸入賬號密碼登錄系統。

其中服務端10存儲有所有合法的賬號密碼,也包括這些賬號所對應的許可權。維修人員輸入賬號密碼,服務端10獲取維修人員輸入的賬號密碼,判斷該賬號密碼是否存儲在服務端10中,如果存儲在服務端10中,維修人員成功登入系統,同時服務端10也會進一步去獲取該賬號的許可權,判斷該賬號是否有許可權獲取攻擊報警信息日誌。通過服務端10對賬號密碼的許可權認證,確保了後續操作的合法性。

服務端10驗證賬號擁有許可權獲取攻擊報警信息日誌後,認證操作員U-KEY40合法性。具體如下:客戶端工具30從服務端10獲取第一待認證數據;首先服務端10自己生成第一待認證數據,該實施例中第一待認證數據是16位元組隨機數,客戶端工具30再去從服務端10獲取第一待認證數據。

客戶端工具30使用U-KEY生成第一認證數據;客戶端工具30收到第一待認證數據後,客戶端工具30使用U-KEY中存儲的操作員私鑰402對第一待認證數據進行加密,加密後生成第一認證數據。通過使用U-KEY中存儲的操作員私鑰402對第一待認證數據進行加密,確保了生成的第一認證數據在數據傳輸的過程中不會被其它非法的U-KEY40截取,去冒充真正合法的U-KEY40,引發安全性問題。

生成第一認證數據後,客戶端工具30將第一認證數據和操作員證書401發給服務端10進行認證;這邊的認證是指服務端10通過對接收到的第一認證數據進行解密,獲取明文,比對明文是否與服務端10的第一待認證數據相同,如果相同,則U-KEY40通過了服務端10的認證,獲得了服務端10的認可,既U-KEY40取得了可以從服務端10獲取信息並且給服務端10傳送信息的許可權。

服務端10確認U-KEY40合法以後,客戶端工具30從終端獲20取第二待認證數據;同樣地,終端20生成第二待認證數據,該實施例中第二待認證數據是終端序列號、主機板特徵碼和隨機數的組合,這邊的終端序列號和主機板特徵碼具有唯一性,可以唯一標識一個終端20。通過使用具有唯一標識終端的終端序列號、主機板特徵碼與隨機數的組合,確保了第二待認證數據的唯一性。

終端20生成第二待認證數據後,客戶端工具30就去獲取第二待認證數據。

客戶端工具30獲取第二待認證數據後,傳送所述第二待認證數據和終端信息給服務端10,服務端10通過對第二待認證數據進行認證,來判斷終端設備信息是否合法,如果合法。服務端10使用第一認證私鑰Pr1對第二待認證數據進行加密,生成第二認證數據。

服務端10通過客戶端工具30把第二認證數據傳送給終端20,終端20對其進行認證,具體如下:終端20使用預置好的第一公鑰Pu1對第二認證數據進行解密,獲得第二認證數據的明文,比對所述第二認證數據的明文與第二待認證數據是否一致,如果一致,則認證通過。

若認證通過,既意味著服務端10也通過了終端20的認可,那么通過服務端10認可的U-KEY40的持有者便有許可權可以使用客戶端工具30對終端20傳送獲取攻擊報警信息日誌的指令,其中所述指令至少包括:對終端20獲取攻擊報警信息日誌的指令提示操作,避免了非法操作。另外為了確保攻擊報警信息日誌在傳輸過程中的安全性,終端20還用於:使用預先設定好的第二公鑰Pu2對攻擊報警信息日誌進行加密,加密好後,傳送所述攻擊報警信息日誌給客戶端工具30。

客戶端工具30還用於:接收所述攻擊報警信息日誌,並利用預先設定好的第二私鑰Pr2對攻擊報警信息日誌進行解密,獲取明文。在U-KEY40通過服務端10認證以後,後續的步驟都可以自動完成,大大提高了獲取攻擊報警信息日誌的速度。

該發明所有實施例中,如果認證不合法或者賬號沒有相應的許可權,則方法提前結束,系統中的數據流也就不會流向下一個模組。

需要說明的是,在該文中,諸如第一和第二等之類的關係術語僅僅用來將一個實體或者操作與另一個實體或操作區分開來,而不一定要求或者暗示這些實體或操作之間存在任何這種實際的關係或者順序。而且,術語“包括”、“包含”或者其任何其他變體意在涵蓋非排他性的包含,從而使得包括一系列要素的過程、方法、物品或者終端設備不僅包括那些要素,而且還包括沒有明確列出的其他要素,或者是還包括為這種過程、方法、物品或者終端設備所固有的要素。在沒有更多限制的情況下,由語句“包括……”或“包含……”限定的要素,並不排除在包括所述要素的過程、方法、物品或者終端設備中還存在另外的要素。此外,在該文中,“大於”、“小於”、“超過”等理解為不包括該數;“以上”、“以下”、“以內”等理解為包括該數。

該領域內的技術人員應明白,上述各實施例可提供為方法、裝置、或電腦程式產品。這些實施例可採用完全硬體實施例、完全軟體實施例、或結合軟體和硬體方面的實施例的形式。上述各實施例涉及的方法中的全部或部分步驟可以通過程式來指令相關的硬體來完成,所述的程式可以存儲於計算機設備可讀取的存儲介質中,用於執行上述各實施例方法所述的全部或部分步驟。所述計算機設備,包括但不限於:個人計算機、伺服器、通用計算機、專用計算機、網路設備、嵌入式設備、可程式設備、智慧型移動終端、智慧型家居設備、穿戴式智慧型設備、車載智慧型設備等;所述的存儲介質,包括但不限於:RAM、ROM、磁碟、磁帶、光碟、快閃記憶體、隨身碟、移動硬碟、存儲卡、記憶棒、網路伺服器存儲、網路雲存儲等。

上述各實施例是參照根據實施例所述的方法、設備(系統)、和電腦程式產品的流程圖和/或方框圖來描述的。應理解可由電腦程式指令實現流程圖和/或方框圖中的每一流程和/或方框、以及流程圖和/或方框圖中的流程和/或方框的結合。可提供這些電腦程式指令到計算機設備的處理器以產生一個機器,使得通過計算機設備的處理器執行的指令產生用於實現在流程圖一個流程或多個流程和/或方框圖一個方框或多個方框中指定的功能的裝置。

這些電腦程式指令也可存儲在能引導計算機設備以特定方式工作的計算機設備可讀存儲器中,使得存儲在該計算機設備可讀存儲器中的指令產生包括指令裝置的製造品,該指令裝置實現在流程圖一個流程或多個流程和/或方框圖一個方框或多個方框中指定的功能。

這些電腦程式指令也可裝載到計算機設備上,使得在計算機設備上執行一系列操作步驟以產生計算機實現的處理,從而在計算機設備上執行的指令提供用於實現在流程圖一個流程或多個流程和/或方框圖一個方框或多個方框中指定的功能的步驟。

榮譽表彰

2020年7月14日,《一種授權獲取終端攻擊報警信息日誌方法和系統》獲得第二十一屆中國專利獎優秀獎。