安全漏洞(security hole),指硬體軟體或使用策略上的缺陷,安全漏洞的存在會使計算機易遭受病毒和黑客攻擊。

基本介紹

- 中文名:安全漏洞

- 外文名:security hole

- 特性:會影響到很大範圍的軟硬體設備

- 產生原因:黑客利益的驅使等

漏洞特性,常見安全漏洞,系統關係,常見方法,檢查方法,前期準備,代碼分析,二進分析,總結提高,分類,用戶群體,數據角度,作用範圍,操作角度,時序,漏洞利用,發掘方法,等級評定,過程分析,最危險漏洞,最新新聞,法律法規,

漏洞特性

漏洞是在硬體、軟體、協定的具體實現或系統安全策略上存在的缺陷,從而可以使攻擊者能夠在未授權的情況下訪問或破壞系統。具體舉例來說,比如在Intel Pentium晶片中存在的邏輯錯誤,在Sendmail早期版本中的編程錯誤,在NFS協定中認證方式上的弱點,在Unix系統管理員設定匿名Ftp服務時配置不當的問題都可能被攻擊者使用,威脅到系統的安全。因而這些都可以認為是系統中存在的安全漏洞。

安全漏洞

漏洞與具體系統環境之間的關係及其時間相關特性

漏洞會影響到很大範圍的軟硬體設備,包括作系統本身及其支撐軟體,網路客戶和伺服器軟體,網路路由器和安全防火牆等。換而言之,在這些不同的軟硬體設備中都可能存在不同的安全漏洞問題。在不同種類的軟、硬體設備,同種設備的不同版本之間,由不同設備構成的不同系統之間,以及同種系統在不同的設定條件下,都會存在各自不同的安全漏洞問題。

漏洞問題是與時間緊密相關的。一個系統從發布的那一天起,隨著用戶的深入使用,系統中存在的漏洞會被不斷暴露出來,這些早先被發現的漏洞也會不斷被系統供應商發布的補丁軟體修補,或在以後發布的新版系統中得以糾正。而在新版系統糾正了舊版本中具有漏洞的同時,也會引入一些新的漏洞和錯誤。因而隨著時間的推移,舊的漏洞會不斷消失,新的漏洞會不斷出現。漏洞問題也會長期存在。

因而脫離具體的時間和具體的系統環境來討論漏洞問題是毫無意義的。只能針對目標系統的作系統版本、其上運行的軟體版本以及服務運行設定等實際環境來具體談論其中可能存在的漏洞及其可行的解決辦法。

同時應該看到,對漏洞問題的研究必須要跟蹤當前最新的計算機系統及其安全問題的最新發展動態。這一點如同對計算機病毒發展問題的研究相似。如果在工作中不能保持對新技術的跟蹤,就沒有談論系統安全漏洞問題的發言權,即使是以前所作的工作也會逐漸失去價值。

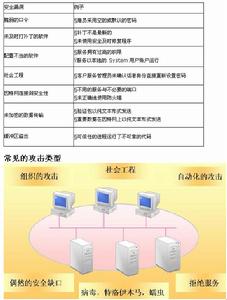

常見安全漏洞

代碼注入。包括SQL注入在內的廣義攻擊,它取決於插入代碼並由應用程式執行。

會話固定。這是一種會話攻擊,通過該漏洞攻擊者可以劫持一個有效的用戶會話。會話固定攻擊可以在受害者的瀏覽器上修改一個已經建立好的會話,因此,在用戶登錄前可以進行惡意攻擊。

路徑訪問,或者“目錄訪問”。該漏洞旨在訪問儲存在Web根檔案外的檔案或者目錄。

弱密碼,字元少、數字長度短以及缺少特殊符號。這種密碼相對容易破解。

硬編碼加密密鑰,提供一種虛假的安全感。一些人認為在存儲之前將硬編碼密碼分散可以有助於保護信息免受惡意用戶攻擊。但是許多這種分散是可逆的過程。

系統關係

漏洞與計算機系統的關係

漏洞問題與不同安全級別計算機系統之間的關係

計算機系統安全的分級標準一般都是依據“橘皮書”中的定義。橘皮書正式名稱是“受信任計算機系統評量基準”(Trusted Computer System Evaluation Criteria)。橘皮書中對可信任系統的定義是這樣的:一個由完整的硬體及軟體所組成的系統,在不違反訪問許可權的情況下,它能同時服務於不限定個數的用戶,並處理從一般機密到最高機密等不同範圍的信息。

正在載入展開全文

正在載入載入更多

查看更多

打開百度App閱讀全文